Новая техника позволяет раскрыть реальный адрес сервера в даркнет.

Скрытые сервисы Tor обеспечивают анонимность веб-сервисов, устойчивых к идентификации и отслеживанию. Но недавнее открытие выявило новый способ раскрытия реального IP-адреса этих сервисов с помощью HTTP-заголовка, известного как Etag.

Etag – уникальный идентификатор, создаваемый сервером при запросе ресурса клиентом. Последний использует его для определения актуальности версии ресурса. Если Etag не изменяется, клиент переходит к кэшированной версии, экономя трафик и ускоряя загрузку.

Но Etag может служить и инструментом отслеживания. Он может содержать информацию о сервере, включая IP-адрес, время или хэш. Это означает, что при запросе одного и того же ресурса с разных скрытых сервисов Tor, принадлежащих одному серверу, клиент может получить одинаковый Etag, раскрывающий реальный IP-адрес сервера.

В статье на Medium было продемонстрировано, как автор с помощью инструментов curl и torsocks и сравнения Etag смог раскрыть IP-адрес анонимного сервиса Tor, принадлежащего вымогателям RagnarLocker. Все Etag оказались одинаковыми и содержали хэш от IP-адреса сервера, что позволило определить его реальный адрес и местоположение.

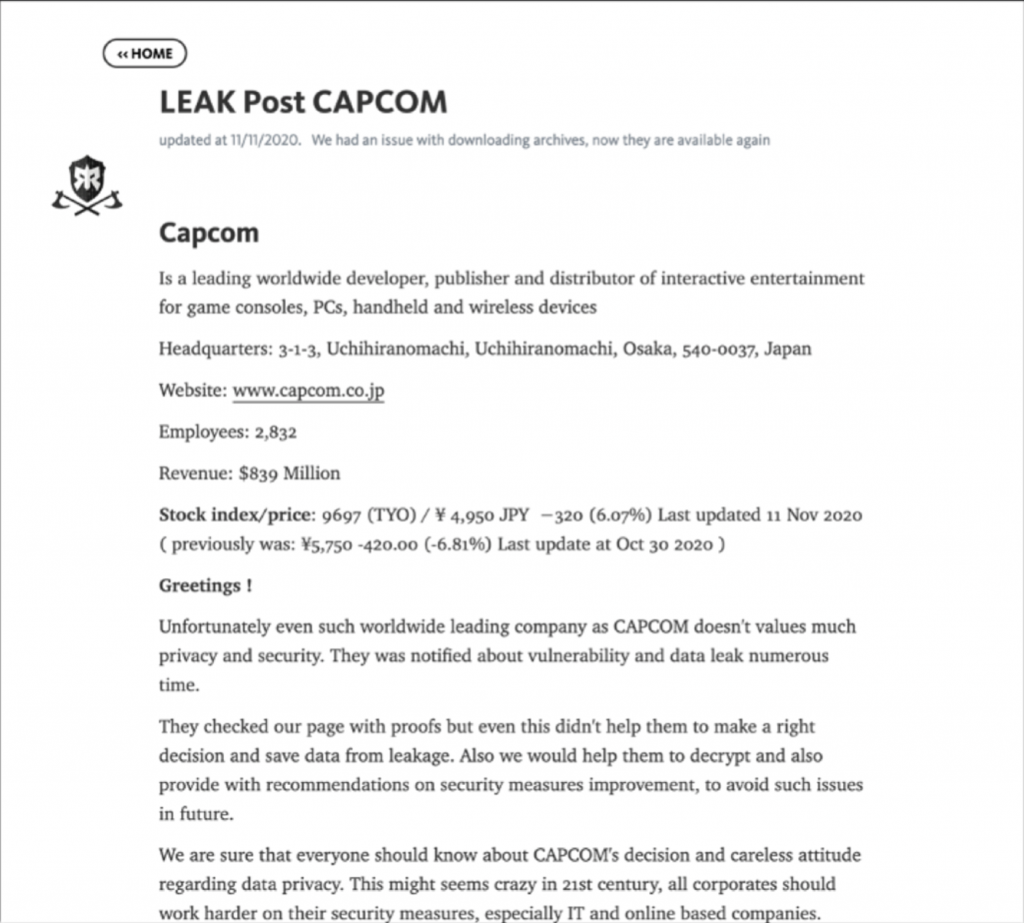

Согласно исследованию, известная группа вымогателей Ragnar Locker атаковала компанию по производству видеоигр Capcom , утверждая, что украла один терабайт данных. Capcom отказалась от требований Ragnar Locker, и 67 ГБ украденных файлов были опубликованы в Dark Web.

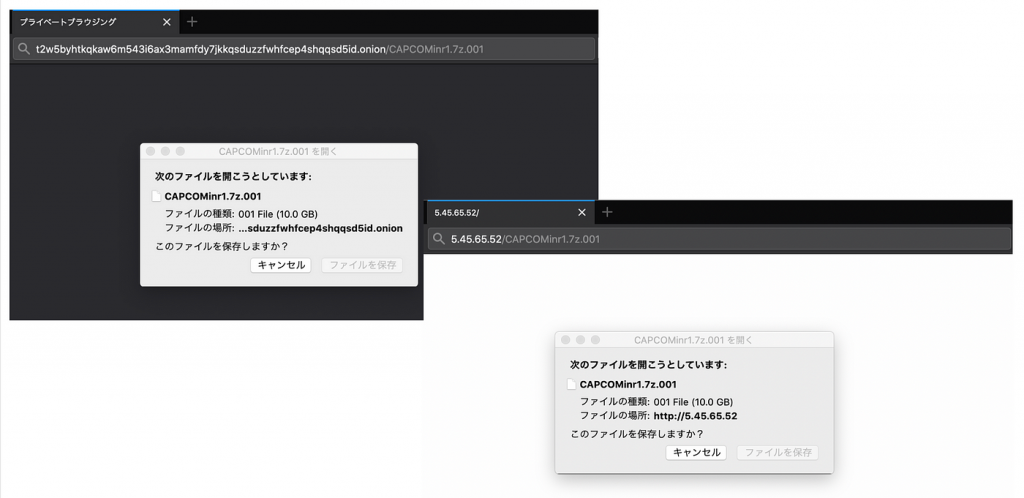

Сайт утечки содержал только ссылку, а не сами файлы. Вместо этого был предоставлен специальный Onion-адрес для хранения файлов, таких как утекшие данные, который, по-видимому, был подготовлен оператором Ragnar Locker. Файлы были разбиты на несколько частей и размещены на Onion-адресе, начинающемся с t2w….

Обычно при поиске исходного IP-адреса сайта в Dark Web проверяются исходный код сайта, SSL-сертификат, заголовки ответа и т. д., чтобы получить уникальные строки и информацию об отпечатках пальцев, а затем с помощью сканирующих сервисов, таких как Shodan, Censys и других, осуществляется поиск IP-адреса. В этом исследовании были проверены заголовки ответа. Если заголовок ответа содержит уникальную строку, возможно получить исходный IP-адрес.

После проверки заголовков ответа и обнаружения того же ETag, исследователь попытался загрузить файл с тем же именем на Onion-адресе и на IP-адресе, и подтвердил, что файл с тем же именем располагался как показано на изображении ниже. Таким образом, можно сказать, что исходный IP-адрес Onion-адреса t2w5by….onion является 5.45.65.52.

Позже, IP-адрес 5.45.65.52 был упомянут в оперативном отчете ФБР . В отчете сказано, что адрес использовался качестве сервера для размещения скомпрометированных данных Capcom.

Этот метод может быть использован как злоумышленниками для деанонимизации пользователей и поставщиков скрытых сервисов Tor, так и правоохранительными органами в борьбе с незаконной активностью. Однако есть способы защиты, например, отключение Etag на сервере или использование прокси для изменения Etag при передаче.