Специалисты выявили новый вредонос, открывающий хакерам возможность похищать данные.

Согласно новому отчёту Лаборатории Касперского, с июня российские государственные и ключевые промышленные организации являются объектами кибератак. Исследователи безопасности выявили наличие специализированного бэкдора, созданного на языке программирования Golang, целью которого является кража данных, что, вероятно, служит поддержкой операций шпионажа.

Первая волна атак была зафиксирована в июне 2023 года, а уже в середине августа специалисты по кибербезопасности обнаружили обновленную версию бэкдора. Эта версия представляет собой более совершенный инструмент с улучшенными функциями уклонения от обнаружения, что указывает на постоянную оптимизацию атак.

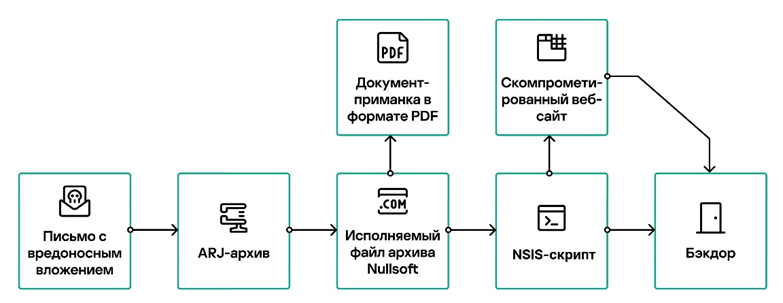

Цепочка атаки

Технический анализ атаки показывает, что все начинается с электронного письма, в котором содержится злонамеренный архив ARJ с названием «finansovyy_kontrol_2023_180529.rar». Архив содержит поддельный PDF-документ, созданный для отвлечения внимания жертвы, и скрипт NSIS (Nullsoft Scriptable Install System), который загружает основной вредоносный код с внешнего URL-адреса и активирует его на зараженной системе.

Специалисты утверждают, что та же волна фишинга распространила еще два бэкдора под названием Netrunner и Dmcserv. Это одно и то же вредоносное ПО с разными конфигурациями C2-серверов.

NSIS-скрипт запускает вредоносные исполняемые файлы в скрытом окне и добавляет ссылку в меню «Пуск» для обеспечения устойчивости. После активации вредоносное ПО начинает свою деятельность, которая включает в себя:

- перечисление файлов и папок в указанных директориях;

- поиск на диске файлов с определенными расширениями;

- сбор данных из буфера обмена;

- выполнение снимков экрана;

- передача файлов на внешний сервер управления и контроля (Command and Control, C2).

Все передаваемые данные предварительно шифруются с помощью AES для обхода систем сетевого мониторинга.

Чтобы избежать анализа, вредоносная программа проверяет имя пользователя, имя системы и каталог, чтобы определить, работает ли она в виртуализированной среде, и завершает работу, если это так. Результаты проверок отправляются в C2 на начальном этапе заражения и используются для составления профиля жертвы.

Существенные изменения были обнаружены в версии бэкдора, выявленной в августе. Обновлённая программа включает модуль, направленный на кражу паролей пользователей из 27 веб-браузеров и клиента электронной почты Thunderbird. Среди подвергнутых угрозе браузеров —Chrome, Firefox, Edge и Яндекс Браузер.

Пока что неясно, кто стоит за этой кампанией. Лаборатория Касперского поделилась лишь индикаторами компрометации (Indicator of Compromise, IoC), которые помогут ИБ-специалистам противостоять угрозам. Инцидент является напоминанием о том, как важно усиливать меры безопасности для защиты критически важной инфраструктуры страны от киберугроз.