Ботнет Glupteba достигает устойчивости с помощью неизвестного UEFI-буткита .

Специалисты Palo Alto Networks Unit 42 обнаружили, что ботнет Glupteba обзавёлся новой функцией – недокументированным загрузчиком для Unified Extensible Firmware Interface (UEFI), что значительно увеличивает устойчивость и скрытность вредоносного ПО.

По словам исследователей, буткит может вмешиваться и контролировать процесс загрузки операционной системы, позволяя Glupteba скрывать себя и создавать скрытую постоянную среду, которую чрезвычайно сложно обнаружить и удалить.

Glupteba, описываемый как многофункциональный вредонос, кроме кражи информации и использования заражённых устройств для майнинга, способен на различные мошеннические действия, включая кражу учётных данных и данных кредитных карт, манипуляции с рекламой, а также атаки на роутеры с целью получения удалённого доступа. Одной из его уникальных особенностей является использование блокчейна Bitcoin в качестве резервной системы управления и контроля (Command and Control, C2), что делает бэкдор устойчивым к попыткам блокировки.

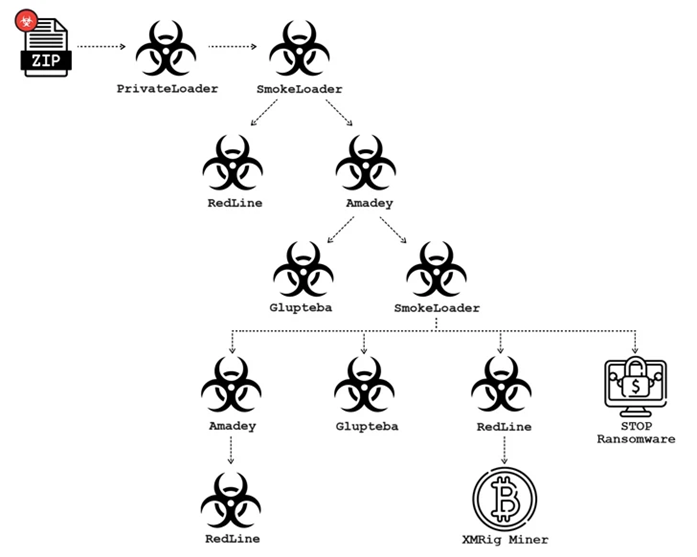

Распространение Glupteba осуществляется через сложные цепочки заражения, включающие несколько этапов и использование сервисов с оплатой за установку (pay-per-install, PPI) для распространения Glupteba. Как отмечает компания Sekoia, один из PPI-сервисов использовался для распространения вредоносного ПО через PrivateLoader как промежуточный этап, в ходе которого жертвам под видом установочных файлов пиратского ПО доставлялся загрузчик SmokeLoader. Загрузчик, в свою очередь, запускал RedLine Stealer и Amadey, завершающим этапом которых являлось заражение Glupteba.

Цепочка заражения Glubteba

В знак того, что за Glupteba продолжают активно следить и обновлять его, разработчики оснастили его UEFI-загрузчиком, включающим модифицированную версию open-source проекта EfiGuard, которая способна отключать PatchGuard и проверку подписи драйверов (Driver Signature Enforcement, DSE) во время загрузки. Стоит отметить, что предыдущие версии Glubteba включали установку драйвера ядра в качестве руткита для скрытия действий ботнета и ослабления защиты заражённых устройств.

Исследователи подчёркивают, что Glupteba продолжает демонстрировать высокую степень сложности и адаптируемости, характерные для современных киберпреступников. Открытие новой техники обхода UEFI подтверждает способность вредоносного ПО к инновациям и уклонению от обнаружения. Кроме того, использование экосистемы PPI для распространения Glupteba подчёркивает стратегии сотрудничества и монетизации, применяемые киберпреступниками для массового заражения.