Северокорейские хакеры использовали механизм обновления антивируса eScan для размещения закладок в корпоративных сетях и распространения майнеров криптовалют с помощью вредоносного ПО GuptiMiner.

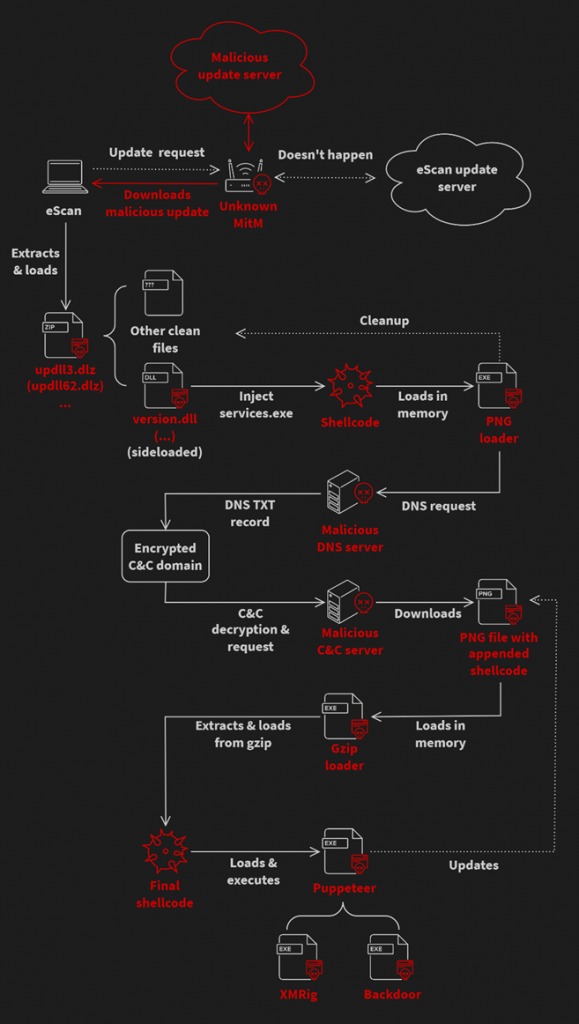

ИБ-компания Avast сообщает, что злоумышленники использовали AitM-атаку (adversary-in-the-middle, AitM-атака) для перехвата стандартного пакета обновления определений вирусов и замены его на вредоносный файл (updll62.dlz), который содержит как обновления антивируса, так и криптомайнер GuptiMiner в виде DLL-библиотеки (version.dll).

Цепочка заражения GuptiMiner

После распаковки и выполнения пакета обновления происходит подгрузка DLL-файла через законные бинарные файлы eScan, что предоставляет вредоносному ПО системные привилегии. Затем DLL загружает дополнительные вредоносные модули, обеспечивает устойчивость на зараженном хосте, манипулирует DNS, внедряет шелл-код в законные процессы и выполняет другие действия, включая шифрование данных в реестре Windows и извлечение исполняемых файлов из PNG-изображений.

GuptiMiner также проверяет, имеет ли система более 4 ядер ЦП и 4 ГБ ОЗУ, чтобы избежать использования песочницы, и определяет, активны ли анализаторы Wireshark, WinDbg, TCPView, 360 Total Security, Huorong Internet Security, Process Explorer, Process Monitor и OllyDbg.

Исследователи отмечают, что GuptiMiner, возможно, связан с группой северокорейских хакеров Kimsuky. Среди прочего, обнаружено использование домена «mygamesonline[.]org», часто применяемого в операциях Kimsuky.

В отчете упоминается, что хакеры развернули несколько типов вредоносного ПО, включая два различных бэкдора и майнер Monero XMRig, что может быть попыткой отвлечь внимание от основной атаки.

После раскрытия уязвимости производитель антивируса eScan подтвердил, что проблема была решена. eScan также усилил проверку подлинности двоичных файлов и перешел на использование зашифрованных HTTPS-соединений для обновлений.

Несмотря на улучшения, Avast продолжает фиксировать новые случаи заражения GuptiMiner, что может указывать на использование устаревших версий клиентов eScan. Список признаков компрометации GuptiMiner, который может помочь в обороне от этой угрозы, доступен на странице GitHub.

Code:

https://decoded.avast.io/janrubin/guptiminer-hijacking-antivirus-updates-for-distributing-backdoors-and-casual-mining/