Более 1400 серверов CrushFTP, доступных из Интернета, уязвимы к атакам, эксплуатирующим критическую серверную уязвимость CVE-2024-4040. Эта уязвимость, об активной эксплуатации которой мы уже писали в начале недели, позволяет неаутентифицированным злоумышленникам получить доступ к файлам и выполнить удалённый код на необновлённых системах.

Компания CrushFTP

https://www.crushftp.com/crush11wiki...sp?page=Updateклиентов о необходимости немедленного обновления, чтобы предотвратить попытки злоумышленников выйти за пределы виртуальной файловой системы (VFS) и скачать системные файлы.

Исследователи из Rapid7

https://www.rapid7.com/blog/post/202...er-compromise/, что уязвимость имеет высокую степень опасности и может быть легко эксплуатирована. «Успешная эксплуатация позволяет не только считывать произвольные файлы от имени root, но и обходить аутентификацию для доступа к учётной записи администратора и полного удалённого выполнения кода», — пояснили специалисты.

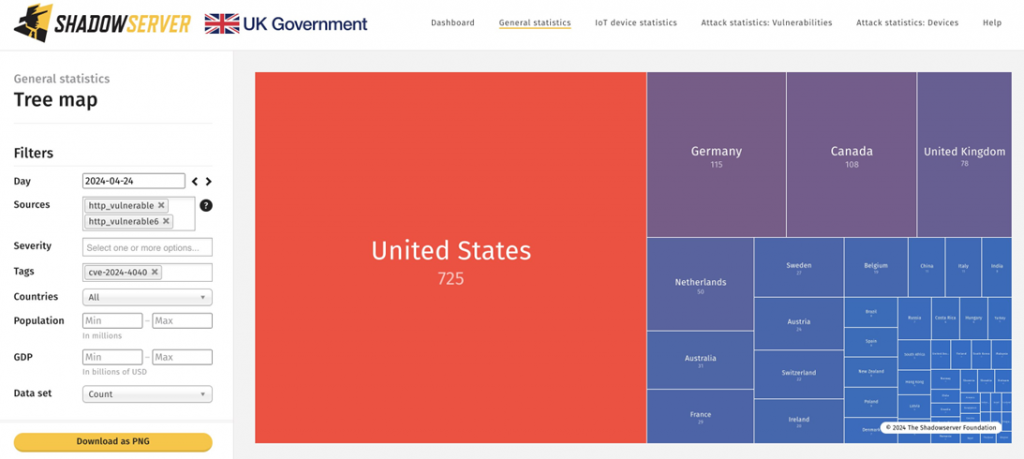

https://twitter.com/Shadowserver/sta...99676521168935, всего уязвимых серверов CrushFTP свыше 1400, большинство из них расположены в США (725), Германии (115) и Канаде (108).

Shodan вообще отслеживает более 5200 интернет-доступных CrushFTP серверов, но не предоставляет информации о том, сколько из них уязвимы к атакам.

Как уже было сказано ранее, уязвимость активно эксплуатируется в целенаправленных атаках, и была использована в качестве zero-day ещё до выхода официального исправления. Хакеры в том числе используют данную брешь в политически мотивированных кампаниях по сбору разведывательной информации.

Пользователям CrushFTP рекомендуется незамедлительно обновить свои установки до безопасных версий, а также регулярно проверять сайт производителя для получения последних инструкций для защиты от продолжающихся попыток эксплуатации.

Управление кибербезопасности США (CISA) также добавило CVE-2024-4040 в каталог известных эксплуатируемых уязвимостей и приказало местным федеральным агентствам обеспечить безопасность уязвимых серверов в течение недели.