Группа оставляет за собой лишь следы MeshAgent и PurpleInk.

Недокументированный злоумышленник LilacSquid с 2021 года проводит целенаправленные атаки на различные секторы в США, Европе и Азии. Атаки направлены на кражу данных и установление долгосрочного доступа к скомпрометированным организациям.

В Cisco Talos

https://blog.talosintelligence.com/lilacsquid/, что создание длительного доступа к системам жертв нужно для того, чтобы LilacSquid могла перекачивать данные на свои серверы. Цели атаки включают IT-организации, создающие ПО для исследовательского и промышленного секторов в США, энергетические компании в Европе и фармацевтические компании в Азии.

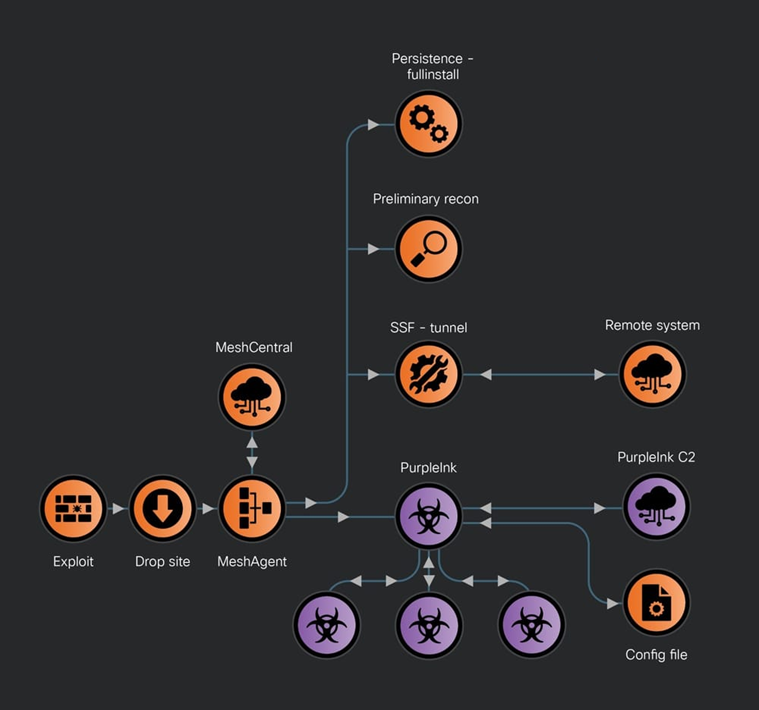

Цепочка заражения LilacSquid

LilacSquid в своих атаках используют либо известные уязвимости для взлома веб-серверов, либо скомпрометированные учетные данные RDP для доставки вредоносного ПО и инструментов с открытым исходным кодом.

Наиболее примечательной особенностью кампании является использование MeshAgent, инструмента удаленного управления с открытым исходным кодом, который служит каналом для доставки специальной версии Quasar RAT под кодовым названием PurpleInk.

Альтернативные методы заражения с использованием скомпрометированных учетных данных RDP включают два варианта: либо развертывание MeshAgent, либо установка .NET-загрузчика InkLoader для доставки PurpleInk. Talos также обнаружила инструмент InkBox, который использовался для развертывания PurpleInk до InkLoader.

PurpleInk, поддерживаемый LilacSquid с 2021 года, отличается запутанностью и универсальностью, что позволяет выполнять операции с файлами, получать системную информацию, запускать удаленную оболочку и подключаться к C2-серверу.

Использование MeshAgent примечательно, поскольку ранее оно применялось северокорейским злоумышленником Andariel, подразделением группы Lazarus, в атаках на южнокорейские компании. Ещё одно совпадение с Andariel заключается в использовании инструментов туннелирования для поддержания доступа: LilacSquid применяет Secure Socket Funneling (SSF) для создания канала связи со своей инфраструктурой.