Китайская хак-группа Volt Typhoon начала восстанавливать свой ботнет KV, который в конце 2023 года вывели из строя правоохранительные органы. По данным специалистов, теперь группировка в основном атакует устаревшие маршрутизаторы Cisco и Netgear.

Считается, что Volt Typhoon — это китайская «правительственная» хак-группа, которая проникла в

https://xakep.ru/2024/02/09/volt-typhoon-attacks/, а также атаковала другие сети по всему как минимум с 2021 года.

Согласно отчету Microsoft от 2023 года, в своих атаках Volt Typhoon обычно использует ботнеты, состоящие из сотен SOHO-роутеров и других устройств, разбросанных по всей территории США, чтобы скрыть вредоносную активность и избежать обнаружения.

В начале 2024 года ФБР заявило, что ликвидировало крупный ботнет KV, принадлежавший хак-группе, и очистило взломанные устройства от малвари Volt Typhoon. По данным ИБ-экспертов, хакеры пытались восстановить разрушенную инфраструктуру по горячим следам, однако это не дало результата.

Как теперь сообщают специалисты

https://securityscorecard.com/blog/b...-cyber-threat/, невзирая на это Volt Typhoon по-прежнему активна и делает успехи в восстановлении ботнета KV. Теперь группа атакует старые маршрутизаторы Cisco и Netgear, и всего за месяц скомпрометировала «значительное количество устройств».

Для взлома в основном используется MIPS-малварь и веб-шеллы, которые передают данные через нестандартные порты, что затрудняет обнаружение угрозы.

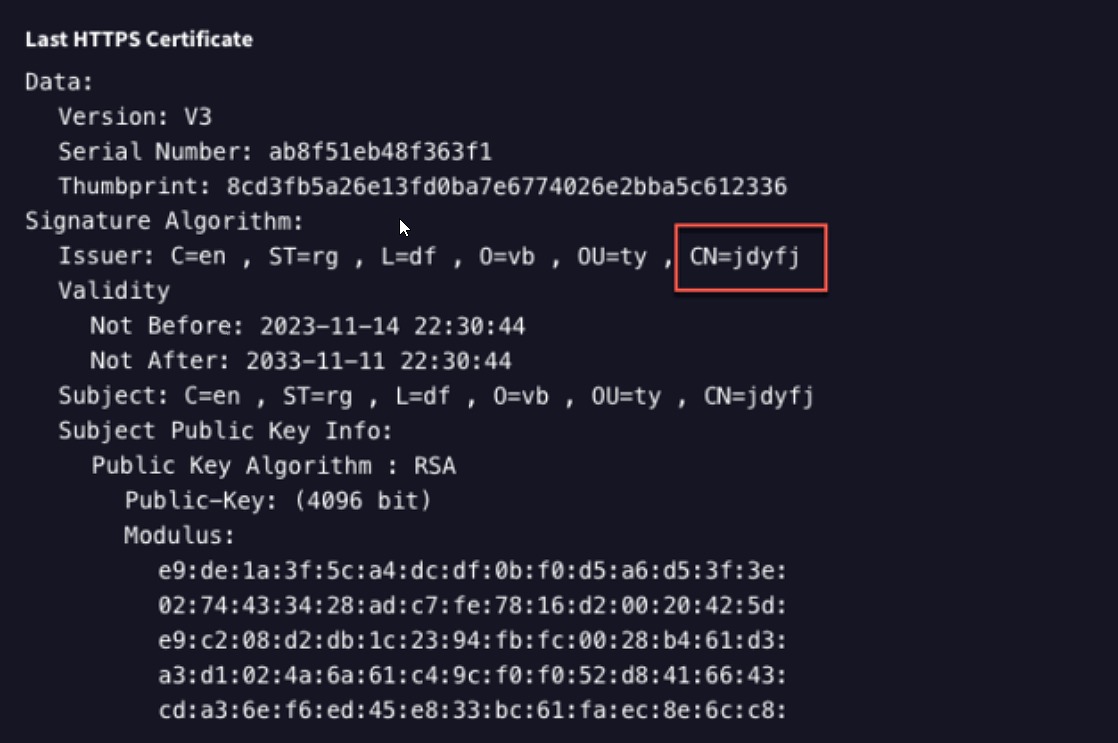

По данным исследователей, активность хакеров возобновилась в сентябре 2024 года, и группировка вернулась в строй с новой сетью скомпрометированных устройств из Азии. Теперь ботнет KV, который в SecurityScorecard отслеживают как JDYFJ (из-за самоподписанного SSL-сертификата, обнаруженного на взломанных устройствах) нацелен преимущественно на устройства серий Cisco RV320/325 и Netgear ProSafe.

Известно, что всего за 37 дней Volt Typhoon скомпрометировала около 30% всех устройств Cisco RV320/325, доступных через интернет.

«Нам неизвестно, какая именно уязвимость или ошибка эксплуатируется злоумышленниками. Однако, поскольку срок эксплуатации этих устройств истек, обновления больше не выпускаются», — говорят исследователи.

Основная задача возрождающегося ботнета KV, судя по всему, заключается в маскировке вредоносной активности путем маршрутизации трафика через скомпрометированную легитимную инфраструктуру.

Ради создания более широкой и устойчивой сети управляющие серверы ботнета находятся в Digital Ocean, Quadranet и Vultr. Также отмечается, что Volt Typhoon использует взломанное VPN-устройство, расположенное на тихоокеанском острове Новая Каледония, в качестве моста, который маршрутизирует трафик между Азиатско-Тихоокеанским регионом и Америкой, выступая в роли скрытого хаба.

Для защиты от атак Volt Typhoon специалисты рекомендуют заменить старые и неподдерживаемые устройства на более новые модели, обновить прошивку до последней версии, разместить их за брандмауэрами, не открывать удаленный доступ к панелям администратора через интернет, а также изменить учетные данные администратора по умолчанию.

https://xakep.ru/2024/11/13/kv-botnet-alive/