Эксперты компании BI.ZONE

https://bi.zone/expertise/blog/evoly...sredstva-atakiновую кампанию группировки Bloody Wolf, нацеленную на российские организации. Среди пострадавших отраслей — финансовый сектор, ритейл, IT, транспорт и логистика. В этих атаках злоумышленники заменили коммерческий троян STRRAT на легитимное средство удаленного доступа NetSupport и смогли получить доступ к IT-инфраструктурам как минимум 400 организаций.

В декабре 2024 года специалисты обнаружили кампанию Bloody Wolf, нацеленную на организации в Казахстане. Как и раньше, злоумышленники рассылали фишинговые письма с документами PDF, замаскированными под предупреждения об устранении нарушений.

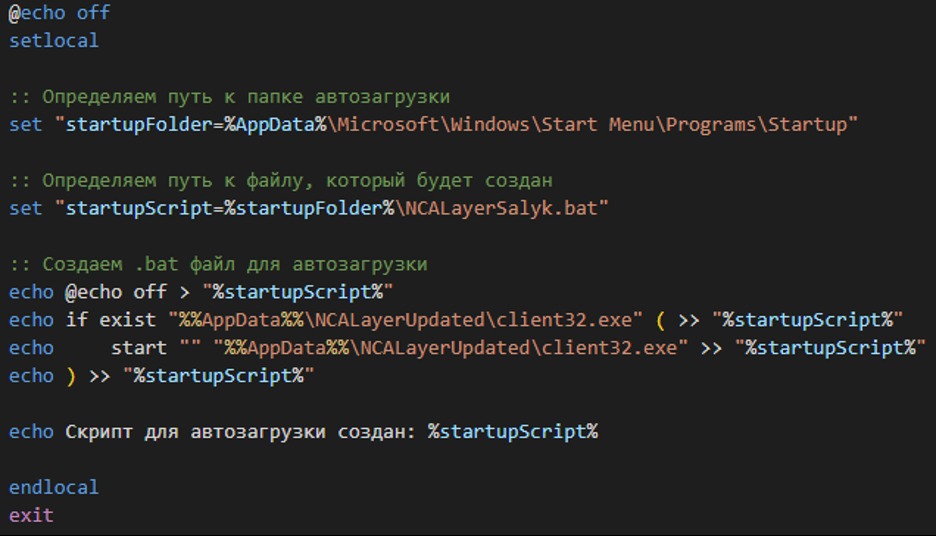

Такие документы содержали фишинговые ссылки, по которым жертва могла загрузить вредоносный файл JAR — NCALayerUpdatedRU.jar, представляющий собой загрузчик основной полезной нагрузки. В ее роли на этот раз выступал легитимный инструмент NetSupport версии 11.42, который закреплялся в зараженной системе с помощью файла run.bat, содержимое которого можно увидеть ниже.

Ретроспективный анализ активности группировки позволил обнаружить практически аналогичную кампанию, но уже нацеленную на российские организации. Как и в случае с Казахстаном, злоумышленники использовали фишинговые письма для распространения документов PDF, замаскированных, к примеру, под решения о привлечении к ответственности за совершение налогового правонарушения.

В данном случае загрузчик точно так же загружал в систему жертвы NetSupport, вместо привычной малвари STRRAT, позволяющей удаленно выполнять команды на скомпрометированной машине, управлять файлами и так далее.

В данном случае загрузчик точно так же загружал в систему жертвы NetSupport, вместо привычной малвари STRRAT, позволяющей удаленно выполнять команды на скомпрометированной машине, управлять файлами и так далее.

«Чтобы повысить результативность атак, кластер Bloody Wolf заменил вредоносное ПО STRRAT на средство удаленного доступа NetSupport. Поскольку это легитимный инструмент, традиционные средства защиты могут его не обнаружить. Кроме того, злоумышленники сделали письмо довольно убедительным: вложенный файл содержал правовую информацию о жертве. Подобный фишинг встречается лишь в 10% случаев: обычно киберпреступники делают ставку на массовость, а не на качество», — комментирует Олег Скулкин, руководитель BI.ZONE Threat Intelligence.

https://xakep.ru/2025/02/19/bloody-wolf-netsupport/