ИБ-компания Resecurity сообщила, что ее специалисты взломали инфраструктуру вымогательской группировки BlackLock и передали все собранные данные властям, которые использовали эту информацию для помощи жертвам хакеров.

Исследователи Resecurity

https://www.resecurity.com/blog/arti...infrastructure, что они приняли непосредственное участие в ликвидации сайта группировки BlackLock, которая произошла на прошлой неделе. Дело в том, что эксперты обнаружили и эксплуатировали уязвимость на onion-сайте, который злоумышленники использовали для слива данных своих жертв.

По состоянию на 10 февраля 2025 года было выявлено 46 жертв BlackLock, в число которых вошли организации из разных сегментов экономики, включая: электронику, научные круги, религиозные организации, оборонные предприятия, здравоохранение, технологический сектор, поставщиков ИТ/MSP и государственные учреждения. Пострадавшие находились в Аргентине, Арубе, Бразилии, Канаде, Конго, Хорватии, Перу, Франции, Италии, Испании, Нидерландах, США, Великобритании и ОАЭ.

При этом есть основания полагать, что на деле хакерам удалось скомпрометировать гораздо больше жертв, просто их названия в настоящее время не разглашаются из-за продолжающихся попыток вымогательства.

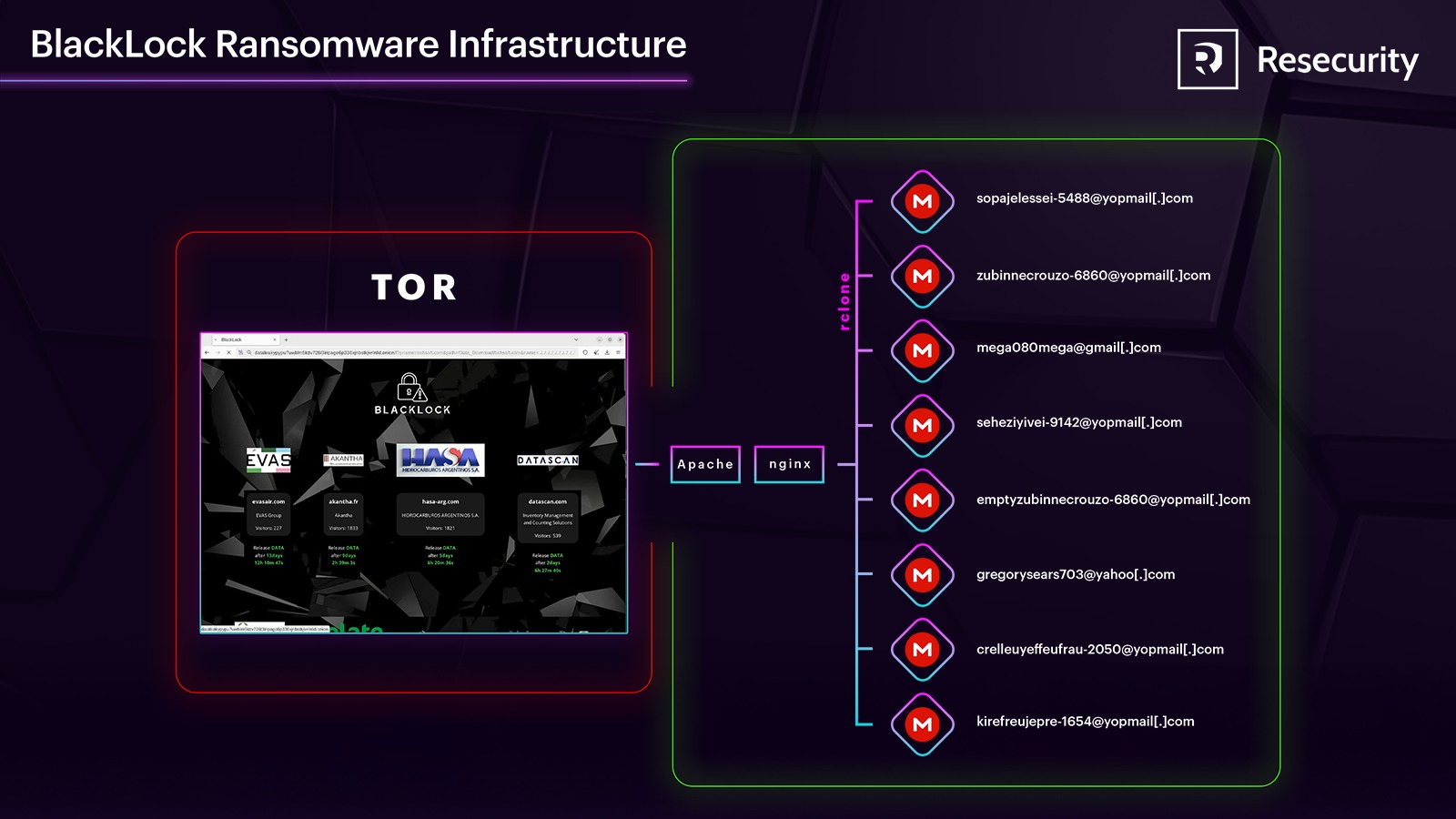

Выявив неправильные настройки на сайте BlackLock, компания обнаружила реальные IP-адреса, связанные с инфраструктурой хостинга хакеров, а затем использовала уязвимость типа Local File Include (LFI) для сбора данных на стороне сервера, включая файлы конфигурации и учетные данные.

«Resecurity потратила немало времени на взлом хеша учетных записей хакеров, чтобы захватить инфраструктуру», — сообщается в блоге компании.

HTML Code:

https://vimeo.com/1069108691

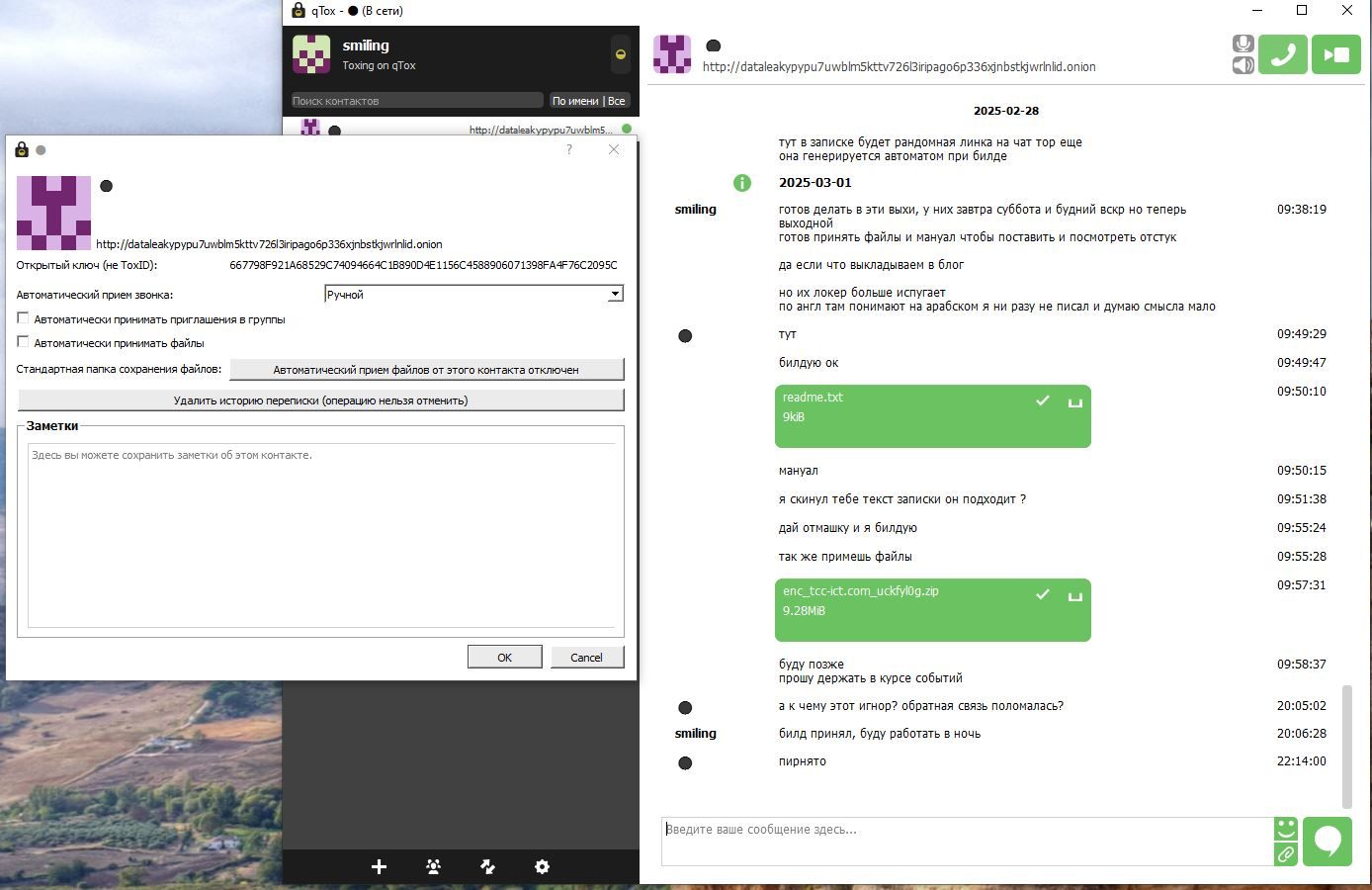

Собранные данные включали историю команд, которые вводил один из главных операторов BlackLock, известный под ником $$$. Среди команд встречались учетные данные, которые $$$ попросту копипастил, что, по мнению экспертов, стало крупнейшим OPSEC-провалом группировки.

Так, один из этих скопированных и вставленных паролей повторно использовался в нескольких других учетных записях, что открыло исследователям дополнительные возможности для изучения внутренней работы BlackLock.

Специалисты обнаружили, что в своих операциях группа полагается на популярный файлообменник Mega, используя его в процессе кражи данных. В частности, были найдены сразу восемь email-аккаунтов, которые использовались для доступа к клиенту Mega и утилите rclone для переноса данных жертв на сайт BlackLock.

В какой-то момент времени участники BlackLock даже использовали Mega для резервного копирования украденных данных, а в некоторых случаях устанавливали клиент Mega прямо на машины жертв, чтобы слив данных не выглядел слишком подозрительно.

В итоге эксперты использовали полученный доступ к инфраструктуре хак-группы, чтобы понять, когда BlackLock планирует сливать данные жертв, и оповестили об этом CERT-FR и французское агентство по кибербезопасности ANSSI, которые сообщили о происходящем пострадавшим.

Также удалось предупредить компанию-жертву из Канады, поделившись информацией об активности BlackLock с Канадским центром кибербезопасности. Жертве сообщили о планируемой утечке данных за 13 дней до их фактической публикации.

Хотя эксперты не смогли предотвратить атаки или слив украденных данных, они сумели предупредить пострадавших о том, что преступники планируют раскрыть украденную информацию, что позволило компаниям подготовиться и привести в порядок свои корпоративные коммуникации.

По словам аналитиков Resecurity, судя по всему, BlackLock действует из России, Китая или обеих стран сразу. На это указывают различные улики: сообщения и реклама группировки на хакерских форумах, написанные на русском и китайском языках; внутренние правила группы, запрещающие атаковать цели в странах альянса БРИКС и СНГ; основные IP-адреса, связанные с аккаунтами Mega.

Также экспертам удалось выдать себя за киберпреступников, которые хотят стать партнерами BlackLock и пообщаться с $$$ через Tox. Вся эта переписка велась на русском языке.

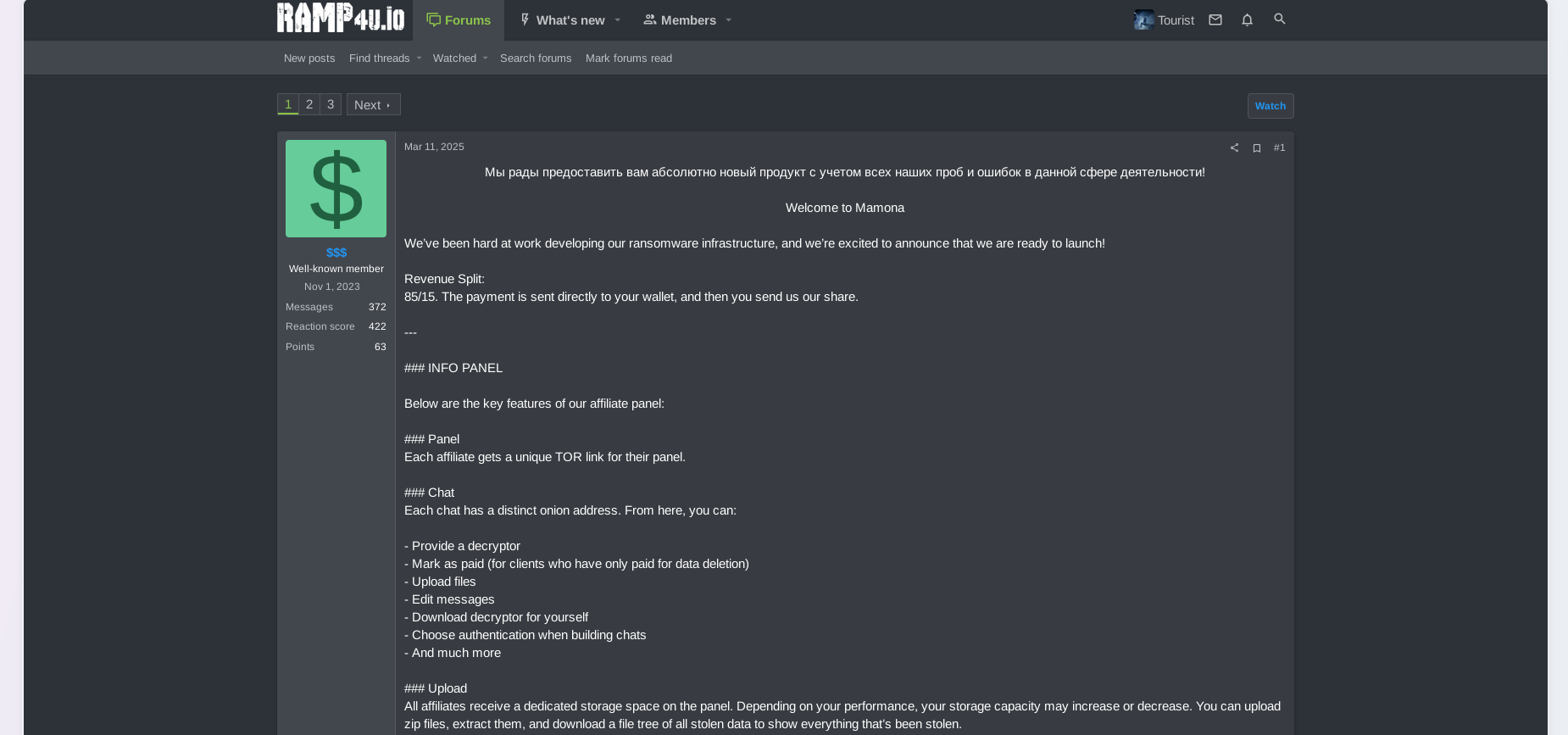

Компания заявляет, что на основании сообщений на хак-форуме Ramp и анализа сайта группировки ей удалось связать $$$ с другими хак-группами, включая El Dorado и Mamona.

«К примеру, после успешной атаки на компанию New River Electrical из Огайо, участники El Dorado также атаковали Колледж ветеринарной медицины (Университет штата Канзас) и город Пенсакола (Флорида), данные которых позже были опубликованы на сайте для слива данных BlackLock, — рассказывают эксперты.— Веб-интерфейс сайта El Dorado отличался от интерфейса сайта BlackLock, но у них практически идентичные списки жертв. Эти совпадения подтверждают наличие тесной связи между этими вымогательскими угрозами».

Стоит отметить, что ранее эксперты компаний

https://www.tripwire.com/state-of-se...-you-need-knowи

https://www.blackfog.com/cybersecuri...nsomware-gang/, уже писали о том, что вымогательская группировка BlackLock, появившаяся в конце 2024 года, может быть ребрендингом El Dorado, появившейся в марте прошлого года. При этом третью упомянутую группу, Mamona, $$$ запустил совсем недавно — 11 марта 2025 года.

Четвертой группировкой, связанной с активностью BlackLock, аналитики назвали DragonForce, которая существует с 2023 года и известна своими атаками на саудовские организации.

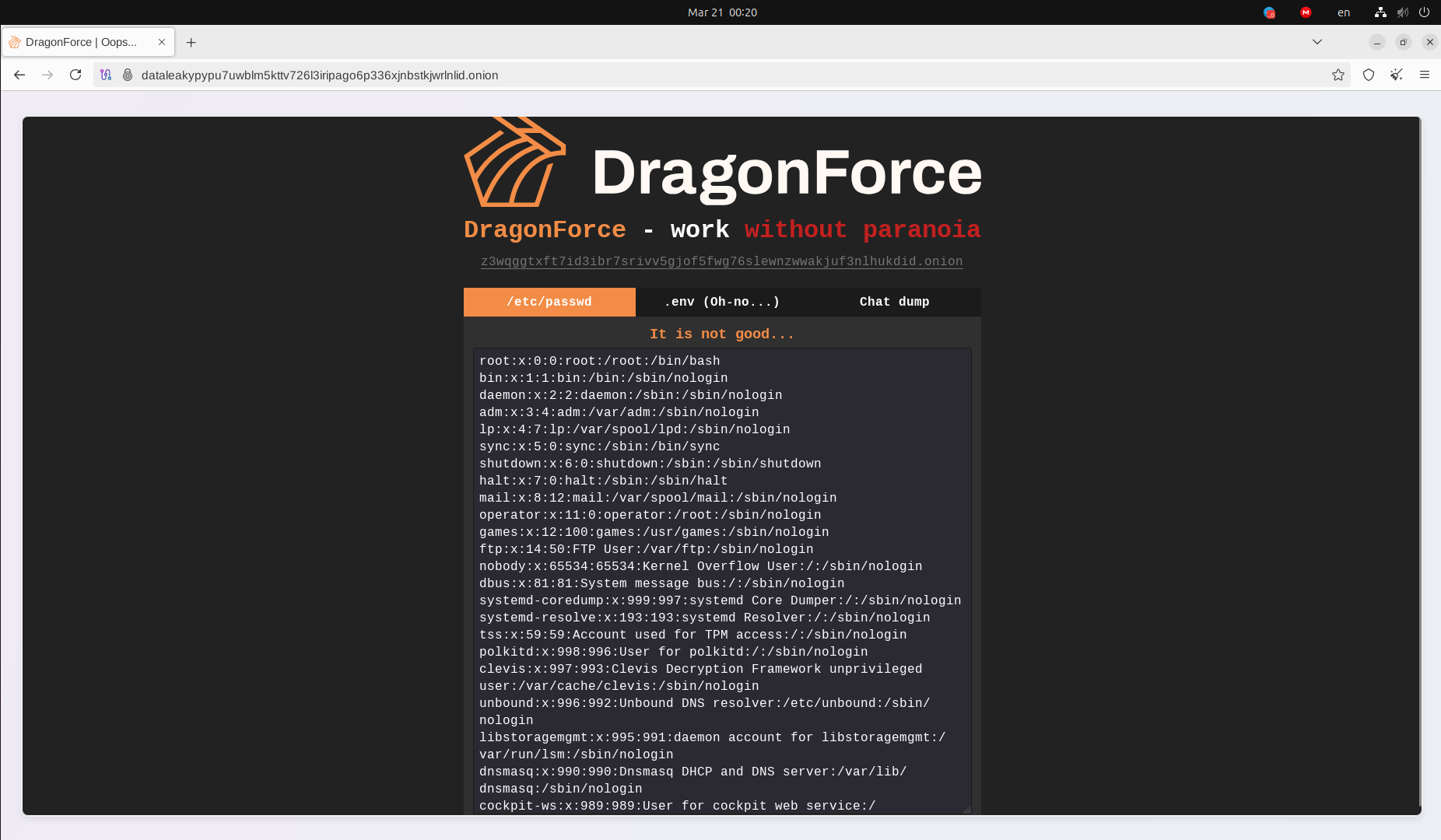

Resecurity сообщает, что 19 марта 2025 года DragonForce якобы дефейснула сайт BlackLock, и на главной странице ресурса были опубликованы файлы конфигурации и внутренние чаты.

По мнению исследователей, это может указывать на то, что участники DragonForce обнаружили схожую, если не ту же LFI-уязвимость в инфраструктуре BlackLock, которую сама Resecurity использовала для компрометации группировки.

Однако некоторые признаки свидетельствуют о том, что этот взлом мог быть операцией под ложным флагом, цель которой — скрыть тот факт, что $$$ перешел на сторону DragonForce. К примеру, в коде малвари BlackLock и DragonForce ранее

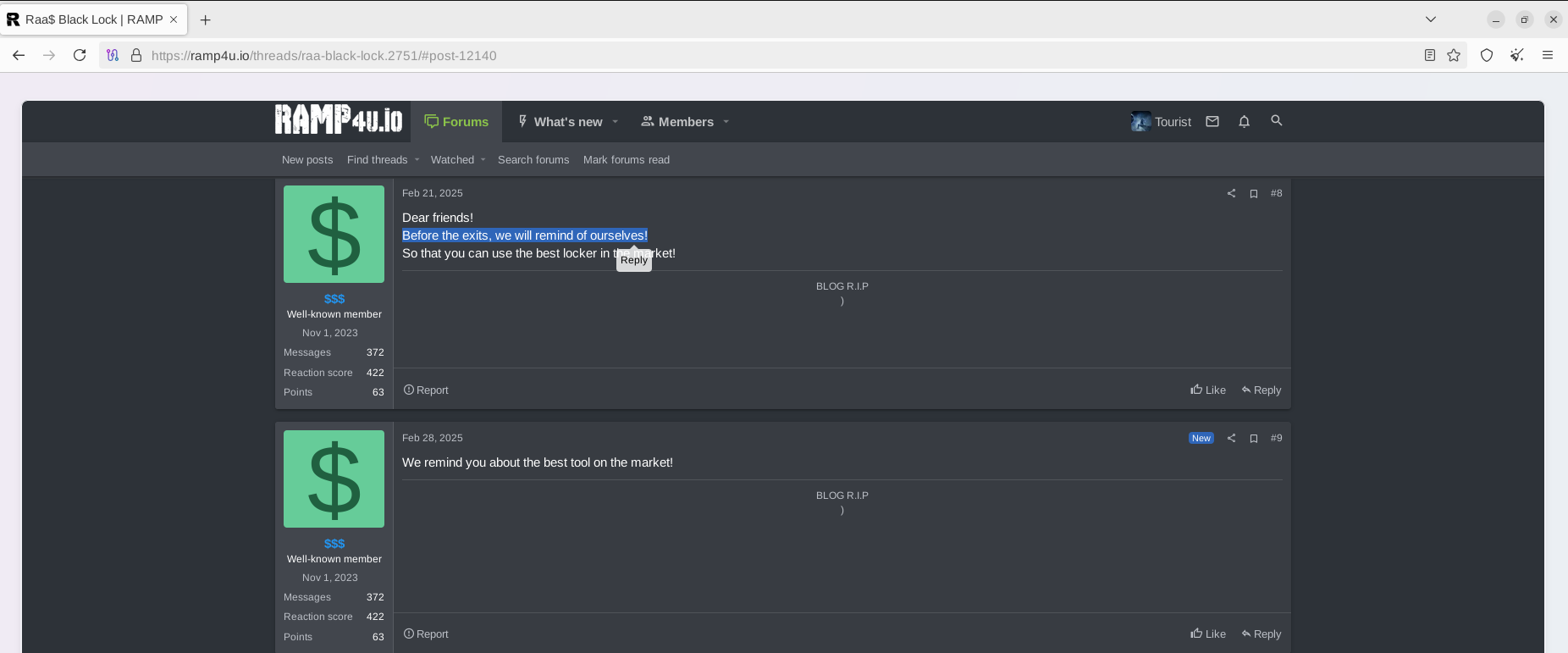

https://www.resecurity.com/blog/arti...g-saudi-arabia идентичные модули. Также 28 февраля 2025 года в своем сообщении на форуме Ramp $$$ намекал на возможный уход, и совсем не удивился дефейсу сайта BlackLock и сайта Mamona, который произшел днем ранее.

«Возможно, злоумышленник прекрасно понимал, что его операции скомпрометированы, поэтому тихий „выход“ из предыдущего проекта мог представляться наиболее рациональным вариантом, — считают в Resecurity. — Примечательно, что он не выказал никакого гнева в отношении представителей DragonForce — напротив, назвал их “джентльменами”, что может служить подтверждением того, что эти события могли быть скоординированы».

«Возможно, злоумышленник прекрасно понимал, что его операции скомпрометированы, поэтому тихий „выход“ из предыдущего проекта мог представляться наиболее рациональным вариантом, — считают в Resecurity. — Примечательно, что он не выказал никакого гнева в отношении представителей DragonForce — напротив, назвал их “джентльменами”, что может служить подтверждением того, что эти события могли быть скоординированы».

После дефейса сайты BlackLock и Mamona были удалены, и специалисты не ожидают возвращения ни одной из этих группировок.

https://xakep.ru/2025/03/28/blacklock-down/