От конфиденциальности до «копируй и вставляй» — один клик.

Компания Proton, известная своей ориентацией на приватность и безопасность, допустила досадную ошибку в своей новой разработке — приложении Proton Authenticator для двухфакторной аутентификации. В версии для iOS TOTP-секреты пользователей, используемые для генерации одноразовых кодов, сохранялись в логах в незашифрованном виде. Это означало, что любые экспортированные журналы потенциально содержали доступ ко всем привязанным 2FA-аккаунтам — включая, как оказалось, даже к Bitwarden.

Проблема всплыла после того, как один из пользователей, протестировав приложение и обнаружив исчезновение части своих записей, решил направить разработчикам баг-репорт. При подготовке обращения он открыл лог-файл — и с удивлением обнаружил, что TOTP-секреты записывались туда в открытом виде. Этот файл был локальным, но мог быть случайно отправлен кому-то в службу поддержки или загружен на публичные платформы, как это часто бывает при поиске помощи с техническими проблемами.

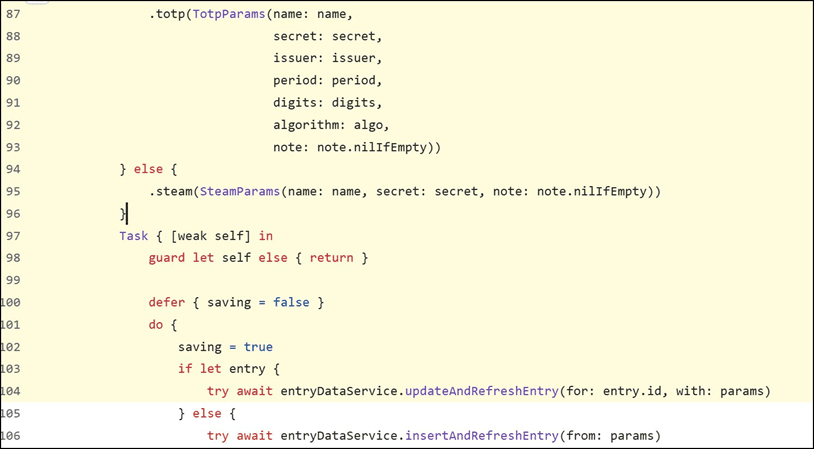

Причина уязвимости

крылась в механизме логирования iOS-версии приложения [

1 ,

2 ]. При обновлении или добавлении новой записи для TOTP-аккаунта переменная

params, включающая в себя все атрибуты, включая и секрет, передавалась в функции, которые автоматически фиксировали её содержимое в журнале. Таким образом, даже если сам сервер Proton не видел этих данных и всё хранилось в зашифрованном виде, сами пользователи могли по неосторожности скомпрометировать свои аккаунты.

Секрет TOTP передается в переменную «params», которая добавляется в журналы

|

Компания подтвердила наличие этой ошибки и выпустила обновление 1.1.1, устраняющее проблему. В своём комментарии Proton подчеркнула, что секреты никогда не передавались на сервер в открытом виде, а синхронизация всегда происходила с применением сквозного шифрования. Однако была сделана оговорка: если устройство уже скомпрометировано, никакие меры со стороны приложения не смогут предотвратить утечку — злоумышленник и без логов получит доступ к TOTP-секретам напрямую.

Хотя сама уязвимость не позволяла удалённого доступа, риски заключались в непреднамеренной утечке логов. Приложения с такими функциями, как экспорт или автоматическая отправка логов, должны особенно внимательно относиться к содержимому, которое может оказаться в этих файлах.

Proton Authenticator был представлен как кроссплатформенное решение для управления двухфакторной аутентификацией, работающее на Windows, macOS, Linux, Android и iOS . Однако именно iOS-версия продемонстрировала критическую небрежность в обработке чувствительных данных. Несмотря на быстрое исправление, инцидент заставляет задуматься о степени надёжности даже тех продуктов, которые рекламируются как защищённые по умолчанию.

@ SecurityLab