Специалисты «Лаборатории Касперского»

обнаружили новые атаки на российские организации с использованием маяков Cobalt Strike (Cobalt Strike Beacon). Для обхода обнаружения и запуска малвари злоумышленники размещают зашифрованный код в профилях на легитимных сервисах, включая GitHub и соцсети.

В своем отчете исследователи отмечают, что подобные атаки впервые были замечены во второй половине 2024 года — тогда они затронули Россию, Китай, Японию, Малайзию и Перу.

К 2025 году активность злоумышленников пошла на спад, и специалисты продолжали фиксировать лишь точечные всплески. Но в июле 2025 года эксперты обнаружили новые вредоносные файлы, нацеленные только на российские предприятия (в основном крупный и средний бизнес).

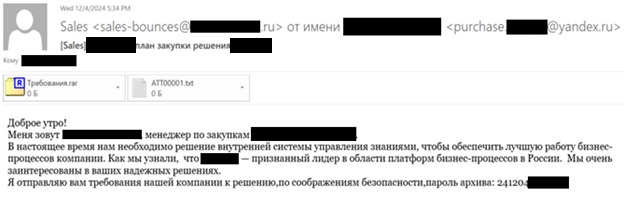

Атаки начинаются с рассылки фишинговых писем, имитирующих сообщения от крупных государственных компаний (в частности, из нефтегазового сектора), которые якобы заинтересованы в продуктах или услугах организаций-жертв. Во вложении находится вредоносный архив с файлами, замаскированными под PDF-документы с описанием требований, необходимых для ознакомления. На самом деле среди них есть вредоносные исполняемые файлы .exe и .dll.

Чтобы запустить малвари, атакующие используют распространенный метод подмены DLL (Dynamic Link Library), а также легитимную утилиту Crash reporting Send Utility (оригинальное название файла BsSndRpt.exe), входящую в состав решения BugSplat, предназначенную для отправки отчетов о сбоях. Изначально она создавалась для разработчиков, чтобы те могли получать информацию о проблемах в работе приложений в режиме реального времени. В результате действий атакующих утилита открывала вредоносный файл вместо легитимного.

Чтобы малварь могла функционировать далее, она извлекает и загружает код, который хранится в зашифрованном виде в публичных профилях на популярных легитимных платформах.

Исследователи обнаружили код в репозиториях на GitHub, а ссылки на него в зашифрованном виде содержались внутри профилей на GitHub, Microsoft Learn Challenge, Quora, а также в российских соцсетях. Причем все эти профили и страницы были созданы специально для этой вредоносной кампании.

После выполнения вредоносного кода на устройствах жертв запускается маяк Cobalt Strike, то есть системы оказывались скомпрометированы.

«Мы не обнаружили свидетельств того, что злоумышленники взламывали аккаунты реальных людей, и полагаем, что все учётные записи были специально созданы для кибератак. При этом отмечу, что они могли задействовать цифровые платформы и по-другому. Например, разместить вредоносный контент в комментариях к сообщениям легитимных пользователей. Эти примеры подтверждают, что схемы атак усложняются, несмотря на то, что инструменты остаются прежними. Поэтому компаниям для обеспечения надежной защиты важно следить за актуальными данными о киберугрозах и осуществлять постоянный мониторинг состояния как цифровой инфраструктуры, так и всего периметра организации», — комментирует Максим Стародубов, эксперт по киберугрозам «Лаборатории Касперского».

@ xakep.ru