Вымогательская хак-группа Interlock распространяет через взломанные сайты троян удаленного доступа (RAT). Хакеры используют для доставки малвари атаки FileFix.

Атаки ClickFix построены на социальной инженерии. В последнее время различные вариации этих атак встречаются часто. Обычно жертв заманивают на мошеннические сайты и там обманом заставляют скопировать в буфер и выполнить вредоносные команды PowerShell. То есть вручную заразить свою систему вредоносным ПО.

Злоумышленники объясняют необходимость выполнения неких команд решением проблем с отображением контента в браузере или требуют, чтобы пользователь решил фальшивую CAPTCHA.

Хотя чаще всего ClickFix-атаки нацелены на пользователей Windows, которых убеждают выполнить PowerShell-команды, ИБ-специалисты уже предупреждали и о кампаниях, направленных на пользователей macOS и Linux.

По данным ESET, использование ClickFix в качестве вектора первоначального доступа увеличилось на 517% в период со второй половины 2024 года по первую половину 2025 года.

|

Техника

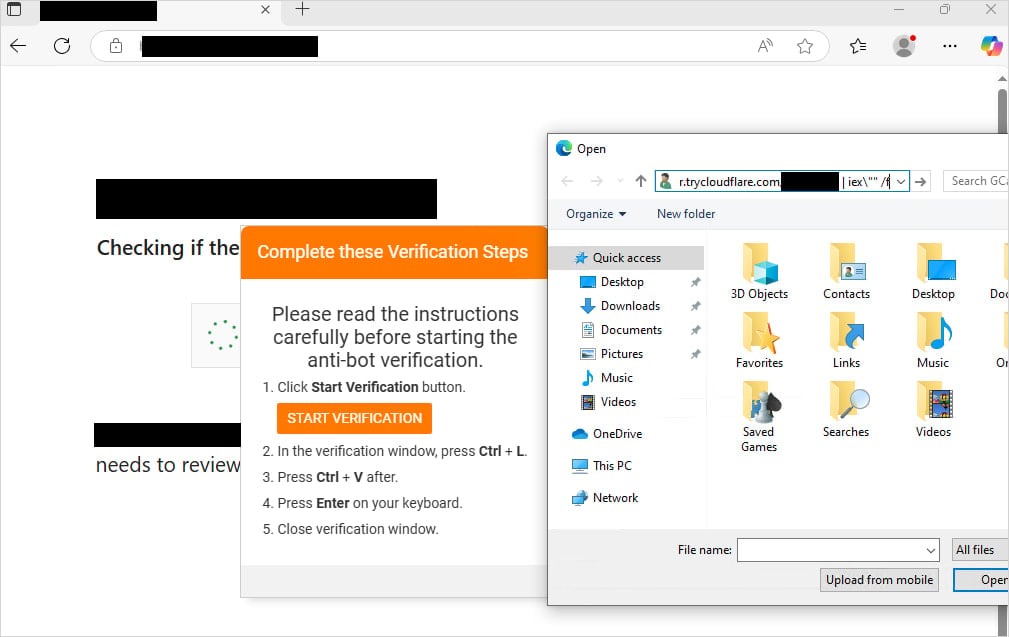

FileFix, недавно описанная ИБ-экспертом mr.d0x, представляет собой вариант атаки ClickFix, но использует не командную строку, а более привычный для пользователей интерфейс «Проводника» в Windows (File Explorer).

Так, на вредоносной странице пользователю сообщают, что ему предоставлен общий доступ к некому файлу. Чтобы найти этот файл, путь якобы нужно скопировать и вставить в «Проводник».

«Фишинговая страница может содержать кнопку “Открыть Проводник”, которая при нажатии запустит File Explorer (используя функциональность для загрузки файлов) и скопирует PowerShell-команду в буфер обмена», — объяснял mr.d0x.

|

То есть после вставки пути к файлу и нажатия Enter произойдет выполнение вредоносной PowerShell-команды.

Еще в начале мая 2025 года специалисты The DFIR Report и Proofpoint

предупреждали, что Interlock RAT распространяется посредством KongTuke (или LandUpdate808) — сложной системы распределения трафика (TDS), что приводит к заражению вредоносным ПО через многоступенчатый процесс, включающий использование ClickFix и фальшивых CAPTCHA.

Как

стало известно теперь, в начале июня хакеры переключились на использование FileFix и начали распространять PHP-вариант Interlock RAT. Специалисты The DFIR Report сообщают, что в некоторых случаях также распространяется Node.js-вариант малвари.

Это первое публичное задокументированное применение тактики FileFix в реальных атаках.

После выполнения RAT собирает информацию о системе, используя команды PowerShell для сбора и передачи данных своим операторам. Также вредонос проверяет, какими привилегиями обладает вошедший в систему пользователь.

RAT закрепляется в системе и ожидает дальнейших команд для выполнения. При этом в отчете специалистов отмечается, что злоумышленники явно работают с малварью вручную, проверяя резервные копии, осуществляя навигацию по локальным каталогам и проверку контроллеров домена. Исследователи отмечают, что в некоторых случаях атакующие использовали RDP для бокового перемещения во взломанных средах.

В качестве управляющего сервера вредонос эксплуатирует trycloudflare.com, злоупотребляя легитимной службой Cloudflare Tunnel, чтобы скрыть свою активность.

В The DFIR Rep полагают, что эта кампания носит оппортунистический характер.

@ xakep.ru