Уязвимости программного обеспечения используют для постэксплуатации Sliver и отключения антивирусных систем.

Новая хакерская кампания использует уязвимости программы удалённого доступа Sunlogin для развертывания инструментария постэксплуатации Sliver и проведения BYOVD-атак для отключения антивирусных продуктов.

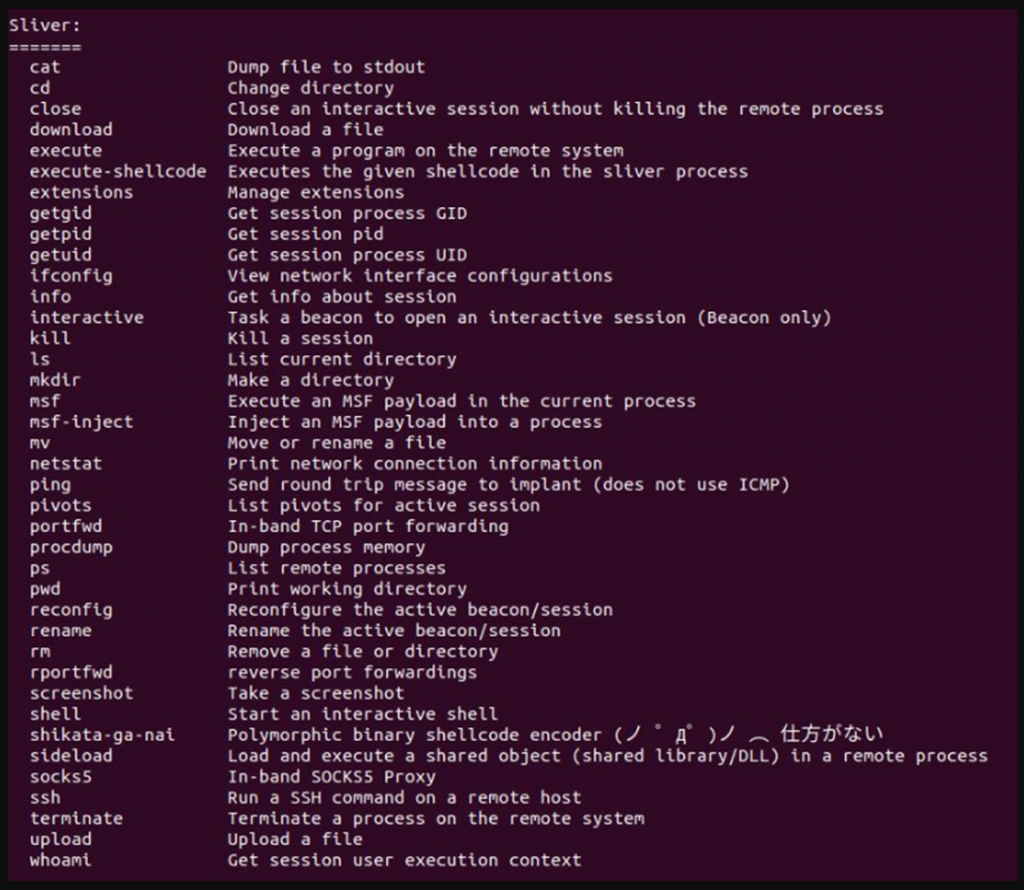

Sliver — это инструментарий для постэксплуатации, созданный BishopFox, который злоумышленники начали использовать в качестве альтернативы Cobalt Strike прошлым летом. Они используют его для сетевого наблюдения, выполнения команд, загрузки DLL, создания сеансов, манипулирования процессами и т.п.

Согласно отчёту Центра реагирования на чрезвычайные ситуации безопасности AhnLab (ASEC), недавно выявленные атаки были нацелены на две уязвимости, обнаруженные в прошлом году в программном обеспечении для удалённого доступа Sunlogin.

Злоумышленники используют эти уязвимости для компрометации устройства, а затем выполняют сценарии PowerShell для запуска обратных оболочек или установки других полезных нагрузок , таких как Sliver, Gh0st RAT или XMRig Monero.

Команды, поддерживаемые Sliver

Атака начинается с использования уязвимостей CNVD-2022-10270 / CNVD-2022-03672, актуальных в Sunlogin версии 11.0.0.33 и более ранних версий. Злоумышленники используют уязвимости для выполнения обфусцированного сценария PowerShell и отключают антивирусные системы перед развертыванием бэкдоров.

Скрипт декодирует переносимый исполняемый файл .NET и загружает его в память. Этот исполняемый файл представляет собой модифицированную версию инструмента с открытым исходным кодом Mhyprot2DrvControl, созданного для использование уязвимых драйверов Windows.

Mhyprot2DrvControl эксплуатирует mhyprot2.sys, античит-драйвер с цифровой подписью китайской игры Genshin Impact. Этот драйвер, по наблюдениям Trend Micro, использовался для атак вымогателей с прошлого года.

«Разработчик Mhyprot2DrvControl предоставил множество функций, которые можно использовать с повышенными привилегиями mhyprot2.sys. Среди них, например, функция, позволяющая принудительно завершать процессы антивирусных программ, что весьма полезно для разработки вредоносного ПО», — объясняют в своём отчёте специалисты ASEC.

Вторая часть сценария PowerShell загружает Powercat из внешнего источника и использует его для запуска обратной оболочки, которая подключается к C2-серверу, предоставляя злоумышленнику удаленный доступ к взломанному устройству.

В некоторых случаях за атаками следовала установка имплантата Sliver («acl.exe»). Также злоумышленники устанавливали Gh0st RAT для удаленного управления файлами, регистрации ключей, удаленного выполнения команд и возможности эксфильтрации данных.

Корпорация Microsoft рекомендует администраторам Windows включить список блокировки уязвимых драйверов для защиты от атак BYOVD. Как это сделать, подробно описано в данной статье службы поддержки редмондской корпорации.