В атаках используются старые проверенные инструменты вроде бэкдора AgentTesla.

Исследователи из Menlo Security недавно обнаружили , что неизвестные злоумышленники произвели серию атак на правительственные учреждения стран Азиатско-Тихоокеанского региона и Северной Америки. Используемое в данных атаках вредоносное ПО PureCrypter способно доставлять на компьютер жертвы сразу несколько видов программ-вымогателей и похитителей информации.

«В ходе вредоносной кампании было доставлено несколько типов вредоносных программ, включая Redline Stealer, AgentTesla, Eternity, Blackmoon и Philadelphia Ransomware», — сообщили исследователи.

PureCrypter — это загрузчик вредоносных программ на основе .NET, впервые появившийся в открытом доступе в марте 2021 года. Его оператор сдаёт загрузчик в аренду другим киберпреступникам для распространения различных типов вредоносных программ.

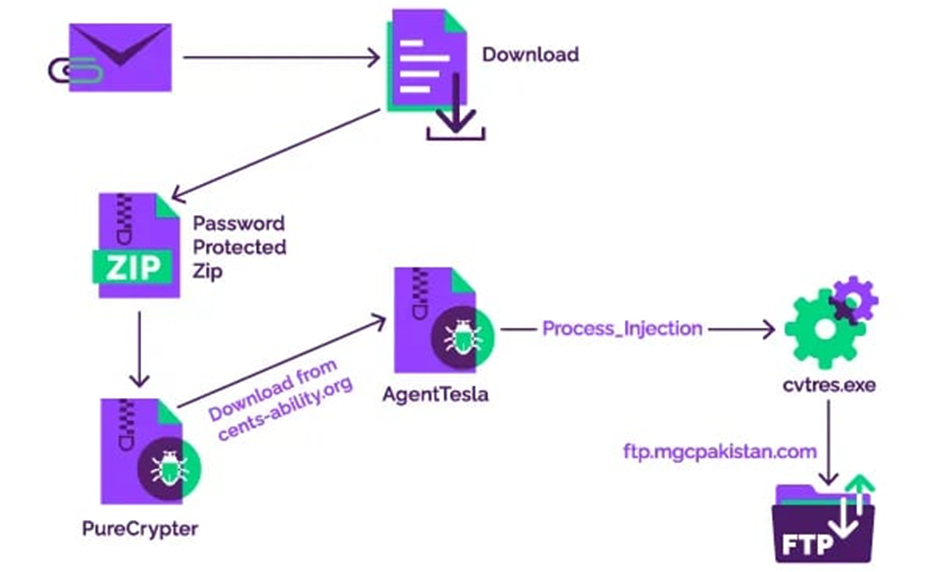

При активации PureCrypter доставляет полезную нагрузку с C2-сервера, который в последней зарегистрированной атаке являлся скомпрометированным сервером неназванной некоммерческой организации.

Образец, который проанализировали исследователи Menlo Security, называется AgentTesla. При запуске он устанавливает соединение с пакистанским FTP-сервером, который используется для хранения похищенных данных.

Цепочка заражения AgentTesla через PureCrypter

AgentTesla — это семейство вредоносных программ .NET, которое используется киберпреступниками в течение последних восьми лет. Пик его «популярности» пришёлся на конец 2020 — начало 2021 года.

В недавнем отчете Cofense подчёркивается, что, несмотря на свой возраст, AgentTesla остаётся экономически эффективным и высокопроизводительным бэкдором, который на протяжении многих лет постоянно развивается и совершенствуется. На активность кейлоггеров AgentTesla приходится примерно треть всех отчётов о кейлоггерах, зарегистрированных Cofense Intelligence в 2022 году.

Возможности вредоносного ПО включают в себя следующее:

- регистрация нажатий клавиш жертвы для сбора конфиденциальной информации;

- похищение паролей, сохраненных в веб-браузерах, почтовых или FTP-клиентах;

- создание скриншотов рабочего стола;

- перехватывание данных из буфера обмена;

- эксфильтрация украденных данных на C2-сервер через FTP или SMTP.

В атаках, изученных Menlo Security, было обнаружено, что хакеры использовали метод «process hollowing» для внедрения полезной нагрузки AgentTesla в законный процесс («cvtres.exe»), чтобы избежать обнаружения антивирусными инструментами. Кроме того, AgentTesla использует шифрование XOR для защиты связи с C2-сервером.

Menlo Security считает, что злоумышленники, стоящие за кампанией PureCrypter, не являются каким-то крупным объединением, но стоит следить за их деятельностью из-за направленности на государственные учреждения.

Вполне вероятно, что злоумышленники будут продолжать использовать скомпрометированную инфраструктуру как можно дольше, прежде чем переключатся на новую.