Эксплуатация уязвимости «GhostToken» может сбить с толку даже опытных специалистов кибербезопасности.

Исследователи кибербезопасности раскрыли подробности недавно исправленной уязвимости нулевого дня в Google Cloud Platform (GCP), которая позволяла злоумышленникам скрывать вредоносные приложения в учётной записи жертвы.

Уязвимость GhostToken, обнаруженная израильской компанией Astrix Security, затрагивает все учётные записи Google, включая корпоративные аккаунты Workspace. Уязвимость была обнаружена 19 июня 2022 года. Калифорнийская корпорация развернула глобальное исправление лишь через девять месяцев, 7 апреля 2023 года.

«Уязвимость GhostToken позволяет злоумышленникам получить постоянный доступ к учётной записи Google жертвы, превратив уже авторизованное стороннее приложение в троянское, навсегда оставив личные данные жертвы открытыми», — говорится в отчёте Astrix Security.

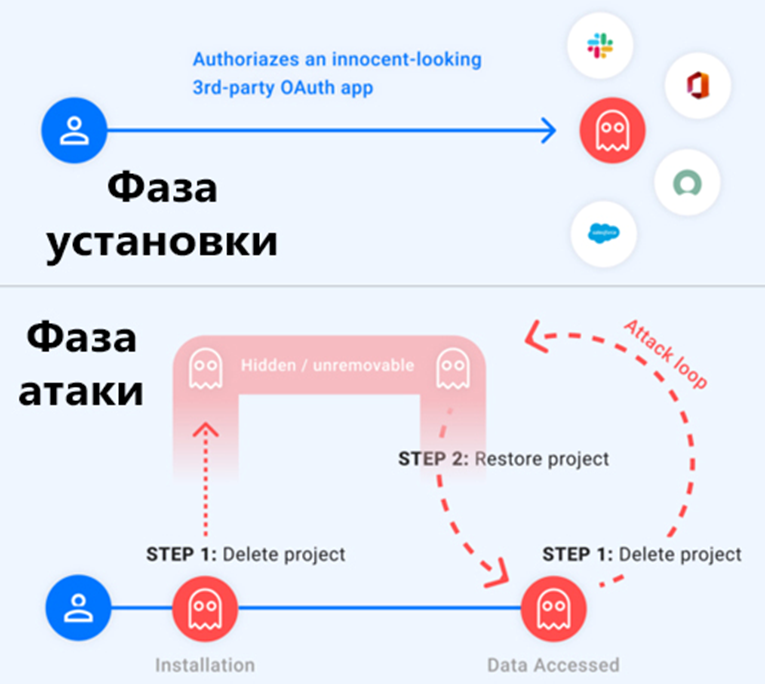

Иными словами, уязвимость позволяет злоумышленнику скрыть своё вредоносное приложение со страницы управления разрешениями приложений учётной записи Google жертвы, тем самым не позволяя жертве отозвать доступ. Эффект достигается путем удаления проекта GCP , связанного с авторизованным приложением OAuth , в результате чего проект переходит в состояние «ожидает удаления». Затем злоумышленник может отобразить мошенническое приложение в том же проекте, чтобы скрытно получить данные жертвы, а затем снова сделать проект невидимым.

Схема заражения и атаки

«Другими словами, злоумышленник держит «призрачный» токен для учётной записи жертвы», — объяснили в Astrix Security.

Тип данных, к которым можно получить доступ таким способом, зависит от разрешений, предоставленных приложению, которым злоумышленник может злоупотреблять. Потенциальные вредоносные действия включают в себя: удаление файлов с Google Диска, написание электронных писем от имени жертвы через Gmail, отслеживание местоположения устройства, кражу конфиденциальных данных из любых сервисов Google и т.д.

«Жертвы могут неосознанно дать доступ таким вредоносным приложениям, установив, казалось бы, безобидное приложение из Google Play. После авторизации вредоносного приложения злоумышленник, эксплуатирующий уязвимость, может обойти функцию Google "Приложения, у которых есть доступ к аккаунту", которая является единственным местом, где пользователи могут просматривать сторонние приложения, подключенные к их учётной записи», — добавили в Astrix Security.

Недавний патч Google решает эту проблему, отображая на странице стороннего доступа также и приложения, которые находятся в состоянии ожидания удаления. Это позволяет пользователям отозвать разрешения, предоставленные таким приложениям.