Эксперты компании Eclypsium

показали на DEF CON 33 атаку под кодовым названием

BadCam, которая эксплуатирует уязвимости в некоторых моделях веб-камер Lenovo, превращая их в орудия для удаленных атак типа BadUSB.

«Это позволяет удаленным атакующим осуществлять скрытые инъекции нажатий клавиш и запускать атаки независимо от операционной системы хоста», — говорят авторы атаки.

Проблема BadCam получила идентификатор

CVE-2025-4371, и ее авторы утверждают, что это первая реальная демонстрация того, что злоумышленники, удаленно захватившие контроль над USB-периферией на базе Linux, могут использовать ее во вредоносных целях.

Впервые атаки типа BadUSB были продемонстрированы

более 10 лет назад ИБ-специалистами Карстеном Нолем (Karsten Nohl) и Якобом Леллем (Jakob Lell) на конференции Black Hat 2014.

В настоящее время этим термином обозначают целый класс атак, которые, к примеру, могут эксплуатировать уязвимости в прошивке устройств, и в результате под*клю*чаемый девайс выда*ет себя за нечто другое. Например, HID-устрой*ство (кла*виату*ра или мыш*ка), Ethernet (сетевая кар*та) или Mass storage (съемный накопи*тель). Это позволяет использовать устройство для скрытого выполнения команд или запуска вредоносных программ на компьютере жертвы.

Однако обычно BadUSB-устройства создаются заранее и намеренно. К примеру, в 2022 году хак-группа FIN7

рассылала вредоносные USB-устройства американским компаниям в надежде заразить их системы и получить отправную точку для атак. Похожим образом в 2020 году американской компании, работающей в сфере гостиничных услуг,

прислали по почте поддельную подарочную карту BestBuy вместе с вредоносной USB-флешкой.

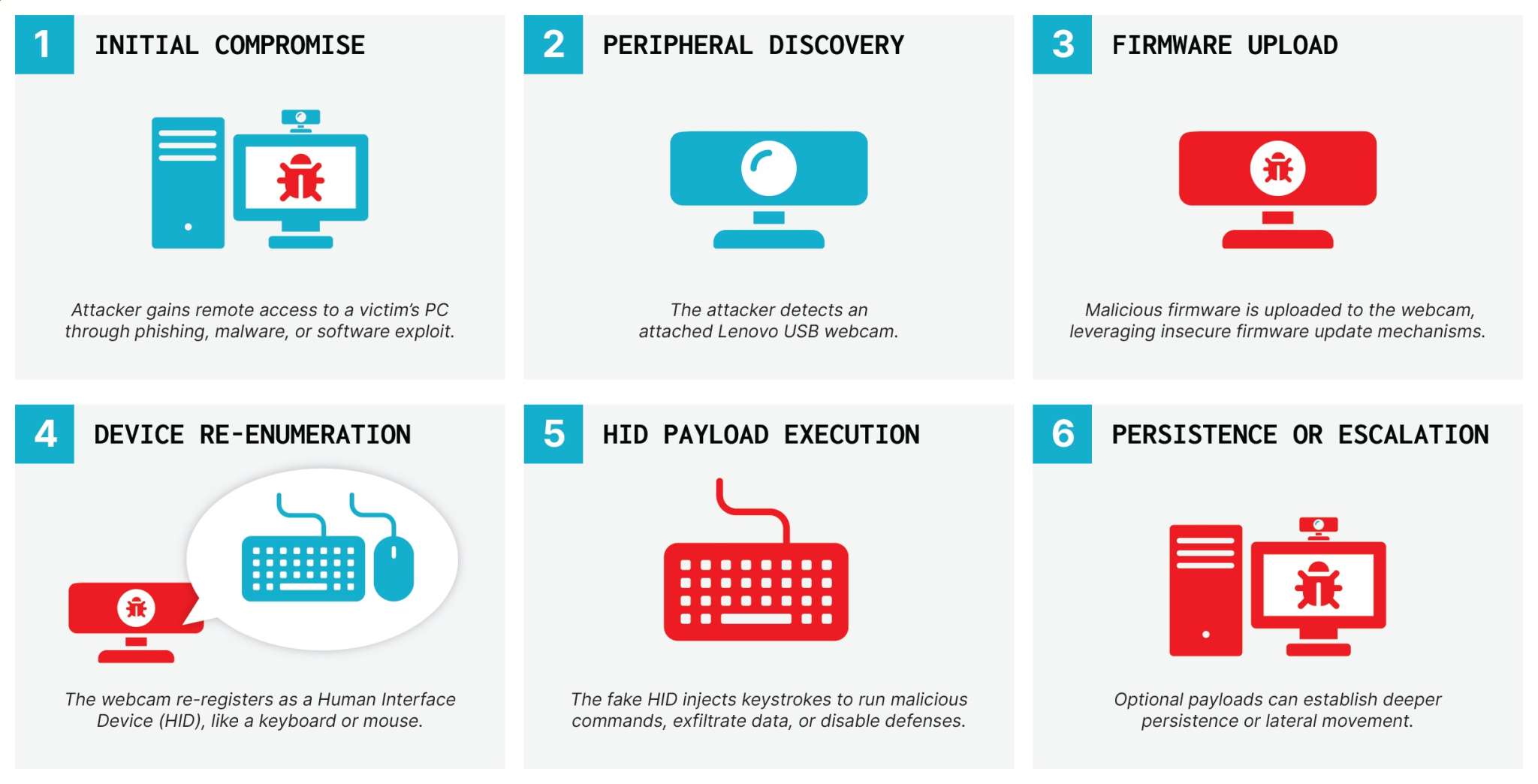

Теперь исследователи из Eclypsium продемонстрировали, что обычная USB-периферия, совсем не предназначенная для вредоносной активности, тоже может стать вектором для BadUSB-атак. В частности, выяснилось, что такие девайсы могут быть удаленно захвачены и превращены в BadUSB-устройства без их физического отключения или подмены.

«Атакующий, получивший возможность удаленного выполнения кода в системе, может перепрошить подключенную веб-камеру, работающую под управлением Linux, переназначив ее для работы в роли вредоносного HID-устройства или для эмуляции дополнительных USB-девайсов, — объясняют исследователи. — После этого безобидная веб-камера сможет осуществлять инъекции нажатий клавиш, доставлять вредоносные пейлоады или послужить плацдармом для более глубокого закрепления в системе, при этом сохраняя обычный внешний вид и основную функциональность».

|

Также отмечается, что заражение позволит злоумышленнику надежно закрепиться в системе и повторно компрометировать компьютер жертвы даже после полной очистки и переустановки ОС.

Уязвимости, позволяющие осуществить атаку BadCam, были обнаружены в веб-камерах

Lenovo 510 FHD и Lenovo Performance FHD, прошивку для которых разработала китайская компания SigmaStar. Проблемы были связаны с тем, что устройства не осуществляли валидацию прошивки, проверка подписи отсутствовала, а значит, камеры были подвержены полной компрометации, так как работали на Linux с поддержкой USB Gadget.

Code:

https://xakep.ru/wp-content/uploads/2025/08/548479/BadCam-Attack-Demo.mp4

Исследователи говорят, что известная уязвимость ядра Linux (CVE-2024-53104), к примеру, могла использоваться для получения контроля над хостом с целью развертывания вредоносной прошивки на подключенной USB-камере.

Эксперты уведомили Lenovo о найденных проблемах в апреле 2025 года, после чего производитель выпустил обновление прошивки (версия 4.8.0) для устранения уязвимостей, а также совместно с SigmaStar создал инструмент, который исправил эту проблему.

«Эта первая в своем роде атака наглядно иллюстрирует незаметный, но крайне опасный вектор: корпоративные и пользовательские компьютеры часто доверяют своей внутренней и внешней периферии, даже когда эти периферийные устройства способны запускать собственные операционные системы и принимать удаленные инструкции, — говорят в Eclypsium. — В контексте Linux веб-камер неподписанная или плохо защищенная прошивка позволяет атакующему скомпрометировать не только хост, но и любые другие хосты, к которым в будущем будет подключена эта камера, распространяя заражение и обходя традиционные средства защиты».

|

Хотя исследование Eclypsium было сосредоточено на веб-камерах Lenovo, другие периферийные USB-устройства под управлением Linux тоже могут иметь аналогичные уязвимости.

@ xakep.ru