Разработчики

https://blog.torproject.org/new-release-tor-browser-906, что из-за ошибки Tor Browser может выполнять код JavaScript на сайтах, где запуск JavaScript был сознательно заблокирован пользователем. Хотя работа над созданием исправления уже ведется, патча пока нет, и сроки его выхода не называются.

Возможность блокирования выполнения JavaScript является один из важных аспектов безопасности Tor Browser. Именно из-за того, что браузер сосредоточен на сохранении конфиденциальности пользователей (в частности, он маскирует реальные IP-адреса и делает все, чтобы сохранить анонимность человека) его часто используют для обхода блокировок и цензуры журналисты, политические активисты и диссиденты в странах с репрессивным режимом.

Стоит сказать, что ранее для Tor Browser существовали эксплоиты, которые использовали JavaScript, чтобы выявить реальный IP-адрес пользователя. Некоторые из них использовались для разоблачения преступников (

https://www.wired.com/2013/09/freedom-hosting-fbi/ ,

https://www.vice.com/en_us/article/5...on-one-warrant), тогда как другие применялись при неизвестных обстоятельствах (

https://www.bleepingcomputer.com/new...ask-tor-users/ ,

https://www.zdnet.com/article/exploi...ay-on-twitter/).

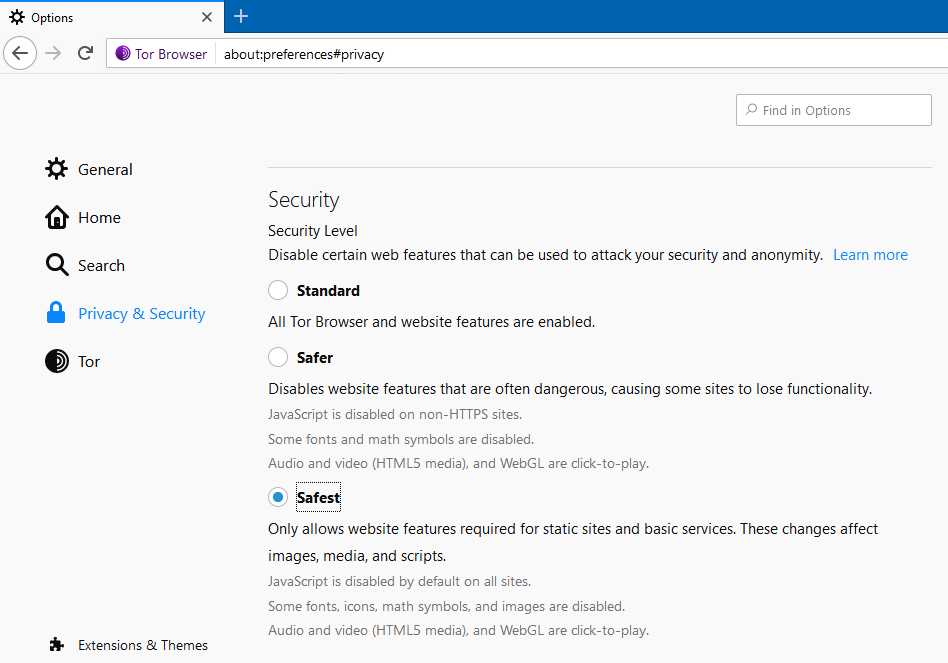

Теперь же команда разработчиков сообщила, что обнаружила ошибку в настройках безопасности Tor Browser Bundle. Так, даже если браузер настроен на использование самого высокого уровня безопасности (Safest), он по-прежнему разрешает выполнение кода JavaScript в некоторых ситуациях, даже когда по идее должен его блокировать.

Разработчики пишут, что уже работают над устранением этой проблемы, но пока патча нет, пользователи могут полностью отказаться от использования JavaScript и отключить его в настройках: about

:config -> javascript.enabled -> false.