Техника работает при условии, что у злоумышленника есть возможность перехвата трафика на уровне TCP/IP.

Ученые из Рурского университета в Бохуме и Мюнстерского университета прикладных наук раскрыли подробности о новой технике атак на HTTPS, позволяющий извлечь cookie-файлы, осуществить XSS-атаки и похитить важную информацию.

Атака, получившая название ALPACA (Application Layer Protocol Confusion - Analyzing and mitigating Cracks in tls Authentication), эксплуатирует уязвимость в TLS и затрагивает TLS-серверы, использующие разные протоколы прикладного уровня (HTTPS, FTPS, SMTP, IMAP, POP3), но применяющие общие TLS-сертификаты.

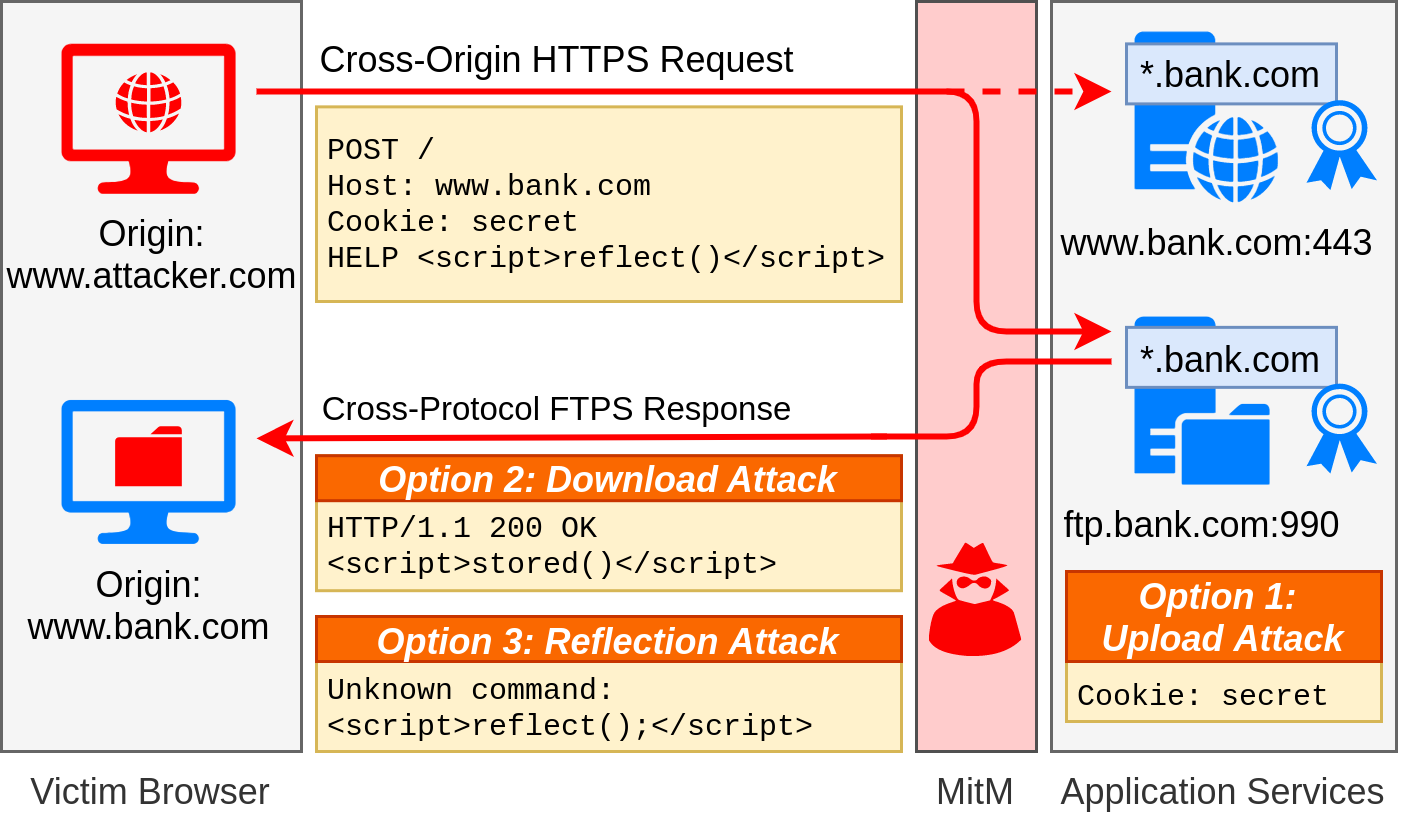

Как пояснили исследователи, суть атаки заключается в том, что злоумышленник, имеющий доступ к сетевому шлюзу или беспроводной точке доступа, может перенаправить web-трафик на другой сетевой порт и установить соединение с FTP или почтовым сервером, поддерживающими TLS-шифрование и использующими общий с HTTP-сервером TLS-сертификат. При этом браузер пользователя будет считать, что установлено соединение с запрошенным HTTP-сервером.

Атака ALPACA возможна по той причине, что TLS не привязывает TCP-соединение к предназначенному протоколу уровня приложений, и это может использоваться для «перенаправления TLS-трафика с предназначенного TLS-сервера на другой (подставной) TLS-сервер». Метод работает при условии, что у злоумышленника есть возможность перехвата трафика на уровне TCP/IP.

Кроме того, уязвимость в TLS может использоваться для извлечения cookie-файлов аутентификации или других конфиденциальных данных на FTP-сервер, загрузки вредоносного кода JavaScript с FTP-сервера или проведения отраженной (Reflected XSS) атаки в контексте атакуемого web-сервера.

Для предотвращения подобных атак предлагается использовать расширение ALPN (Application Layer Protocol Negotiation) для согласования TLS-сеанса с учетом прикладного протокола и расширение SNI (Server Name Indication) для привязки к имени хоста в случае применения TLS-сертификатов, охватывающих несколько доменных имен.