Microsoft изучила активность киберпреступной группировки Knotweed и нашла ее связь с австрийским разработчиком шпионского софта — компанией DSIRF. Оказалось, что последняя создала вредоносную программу Subzero для атак на объекты в Европе и Центральной Америке.

На своем веб-сайте компания DSIRF предлагает корпорациям услуги форензики, работы с информацией и разведывательных действий.

Оказалось, что австрийская организация стоит за разработкой вредоносной программы Subzero. Этот софт покупали клиенты для взлома смартфонов, компьютеров и других устройств своих целей. Исследователи из RiskIQ, также следившие за Knotweed, выяснили, что распространяющая вредонос инфраструктура активна с февраля 2020 года.

Кроме того, команда Microsoft Threat Intelligence Center (MSTIC) выявила связь вредоносных инструментов, используемых в атаках Knotweed, с DSIRF. В своем отчете эксперты отмечают следующее:

«Сюда входит и инфраструктура командного центра (C2), которую использует вредонос, — она напрямую связана с DSIRF. В одной из атак, например, использовался GitHub-аккаунт DSIRF, а для подписи эксплойтов злоумышленники задействовали сертификат, выданный DSIRF».

В своих кампаниях группировка Knotweed атаковала юридические и консалтинговые фирмы, а также кредитные организации по всему миру.

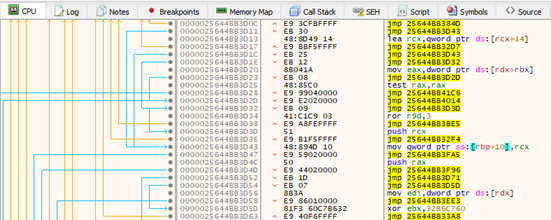

Киберпреступники разворачивают на взломанных устройствах пейлоад с именем Corelump, работающий из памяти, чтобы избежать детектирования. Параллельно действовал сильно обфусцированный лоадер Jumplump, который и загружал первый пейлоад в память.

Subzero обладает достаточно богатой функциональностью: возможность фиксировать нажатия клавиш, снятие скриншотов, извлечение данных, а также запуск удаленных шеллов и плагинов, которые загружаются с командного сервера.

Известно, что в атаках использовались уязвимости нулевого дня, одной из которых стала CVE-2022-22047. Напомним, что эта брешь затрагивает CSRSS, Microsoft устранила ее с выходом июльского набора патчей.

Knotweed использовала и другие эксплойты — для CVE-2021-31199 и CVE-2021-31201 (тоже устранены Microsoft) и CVE-2021-28550 (затрагивает Acrobat Reader). Чтобы защититься от этих атак, Microsoft рекомендует срочно установить все доступные патчи.