APT-группа работала в интересах индийских националистов и собирала разведданные через Telegram.

Исследователи кибербезопасности из ИБ-компании Group-IB выявили ранее нераскрытые фишинговые кампании, приписываемые группировке SideWinder , которая, как считается, имеет связи с индийскими националистами.

С 2020 года SideWinder совершила серию из 1000 нападений, применяя все более изощренные методы кибератак. В 2022 году "Лаборатория Касперского" рассказала о целях SideWinder – военных и правоохранительных органах Пакистана, Бангладеш и других стран Южной Азии. Считается, что группировка связана с правительством Индии, но ЛК утверждает, что группировка не относится к какой-либо стране.

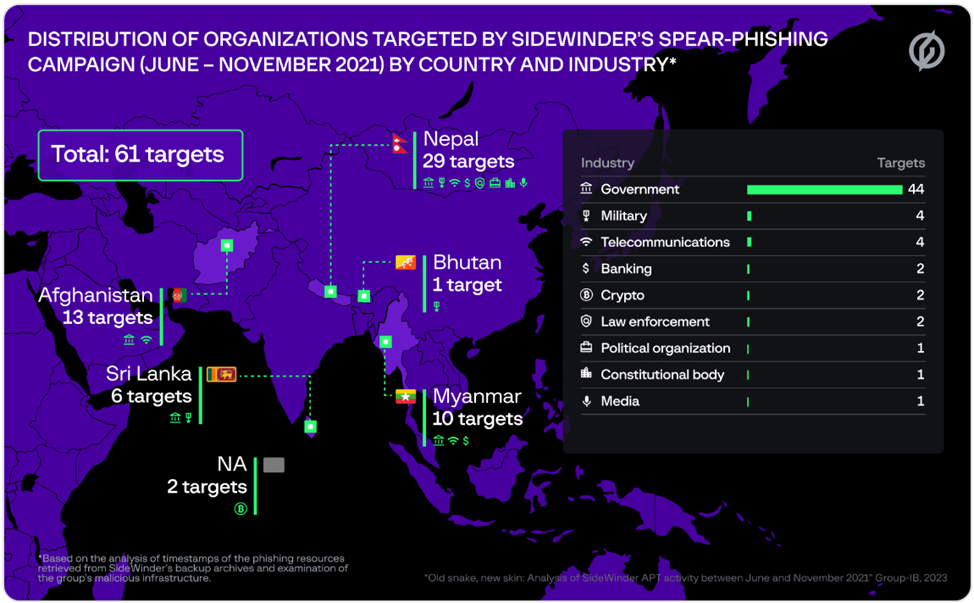

Согласно отчёту , атаки были направлены на правительственные, военные и юридические учреждения по всей Азии. Group-IB отслеживала SideWinder, также известную как Hardcore Nationalist (HN2), которая атаковала 61 организацию в Афганистане, Бутане, Мьянме, Непале и Шри-Ланке в 2021 году.

Основными жертвами были правительственные учреждения – их было выделено 44 шт., в то время как почти половина всех атак была направлена на цели в Непале, который имеет сухопутную границу с Индией. Второе место по количеству фишинговых атак (13 шт.) было сосредоточено в Афганистане, который отделен от Индии Пакистаном.

Group-IB добавила, что SideWinder отличается способностью проводить сотни шпионских операций за короткий промежуток времени».

Кроме того, Group-IB наблюдала, как SideWinder использует Telegram для получения и обработки данных из целевых систем. Group-IB также заметила, что SideWinder обновляет свой инструментарий. Один из них – инфостилер на Python под названием «SideWinder.StealerPy».

StealerPy может:

- извлекать историю браузера Google Chrome;

- учетные данные, сохраненные в браузере;

- метаданные и содержимое файлов «docx», «pdf» и «txt».

Некоторые фишинговые кампании группы были нацелены на правительственные учреждения в Юго-Восточной Азии, и содержали поддельные веб-сайты, имитирующие Центральный банк Мьянмы.

Group-IB не удалось определить, была ли какая-либо кампании успешна, но фирма отметила, что в них хакеры выдавали себя за криптовалютные компании. По мнению специалистов, это может быть связано с недавними попытками регулирования крипторынка в Индии.

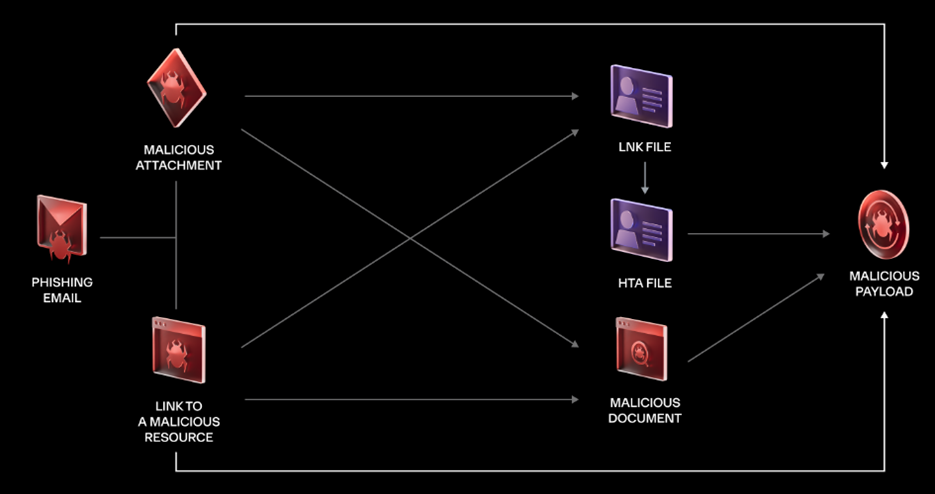

Group-IB полагает, что SideWinder использовала вредоносные ссылки в электронных письмах для получения удаленного доступа и захвата целевой машины или проведения шпионских операций путем развертывания инфостилера. Подозреваемая группа считается одной из старейших правительственных группировок и действует как минимум с 2012 года.

Group-IB опубликовала результаты расследования только сейчас, потому что, по её словам, одной из главных целей компании является инвентаризация всего арсенала SideWinder, извлечение всей информации из резервных копий и реверс-инжиниринг инструментов для определения точного графика кампании.