Интересные факты о коммерческой вредоносной кампании со множеством жертв по всему миру.

«RIG Exploit Kit — это финансово мотивированная кампания, которая действует с 2014 года», — говорится в исчерпывающем отчете PRODAFT. Набор эксплойтов RIG EK достиг рекордно высокого уровня успешной эксплуатации — почти 30% в 2022 году, согласно последним данным.

Как сообщается, хакеры обновляют своё вредоносное программное обеспечение чуть ли не еженедельно, расширяя функционал и добавляя новые механизмы уклонения от обнаружения. Впрочем, такая поддержка неудивительна, ведь RIG EK работает по сервисной модели (Maas). Это означает, что злоумышленники платят администраторам вредоноса за необходимые им действия на целевых компьютерах.

Для обеспечения высокого уровня заражения и масштабного охвата, операторы RIG EK используют вредоносную рекламу. Посетители фишинговых или взломанных сайтов перенаправляются с помощью вредоносного кода JavaScript на прокси-сервер, который, в свою очередь, возвращает необходимую версию эксплойта индивидуально под уязвимости браузера пользователя.

«Искусный дизайн Exploit Kit позволяет ему заражать устройства практически без взаимодействия с конечным пользователем. Между тем, использование прокси-серверов затрудняет обнаружение заражения», — говорят исследователи.

С момента появления в 2014 году было замечено, что RIG EK поставляет широкий спектр финансовых троянов, похитителей и программ-вымогателей, таких как AZORult, CryptoBit, Dridex, Raccoon Stealer и WastedLoader. Однако в 2017 по инфраструктуре RIG был нанесен огромный удар после ряда скоординированных действий крупных организаций в отрасли кибербезопасности. На время это приостановило активность вредоносной кампании.

Недавние кампании RIG EK были нацелены на уязвимость Internet Explorer под идентификатором CVE-2021-26411. С её помощью производилось развёртывание RedLine Stealer. Другие уязвимости, используемые вредоносным ПО, включают: CVE-2013-2551, CVE-2014-6332, CVE-2015-0313, CVE-2015-2419, CVE -2016-0189, CVE-2018-8174, CVE-2019-0752, и CVE-2020-0674.

«Интересно, что количество попыток использования эксплойтов было самым высоким во вторник, среду и четверг, причем успешные заражения происходили в одни и те же дни недели», — сообщили специалисты.

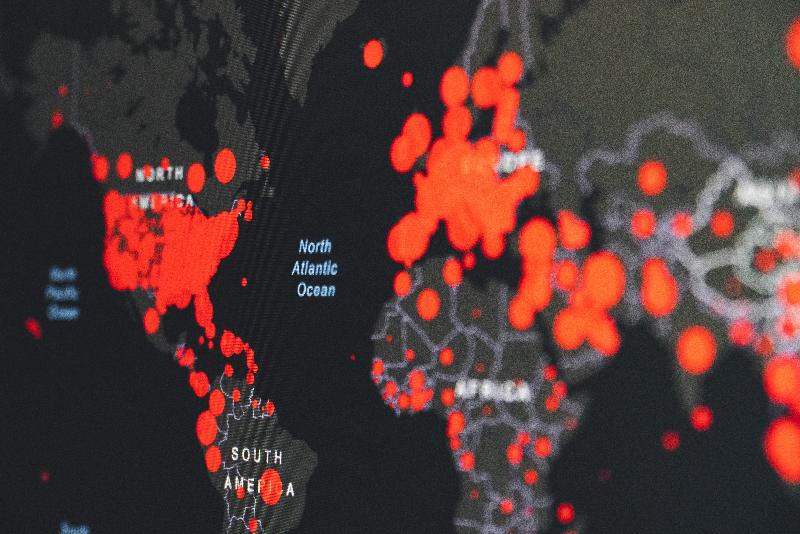

«В целом, RIG EK ведёт очень плодотворный бизнес эксплойтов как услуги, имея жертв по всему миру, высокоэффективный арсенал эксплойтов и множество клиентов с постоянно обновляемым вредоносным ПО», — подвели итог исследователи PRODAFT.