Системы безопасности Windows и macOS оказались в зоне риска новой атаки хакеров.

Иранская хакерская группировка, известная как TA453 и связанная с Исламским Революционным Гвардейским Корпусом (IRGC), устроила новую серию атак, инфицируя операционные системы Windows и macOS.

«TA453 использовала различных облачных хостинг-провайдеров для новой цепочки заражений, в которой используется недавно обнаруженный бэкдор PowerShell GorjolEcho» — говорится во вчерашнем отчёте компании Proofpoint.

Исследователи отмечают, что TA453 активно «переводит стрелки», выдавая себя за другие киберпреступные группировки и тем самым запутывая специалистов безопасности.

TA453, также известная как APT35, Charming Kitten, Mint Sandstorm и Yellow Garuda, активна с 2011 года. В конце июля исследователями было выявлено использование хакерами группировки обновлённой версии Powershell-имплантата под названием CharmPower (GhostEcho / POWERSTAR).

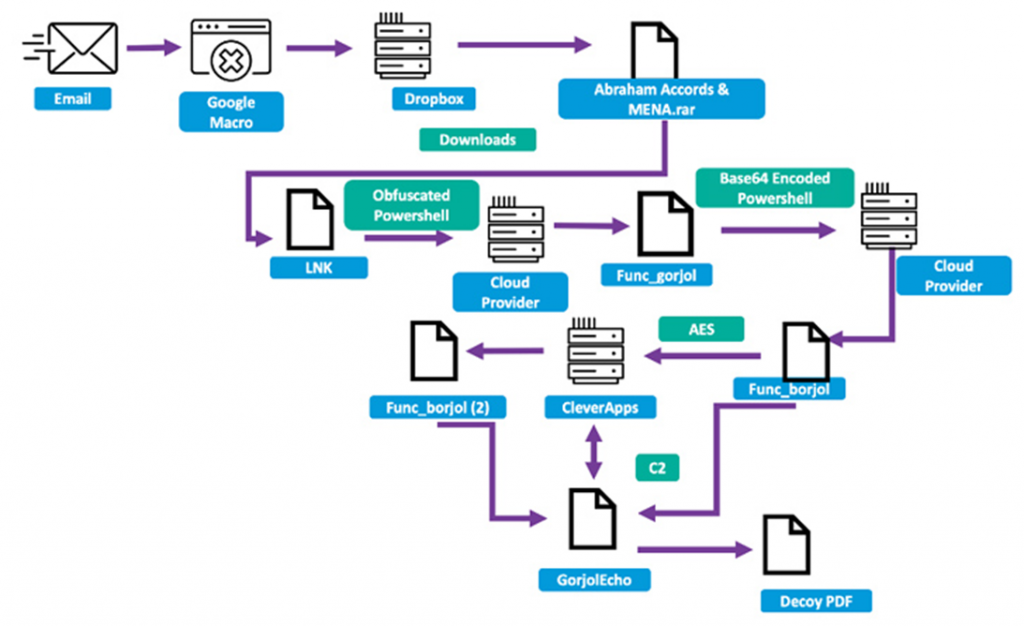

В серии атак, обнаруженных в мае 2023 года, злоумышленники отправляли фишинговые электронные письма специалисту по ядерной безопасности в американском аналитическом центре, специализирующемся на внешней политике. Письма содержали злонамеренную ссылку на Google Script, которая перенаправляла цель на Dropbox, где и размещался вредоносный RAR-архив.

Этот архив содержал вирус, запускающий многоэтапную процедуру установки вредоносного программного обеспечения GorjolEcho. При этом на переднем плане отображался поддельный PDF-документ, в то время как вирус, развёрнутый в фоне, уже ждал получения дополнительных команд с удалённого сервера.

Схема заражения GorjolEcho

Когда хакеры TA453 поняли, что их цель использует компьютер от Apple, они изменили свою стратегию и направили жертве второе письмо с ZIP-архивом, содержащим вредоносное ПО NokNok, замаскированное под VPN-приложение. NokNok, в свою очередь, имеет возможность скачивать с C2-сервера до четырёх модулей, способных собирать данные о работающих процессах, установленных приложениях и метаданных системы, а также устанавливать постоянство в системе с помощью LaunchAgents.

Исследователи также отметили, что TA453 использует в своём арсенале поддельный сайт-файлообменник, который, вероятно, используется для снятия уникальных идентификаторов с посетителей и действует как механизм отслеживания успешных жертв.

«TA453 продолжает адаптировать свой арсенал вредоносных программ, внедряя новые типы файлов и нацеливаясь на новые операционные системы», — заявили специалисты Proofpoint, добавив, что злоумышленник «продолжает работать над достижением тех же конечных целей навязчивой и несанкционированной разведки», одновременно усложняя усилия по своему обнаружению.