Tesla не считает проблемой, что её автомобили можно украсть через WiFi.

Исследователи безопасности Талал Хадж Бакри и Томми Миск

https://twitter.com/mysk_co/status/1765783975056851004, как они могут провести фишинговую атаку, чтобы скомпрометировать аккаунт владельца Tesla, разблокировать автомобиль и запустить двигатель. Отмечается, что атака актуальна для последней версии приложения Tesla 4.30.6 и прошивки автомобиля версии 11.1 2024.2.7.

Авторы исследования сообщили компании Tesla о найденной уязвимости, указав на недостаточную безопасность процедуры привязки автомобиля к новому телефону. Однако производитель посчитал ошибку несущественной.

Для демонстрации атаки использовался гаджет Flipper Zero, однако её можно провести и с использованием других устройств – компьютера, Raspberry Pi или Android-смартфона.

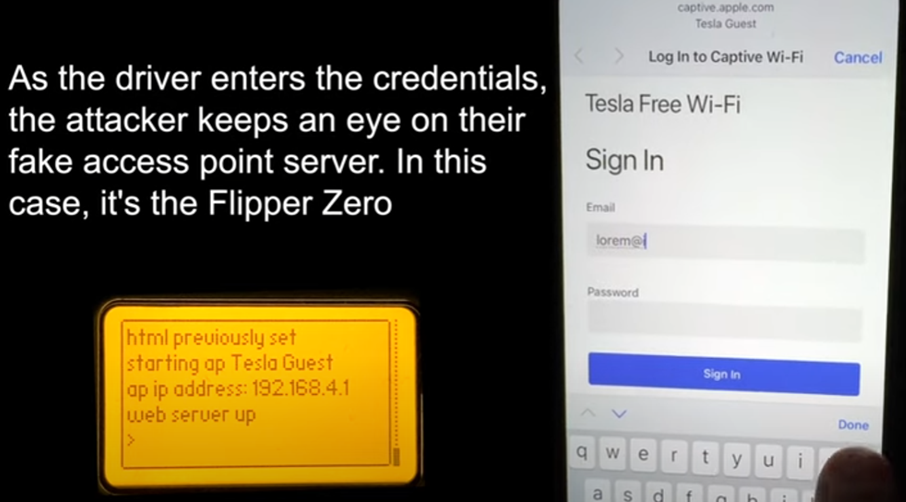

Атака начинается с развертывания поддельной WiFi-сети с названием «Tesla Guest» на зарядной станции Tesla. Такой SSID обычно встречается в сервисных центрах Tesla и хорошо знаком владельцам автомобилей. Подключившись к поддельной сети, жертва видит фишинговую страницу входа в аккаунт Tesla, куда и вводит свои учетные данные, которые моментально попадают к атакующему.

Процесс фишинга

После получения учетных данных атакующий запрашивает одноразовый пароль для обхода двухфакторной аутентификации (2FA) и получает доступ к приложению Tesla, что позволяет отслеживать местоположение автомобиля в реальном времени.

Получив доступ к аккаунту Tesla, злоумышленник может добавить новый Phone Key. Для этого нужно находиться в непосредственной близости от автомобиля. Phone Key работает через мобильное приложение Tesla и смартфон владельца, обеспечивая возможность автоматического закрытия и открытия автомобиля через безопасное Bluetooth-соединение.

Стоит отметить, что после добавления нового Phone Key владелец Tesla не получает уведомления об этом в приложении, и на сенсорном экране автомобиля не отображается никаких предупреждений. С помощью нового Phone Key злоумышленник может разблокировать автомобиль и активировать все его системы, что позволит ему уехать, как если бы он был владельцем.

Видео-демонстрация атаки

https://youtu.be/7IBg5uNB7is?si=FDwpnzZk21VKK2xn

Атака была успешно проведена на модели Tesla Model 3. Исследователи предложили улучшить безопасность за счет требования физической ключ-карты (RFID-карты) Tesla при добавлении нового Phone Key, чтобы добавить дополнительный слой аутентификации.

В автомобилях Tesla также используются ключи-карты — тонкие RFID-карты, которые необходимо поместить в RFID-считыватель на центральной консоли, чтобы завести автомобиль. Хотя они более безопасны, Tesla рассматривает их как резервный вариант, если Phone Key недоступен или разряжена батарея.

В ответ на сообщение об уязвимости Tesla заявила, что рассматриваемое поведение системы является задуманным, и в руководстве пользователя Tesla Model 3 не указано, что для добавления Phone Key необходима RFID-карта. На запросы о комментариях и о планах по выпуску обновления ПО для предотвращения подобных атак компания Tesla не ответила.