Несколько компаний уже стали жертвами предприимчивых хакеров.

В начале 2024 года в киберпространстве активизировалась группировка MorLock, атакующая предприятия с использованием программ-вымогателей. За короткий период времени было атаковано не менее 9 крупных и средних российских компаний. О тактике группы рассказали специалисты F.A.C.C.T. в новом отчете.

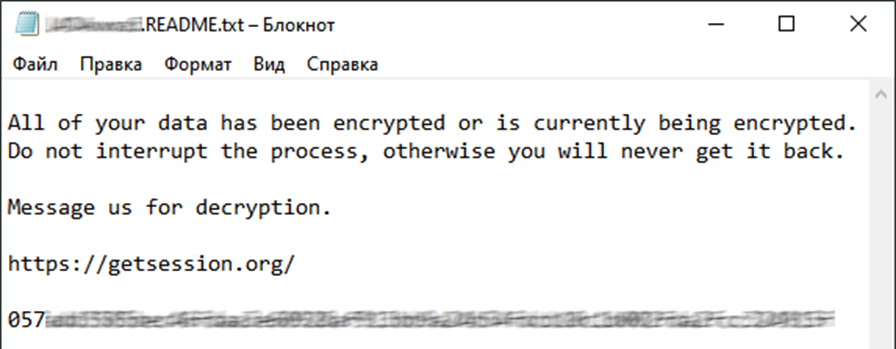

Злоумышленники MorLock используют вымогательские программы LockBit 3.0 и Babuk, что характерно и для других кибергрупп, но благодаря уникальным тактикам, техникам и процедурам (TTPs) MorLock удается выделить среди прочих. Группа предпочитает действовать втайне, не проявляя активности на киберфорумах и в соцсетях, контакты для выкупа передают через зашифрованные каналы коммуникации (мессенджер Session).

Записка с требованием выкупа

Интересный момент в деятельности MorLock связан с отсутствием эксфильтрации данных перед их шифрованием, что сокращает время проведения атаки и уменьшает шансы на предотвращение инцидента. В случаях успешной атаки компании-жертвы сталкиваются с требованиями о выкупе, размер которого может достигать сотен миллионов рублей.

Как начальный вектор атаки MorLock часто использует уязвимости в публично доступных приложениях, например, Zimbra, или скомпрометированные учетные данные, приобретенные на закрытых торговых платформах. Для дальнейшего распространения вредоносного ПО в сетях жертв применяются инструменты – Sliver для постэксплуатации и SoftPerfect Network Scanner для сетевой разведки. Некоторые инструменты киберпреступники загружали на хосты непосредственно с официальных сайтов с помощью веб-браузера жертвы.

Особенность MorLock также в том, что в случае наличия в сети жертвы «популярного российского корпоративного антивируса», атакующие получают доступ к его административной панели, отключают защиту и используют этот вектор для дальнейшего распространения вредоносного ПО.

Инструменты и методы MorLock постоянно развиваются, а список индикаторов компрометации доступен для общего ознакомления на GitHub, что позволяет IT-специалистам и компаниям-жертвам оперативно реагировать на угрозы.

Code:

https://www.facct.ru/blog/morlock-ransomware/