Северная Корея проникает в системы ключевых отраслей.

Специалисты 360 Advanced Threat Research Institute обнаружили новую кампанию северокорейской группировки Lazarus (APT-C-26), в ходе которой распространяются вредоносные PyPI-пакеты.

Lazarus продолжает свою активную деятельность, направленную на кибератаки различных отраслей. На этот раз целью хакеров стали не только финансовые учреждения и криптобиржи, но и госорганизации, аэрокосмическая промышленность и военные структуры по всему миру. Основная цель атак — получение финансовой выгоды и кража конфиденциальной информации.

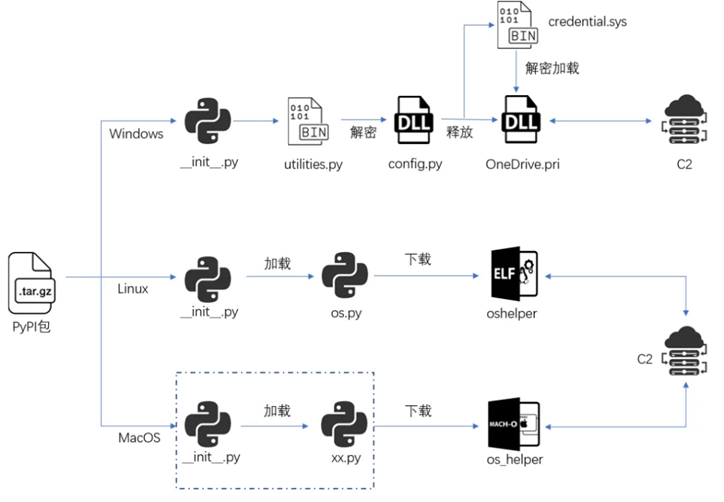

Вредоносные пакеты загружаются в PyPI под видом легитимных библиотек. Пакеты не вызывают подозрений у разработчиков, которые могут случайно установить их в свои проекты. Зараженные пакеты предназначены для различных операционных систем и служат для запуска многоуровневых атак.

Цепочка заражения Lazarus

На примере одного из пакетов можно увидеть, как именно работает вредоносный механизм. При установке пакета в определённых условиях выполняется файл init.py, который декодирует вредоносный код и сохраняет его в виде DLL файла. Затем DLL запускается с помощью команды rundll32, что позволяет атакующим выполнять вредоносные команды.

Для Windows вредоносный пакет содержит зашифрованную полезную нагрузку, которая постепенно расшифровывается и загружается в память, не оставляя следов на диске. В Linux вредоносный пакет загружает ELF-файл с полным набором функций удалённого управления. В MacOS вредоносный код имеет сходство с Linux-вариантом. Это позволяет предположить, что процесс атаки аналогичен.

Согласно анализу, один из обнаруженных файлов (config.py) содержит вредоносный код, который используется для дальнейшего распространения атак. config.py загружает и расшифровывает новые DLL, размещая их в системных каталогах, включая OneDrive. Затем файлы выполняются через планировщик задач, настройки реестра или директории автозагрузки.

Компоненты атаки включают шифрование данных и использование специальных ключей для их расшифровки. Например, файл credential.sys дважды расшифровывается, прежде чем загружается и выполняется новая DLL «Comebacker», которая затем скачивает и запускает вредоносный код следующего этапа.

Для Linux вредоносные пакеты используют схожий метод распространения. При установке пакета запускается код, который загружает вредоносное ПО с удалённого сервера. В MacOS вредоносные файлы также используют аналогичные методы и имеют схожие функции с версиями для Linux.

Атаки демонстрируют высокий уровень подготовки и организации, характерный для Lazarus. Использование сложных методов шифрования и многоуровневых атак, а также способность атаковать несколько операционных систем одновременно, делает группу одной из самых опасных на сегодняшний день. Организации и частные лица должны быть особенно бдительными и принимать меры для защиты своих систем от подобных угроз.