Северокорейская группа Lazarus использовала уязвимость нулевого дня в браузере Google Chrome для кражи криптовалюты, прикрываясь вредоносной онлайн-игрой. Об этом

https://securelist.ru/lazarus-apt-st...k-game/110837/эксперты «Лаборатории Касперского» на конференции Security Analyst Summit 2024 на Бали.

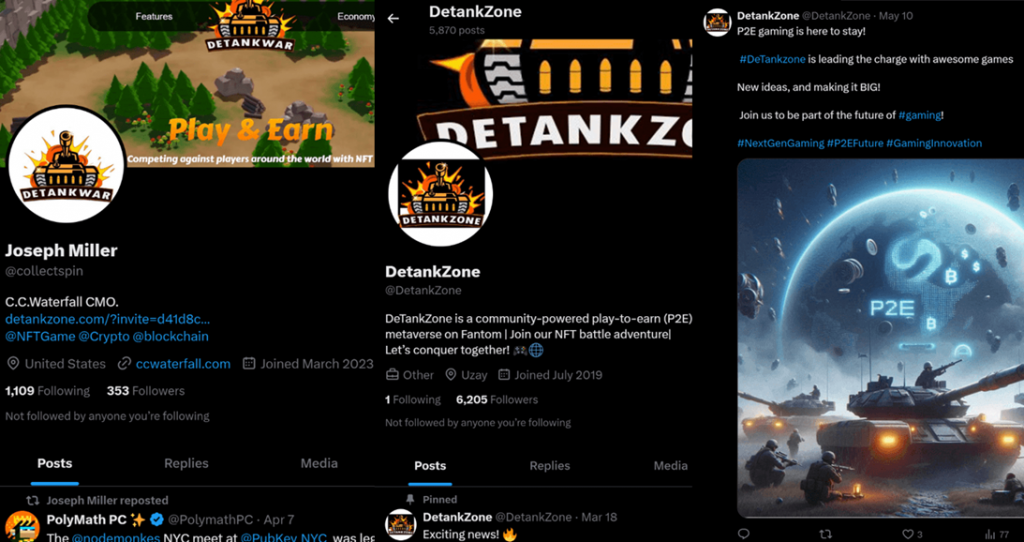

Злоумышленники создали сайт с игрой в танки, обещая пользователям награды в криптовалюте, чтобы привлечь их на платформу и заражать устройства.

Кампания оказалась тщательно продуманной. На протяжении нескольких месяцев киберпреступники продвигали игру через международные соцсети, используя изображения, сгенерированные нейросетями, и привлекали криптоинфлюенсеров для рекламы.

Эксперты «Лаборатории Касперского» обнаружили, что вредоносная игра копировала уже существующий проект и практически весь его исходный код, лишь незначительно изменив логотипы и визуальное оформление. Примечательно, что вскоре после запуска кампании разработчики оригинальной игры сообщили о краже 20 тысяч долларов в криптовалюте с их кошелька.

Вредоносный сайт Lazarus скрывал эксплойт для Chrome, использующий две уязвимости. Одна из них была неизвестна ранее — ошибка в движке V8 JavaScript и WebAssembly позволяла атакующим получить полный контроль над устройством, обходя защитные механизмы и выполняя вредоносные действия. Для заражения устройства достаточно было просто зайти на сайт, даже не запуская игру.

Исследователи «Лаборатории Касперского» своевременно сообщили о проблеме Google. В результате уязвимость, получившая идентификатор CVE-2024-4947, была устранена, а вредоносный сайт заблокирован.

https://issues.chromium.org/issues/330404819, использованная в кампании, не получила CVE-обозначения, однако так же была устранена.

Lazarus известна своей специализацией на атаках с использованием уязвимостей нулевого дня, что требует значительных ресурсов и времени. Бэкдор Manuscrypt, использованный в этой операции, применялся группой более чем в 50 предыдущих атаках, нацеленных на различные организации по всему миру.

Борис Ларин из «Лаборатории Касперского» отметил, что Lazarus выходит за рамки стандартных методов, используя в качестве прикрытия полноценные игровые проекты для заражения устройств. Такая масштабная подготовка указывает на амбициозные планы группы и высокие риски для пользователей и организаций по всему миру.

https://www.securitylab.ru/news/553309.php