Аналитики Palo Alto Networks

https://unit42.paloaltonetworks.com/...or-auto-color/о появлении новой Linux-малвари Auto-Color, которая атаковала университеты и правительственные организации в Северной Америке и Азии в период с ноября по декабрь 2024 года.

«После установки Auto-Color предоставляет злоумышленникам полный удаленный доступ к взломанным машинам, поэтому удалить его без специализированного ПО крайне сложно», — рассказывают исследователи.

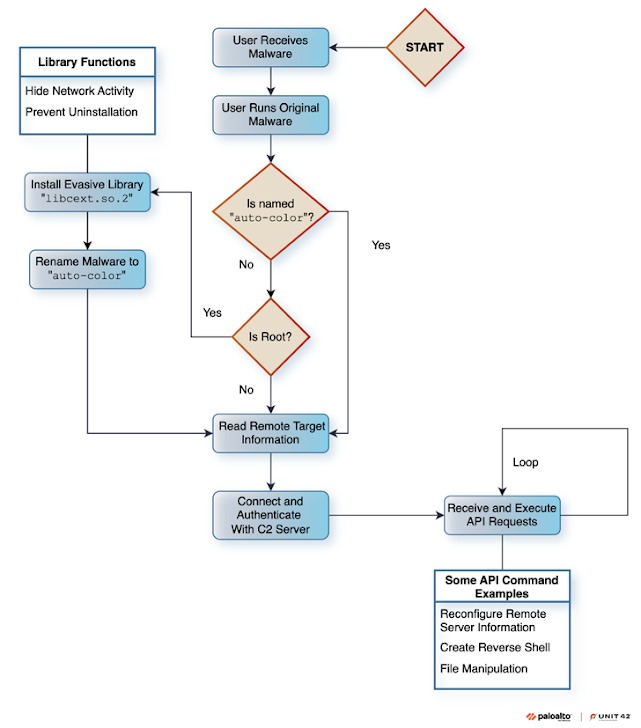

Auto-Color назван по имени файла, в который переименовывается исходная полезная нагрузка малвари после установки. В настоящее время неизвестно, как именно бэкдор проникает в системы жертв, но сообщается, что он требует от жертвы явного запуска на Linux-машине.

Отличительной особенностью этой малвари является арсенал приемов, которые она использует для уклонения от обнаружения. Среди них: использование безобидных на первый взгляд имен файлов (например, door или egg), сокрытие C&C-коммуникций и использование собственных алгоритмов шифрования для маскировки коммуникационной и конфигурационной информации.

После запуска с привилегиями root Auto-Color устанавливает вредоносный имплант libcext.so.2, копирует себя и переименовывает в /var/log/cross/auto-color, а также вносит изменения в файл /etc/ld.preload, чтобы закрепиться на зараженном хосте.

«Если текущий пользователь не обладает правами root, вредоносная программа не будет продолжать установку имплантата в систему. На последующих этапах она будет делать все возможное без этой библиотеки», — говорят эксперты.

Упомянутый имплант оснащен пассивными hook-функциями, используемыми в libc для перехвата системных вызовов open(), которые малварь использует для скрытия C&C-коммуникаций путем модификации файла /proc/net/tcp, содержащего информацию обо всех активных сетевых соединениях. Отмечается, что аналогичная тактика ранее применялась другой Linux-малварью —

https://xakep.ru/2022/06/09/symbiote/, обнаруженной в 2022 году.

Кроме того, деинсталляцию малвари предотвращает защита файла /etc/ld.preload от дальнейшей модификации или удаления.

После описанных выше действий Auto-Color связывается с управляющим сервером, позволяя своим операторам: запускать реверс-шелл, собирать системную информацию, создавать и изменять файлы, запускать программы, использовать зараженную машину в качестве прокси и даже уничтожить малварь с помощью специального «рубильника» в коде. Последняя функция позволяет злоумышленникам удалять следы заражения со взломанных машин, что может серьезно затруднить расследование инцидента.

«После выполнения вредоносная программа пытается получить инструкции от управляющего сервера, который способен создать в системе жертвы реверс-шелл бэкдоры. При этом атакующие отдельно компилируют и шифруют каждый IP-адрес управляющего сервера, используя собственный алгоритм», — отмечают в Palo Alto Networks.

https://xakep.ru/2025/02/27/auto-color/