Исследователи обнаружили ряд вредоносных Go-пакетов, с помощью тайпсквоттинга маскирующихся под популярные решения. Пакеты предназначены для развертывания загрузчиков малвари в системах под управлением Linux и macOS.

Аналитик из компании Socket Security Кирилл Бойченко

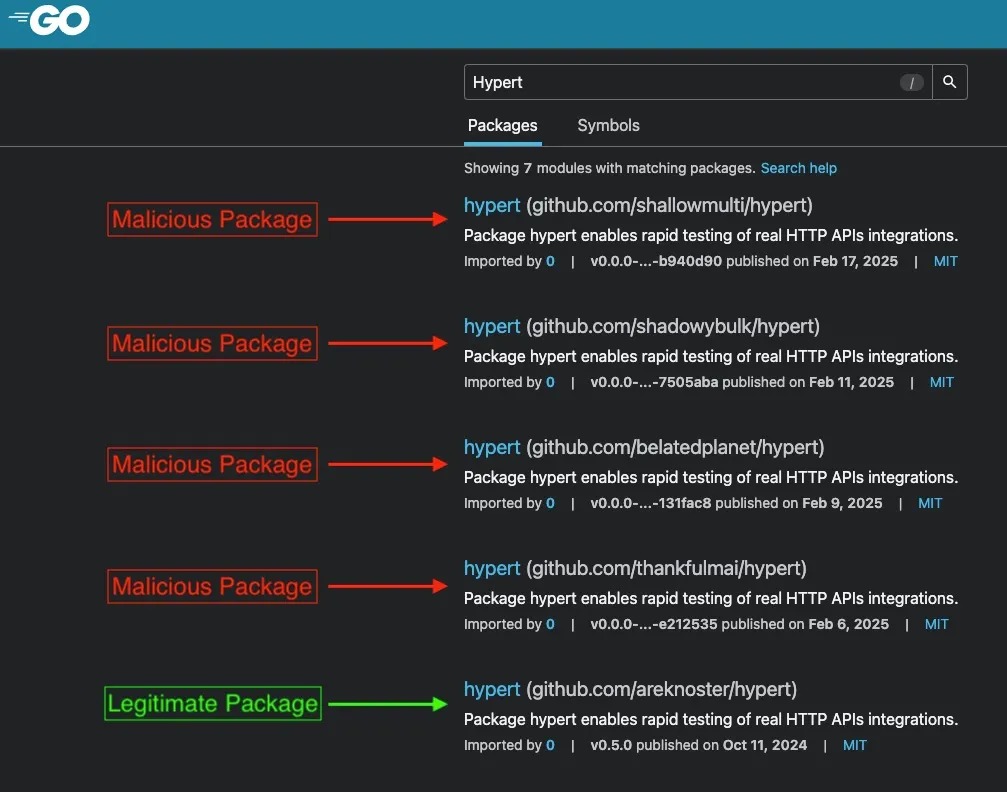

https://socket.dev/blog/typosquatted...malware-loader, что злоумышленники опубликовали не менее семи вредоносных Go-пакетов, выдающих себя за популярные библиотеки Go. При этом один из пакетов (github[.]com/shallowmulti/hypert), судя по всему, предназначался для разработчиков финансового сектора.

«Эти пакеты объединяет использование повторяющихся имен вредоносных файлов и последовательных методов обфускации, что свидетельствует о работе скоординированного злоумышленника, способного быстро адаптироваться», — пишет Бойченко.

«Эти пакеты объединяет использование повторяющихся имен вредоносных файлов и последовательных методов обфускации, что свидетельствует о работе скоординированного злоумышленника, способного быстро адаптироваться», — пишет Бойченко.

На момент публикации исследования все обнаруженные пакеты по-прежнему были доступны в официальном репозитории, однако соответствующие им репозитории на GitHub (за исключением github[.]com/ornatedoctrin/layout) были удалены. Ниже приведен список найденных вредоносов:

- shallowmulti/hypert (github.com/shallowmulti/hypert);

- shadowybulk/hypert (github.com/shadowybulk/hypert);

- belatedplanet/hypert (github.com/belatedplanet/hypert);

- thankfulmai/hypert (github.com/thankfulmai/hypert);

- vainreboot/layout (github.com/vainreboot/layout);

- ornatedoctrin/layout (github.com/ornatedoctrin/layout);

- utilizedsun/layout (github.com/utilizedsun/layout).

Анализ показал, что все перечисленные пакеты могут использоваться для удаленного выполнения кода. Это достигается путем выполнения обфусцированной shell-команды для получения и запуска скрипта, размещенного на удаленном сервере (alturastreet[.]icu). Вероятно, для того чтобы избежать обнаружения, этот скрипт загружается только по истечении часа после установки.

Конечной целью атаки является установка и запуск на машине жертвы исполняемого файла, который может похищать информацию и учетные данные.

«Исполняемый файл f0eee999 служит в качестве вторичного загрузчика малвари/бэкдора, который, по замыслу злоумышленника, должен обеспечивать устойчивость, тихо работать в фоновом режиме и ждать дальнейших команд. По сути, он функционирует как бэкдор, готовый получать инструкции от управляющего сервера», — объясняет исследователь.

Напомним, что в прошлом месяце Socket Security

https://xakep.ru/2025/02/05/fake-boltdb/о другом вредоносном Go-пакете, способном предоставить атакующему удаленный доступ к зараженным системам. Тогда исследователи отмечали, что один из первых задокументированных случаев злоупотребления бессрочным кешированием в Go Module Mirror.

https://xakep.ru/2025/03/10/more-go-malware/