Как инструмент ЦРУ связан со столь продуманной атакой?

ИБ-компания Sangfor Technologies обнаружила серию фишинговых атак, в ходе которых эксплуатируется уязвимость в WinRAR. Приманкой для жертв служат документы, касающиеся геополитических вопросов Белоруссии и России, а отправителем электронных писем выступает лицо, выдающее себя за государственного служащего.

Атака осуществляется с использованием недавно обнаруженной уязвимости WinRAR CVE-2023-38831 (CVSS: 7.8). Атака срабатывает, если пользователь открывает вредоносный архив с помощью уязвимой версии WinRAR. Фишинговые письма и вложенные файлы тщательно подготовлены, чтобы обойти системы фильтрации электронной почты. Имена архивов и содержание документов-приманок адаптированы для различных целей.

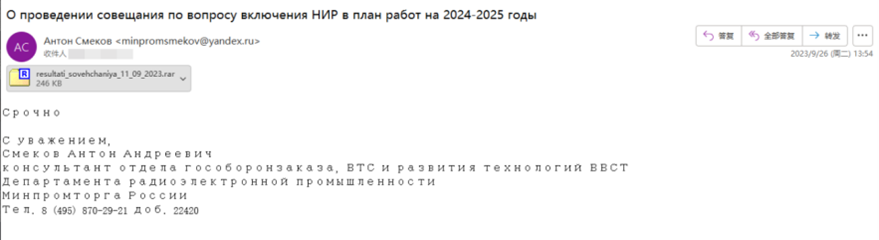

Пример фишингового письма

Вредоносный скрипт Powershell был оптимизирован на протяжении множества итераций, что увеличивает степень обфускации и помогает обойти статическое обнаружение. Команды операторов загружают и устанавливают бэкдор Athena, используя Discord как канал связи с сервером управления и контроля (Command and Control, C2). Целью выбраны организации с геополитической значимостью, включая предприятия оборонной промышленности, научно-исследовательские учреждения и финансовые организации.

В 2017 году портал WikiLeaks традиционно опубликовал порцию хакерских инструментов ЦРУ, среди которых и был бэкдор Athena. Инструмент способен загружать на компьютер жертвы вредоносное ПО для выполнения определенных задач, а также добавлять/извлекать файлы в/из определенных директорий на атакуемой системе. Злоумышленник может менять настройки во время выполнения программы в зависимости от поставленной задачи. Таким образом, Athena позволяет получить контроль над компьютером под управлением Windows и добыть любые сведения.

Отмечается, что атакующие демонстрируют быстрое развитие способностей и адаптацию к изменениям обстановки. Исследователи заявили, что с учетом различных факторов, инцидент скорее всего не является работой киберпреступников – вероятно, за атаками стоит неизвестная ранее APT-группа (Advanced Persistent Threat).

Указанную ошибку в WinRAR уже использовали северокорейские хакеры. В рамках кампании, когда жертва пытается открыть заархивированный HTML-файл в электронном письме, вредоносный код активируется, позволяя атакующим получить удаленный доступ к системе.