Эксперты

рассказали об уязвимости в DanaBot, которая появилась в коде малвари еще в июне 2022 года. Этот баг позволил исследователям выявить операторов DanaBot, предъявить им обвинения, а также нарушить работу ботнета в мае 2025 года.

Напомним, что DanaBot

появился еще в 2018 году. Изначально вредонос был нацелен на Украину, Польшу, Австрию, Италию, Германию и Австралию, но вскоре распространился и на Северную Америку. Вредонос распространялся по модели MaaS (Malware-as-a-service, «Малварь как услуга») и сначала был банковским трояном, позволявшим похищать конфиденциальные данные из зараженных систем. Позже он

превратился в платформу распространения и загрузчик для других семейств вредоносных программ, включая вымогательское ПО.

Также позже администраторы DanaBot создали вторую версию своего ботнета в целях кибершпионажа, нацеленную на военные, дипломатические и правительственные организации в Северной Америке и странах Европы.

Специалисты компании Zscaler, обнаружившие уязвимость, которая получила название DanaBleed, объясняют, что эта утечка памяти позволяла проникнуть во внутренние операции злоумышленников и узнать, кто за ними стоит.

Благодаря использованию этой уязвимости была собрана ценная информация о киберпреступниках, что позволило правоохранительным органам провести

операцию «Эндшпиль» и вывести инфраструктуру DanaBot из строя, а также выдать ордера на арест 16 граждан России, которые якобы связаны с активностью малвари.

По словам специалистов, проблема DanaBleed появилась в коде вредоноса в июне 2022 года, в версии 2380, куда был добавлен новый C&C-протокол. Ошибка в логике нового протокола оказалась связана с механизмом генерации ответов сервера клиентам. Так, сервер должен был включать в ответы случайно сгенерированные байты (padding bytes), однако не инициализировал для них недавно выделенную память.

В итоге исследователи Zscaler смогли собрать и проанализировать большое количество C&C-ответов, которые из-за бага содержали фрагменты данных из памяти сервера.

Проблема получила название DanaBleed, так как напоминала уязвимость

HeartBleed, обнаруженную в 2014 году и затронувшую OpenSSL.

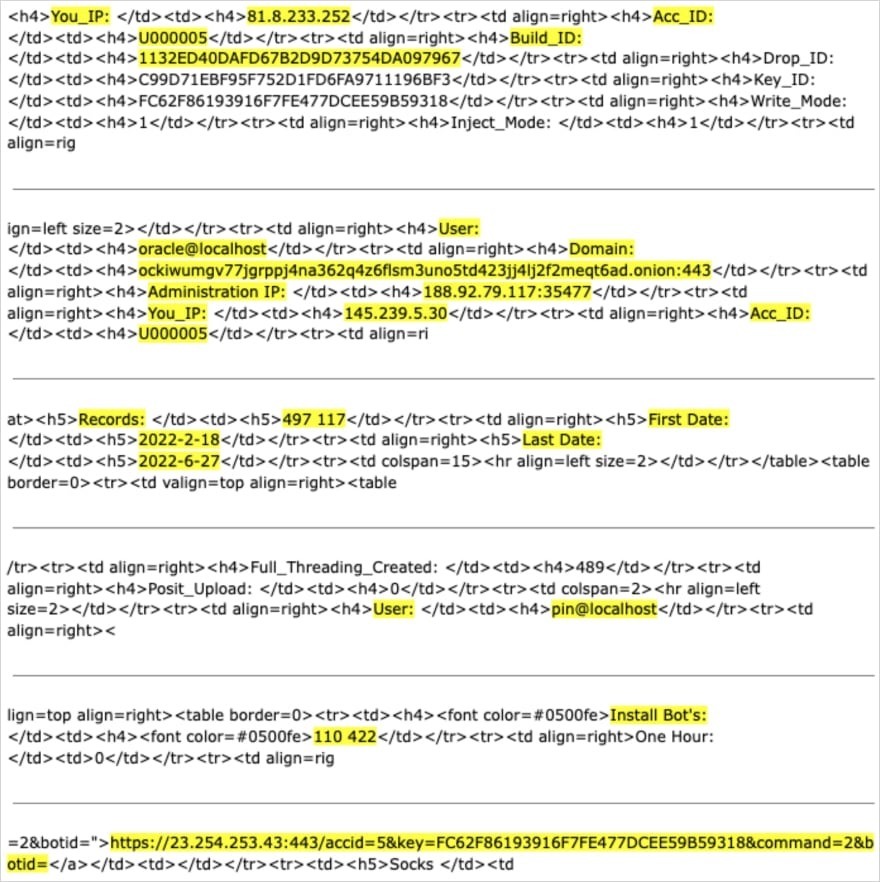

С помощью DanaBleed исследователи собрали широкий спектр данных, включая:

- информацию об участниках группировки (имена пользователей, IP-адреса);

- данные о бэкэнд-инфраструктуре (IP-адреса, домены управляющих серверов);

- данные о жертвах (IP-адреса, учетные данные, похищенную информацию);

- логи внесенных в малварь изменений;

- приватные криптографические ключи;

- SQL-запросы и журналы отладки;

- фрагменты HTML и веб-интерфейса панели управления C&C.

Более трех лет DanaBot оставался уязвимым, а разработчики и клиенты малвари даже не подозревали, что все это время за ними внимательно наблюдают ИБ-специалисты.

После операции «Эндшпиль» подозреваемым были предъявлены лишь заочные обвинения, и арестов не последовало. Исследователи полагают, что конфискация серверов, 2650 доменов и почти 4 000 000 в криптовалюте позволит временно нейтрализовать угрозу. Однако не исключается, что в будущем DanaBot вновь вернется в строй и возобновит свои операции.

@ xakep.ru