Крупная кампания, в которой участвуют более 800 взломанных WordPress-сайтов, распространяет банковский троян, ворующий учётные данные клиентов кредитных организаций. Вредонос получил имя Chaes, о его атаках рассказали специалисты антивирусной компании Avast.

По словам исследователей, операторы трояна распространяют его с конца 2021 года. Взламывая сотни веб-ресурсов, злоумышленники добавляют на них вредоносные скрипты, приводящие к загрузке Chaes на устройства посетителей.

В этой кампании используется уже избитый приём — просьба установить приложение Java Runtime, которое на деле является фейком. К сожалению, многие пользователя, видимо, до сих пор клюют на такие уловки, иначе объяснить заражение невозможно.

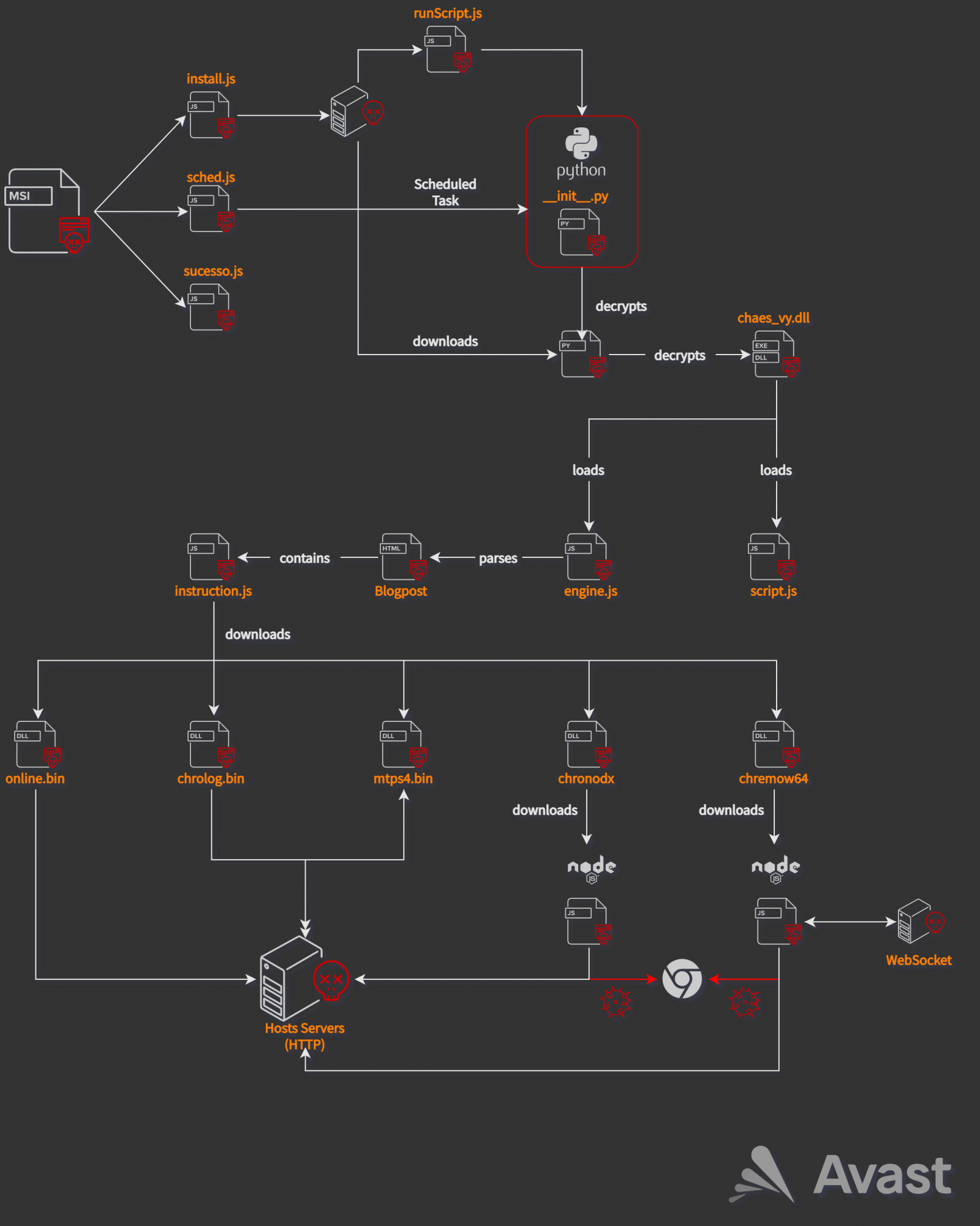

На компьютер потенциальной жертвы загружается MSI-установщик, который содержит три JavaScript-файла: install.js, sched.js и sucesso.js. Эти «три брата» подготавливают среду Python для дальнейшей компрометации.

Скрипт с именем sched.js создаёт задачу в «Планировщике заданий» и объект автозапуска, таким образом обеспечивая вредоносу плотное закрепление в системе. Файл sucesso.js, как можно понять из его имени, отвечает за передачу командному серверу (C2) информации об успешной установке или о сбое.

А вот скрипт install.js гораздо интереснее своих собратьев, поскольку он может выполнять следующие действия:

- Проверять интернет-соединение (используя google.com).

- Создавать директорию %APPDATA%\\\\extensions.

- Загружать защищённые паролями архивы python32.rar, python64.rar и unrar.exe в упомянутую выше директорию.

- Записывать путь этой папки в HKEY_CURRENT_USER\\Software\\Python\\Config\\Path.

- Собирать информацию о системе.

- Выполнять команду unrar.exe с аргументами для распаковки python32.rar и python64.rar.

- Подключаться к командному серверу и загружать оттуда зашифрованные пейлоады.

Заключительным этапом вредонос устанавливает вредоносные Chrome-расширения. В отчёте Avast перечислены эти аддоны:

- Online – снимает цифровой отпечаток жертвы и создаёт ключ реестра.

- Mtps4 – подключается к C2-серверу и ждёт входящих PascalScript. Также может снимать скриншоты и отображать их во весь экран, чтобы скрыть вредоносную активность.

- Chrolog – крадёт пароли из Google Chrome.

- Chronodx – представляет собой загрузчик и банковский JS-троян. Работает незаметно и ждёт запуска Chrome.

- Chremows – крадёт учётные данные от торговых онлайн-площадок.