Специалисты «Доктор Веб» обнаружили бэкдор для Android, который нацелен на представителей российского бизнеса. Малварь способна выполнять множество команд и обладает обширными возможностями для слежки и кражи данных. Она может прослушивать разговоры, передавать трансляцию с камеры, похищать содержимое из мессенджеров и браузеров, а также имеет функциональность кейлоггера.

По словам исследователей, первые версии этого написанного на Kotlin бэкдора, который компания отслеживает как

Android.Backdoor.916.origin, появились в январе 2025 года. С этого момента эксперты наблюдали за эволюцией малвари и выявили несколько версий (информация о них представлена в

индикаторах компрометации).

Предполагается, что вредонос предназначен для использования в точечных атаках, а не для массового распространения среди владельцев Android-устройств. Его основной целью стали представители российского бизнеса.

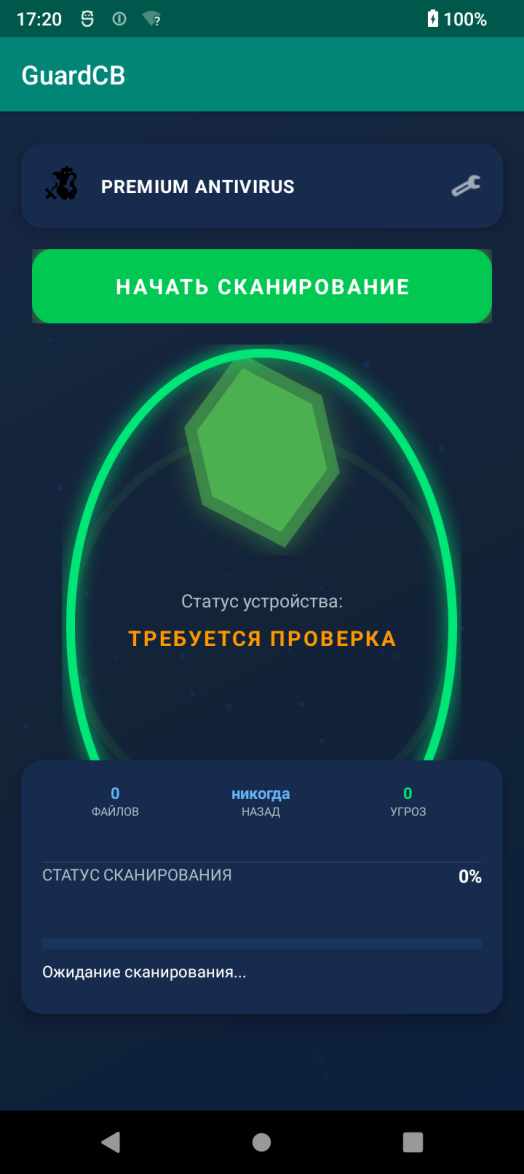

Среди жертв APK-файл малвари распространяется через личные сообщения в мессенджерах. Бэкдор маскируется под антивирус с названием GuardCB. Приложение имеет значок, напоминающий эмблему Центрального Банка Российской Федерации на фоне щита. При этом в интерфейсе предусмотрен только один язык — русский. То есть вредоносная программа ориентирована именно на российских пользователей.

Этот вывод исследователей подтверждается и другими выявленными модификациями с такими именами файлов как SECURITY_FSB, «ФСБ» и другими, так как преступники пытаются выдать вредоноса за защитные программы, якобы имеющие отношение к российским правоохранительным органам.

Разумеется, на самом деле никаких защитных функций у таких приложений нет. После запуска Android.Backdoor.916.origin лишь имитирует антивирусное сканирование устройства, при этом вероятность «обнаружения» угроз в нем запрограммирована. Чем больше времени проходит с момента последнего «сканирования», тем она выше, но не более 30%. Количество якобы выявленных угроз определяется случайным образом и составляет от 1 до 3.

При первом запуске вредоносное приложение запрашивает у пользователя множество разрешений:

- к SMS, контактам, списку звонков, медиафайлам, разрешение на выполнение звонков;

- к камере (создание фотографий и запись видео);

- на работу в фоновом режиме;

- к правам администратора устройства;

- к специальным возможностям (Accessibility Service).

После этого вредонос запускает несколько собственных сервисов и ежеминутно проверяет их активность, при необходимости запуская снова. Через них бэкдор подключается к управляющему серверу и получает от него множество команд. Среди них исследователи перечисляют:

- отправку на сервер входящих и исходящих SMS-сообщений;

- отправку на сервер списка контактов;

- отправку на сервер списка телефонных вызовов;

- отправку на сервер данных геолокации;

- начало или остановку потоковой трансляции звука с микрофона устройства;

- начало или остановку потоковой трансляции видео с камеры устройства;

- начало или остановку трансляции экрана устройства;

- отправку на сервер всех изображений, которые хранятся на карте памяти;

- отправку на сервер изображения с карты памяти по заданному диапазону имен;

- отправку на сервер заданного изображения с карты памяти;

- включение или отключение самозащиты бэкдора;

- выполнение полученной шелл-команды;

- отправку на сервер информации о сети и интерфейсах устройства.

Отмечается, что трансляция разных типов данных, получаемых бэкдором, выполняется на отдельные порты управляющего сервера.

Также вредонос использует Accessibility Service для реализации функциональности кейлоггера и перехватывает содержимое из мессенджеров и браузеров, включая: Telegram, Google Chrome, Gmail, «Яндекс Старт», «Яндекс Браузер» и WhatsApp.

Кроме того, если от операторов поступает соответствующая команда, бэкдор использует службу специальных возможностей для защиты себя от удаления.

Исследователи пишут, что малварь может работать с большим числом управляющих серверов, информация о которых прописана в ее конфигурации. Также предусмотрена возможность переключения между хостинг-провайдерами, число которых доходит до 15, однако в настоящее время эта функциональность не задействована.

Подчеркивается, что специалисты уже уведомили регистраторов доменов о соответствующих нарушениях.

@ xakep.ru