Специалисты Trend Micro

https://www.trendmicro.com/en_us/res...solutions.html, что в ряде атак злоумышленники использовали инструмент EDRSilencer для отключения предупреждений EDR-систем. Киберпреступники интегрируют инструмент в свои атаки для сокрытия следов атак и уклонения от выявления.

https://github.com/netero1010/EDRSilencer– инструмент с открытым исходным кодом, разработанный по аналогии с коммерческим решением NightHawk FireBlock от MdSec. Программа выявляет активные процессы EDR и использует платформу Windows Filtering Platform (WFP) для отслеживания и блокировки сетевого трафика по протоколам IPv4 и IPv6. WFP, применяемая в межсетевых экранах и антивирусах, позволяет настраивать устойчивые фильтры, используемые для контроля трафика.

EDRSilencer применяет фильтры для блокировки связи EDR с сервером управления. Во время тестирования удалось заблокировать отправку данных, и устройства выглядели неактивными на портале управления. В результате блокируется отправка уведомлений и подробной телеметрии.

В новой версии инструмента доступна блокировка 16 современных EDR-решений, среди которых:

- Palo Alto Networks Cortex XDR;

Эксперименты также показали, что некоторые EDR-продукты продолжают передавать отчёты из-за отсутствия в жёстко закодированном списке некоторых исполняемых файлов. Однако у атакующих есть возможность добавить фильтры для нужных процессов, расширяя список блокируемых компонентов.

Однако после внесения дополнительных процессов в список блокировки EDR-инструменты перестают отправлять логи. Такое отключение позволяет вредоносной активности оставаться незамеченной, повышая шансы на успешные атаки без вмешательства специалистов.

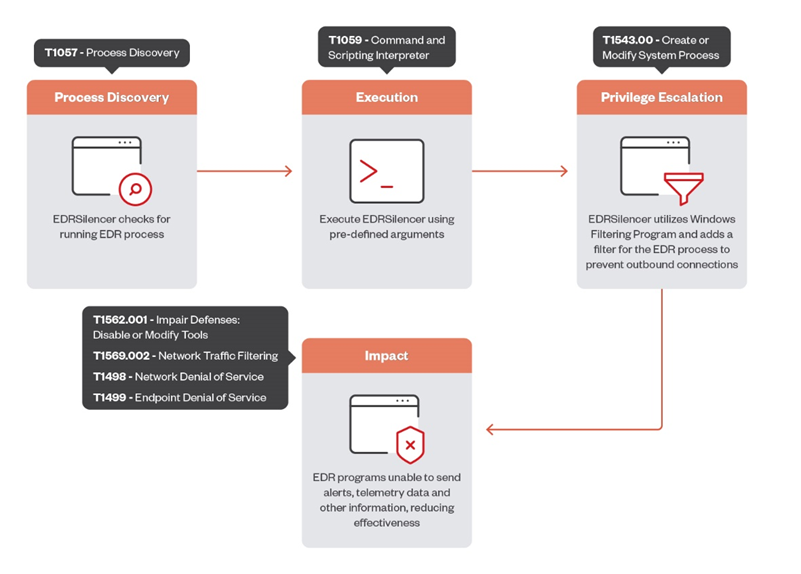

Диаграмма работы инструмента EDRSilencer в кибератаках. На изображении представлены этапы процесса: от обнаружения активных EDR-систем до исполнения кода и повышения привилегий, приводящего к блокировке телеметрии и алертинга. Включены техники T1057 (обнаружение процессов), T1059 (интерпретатор команд и сценариев), T1543 (создание или модификация системного процесса). Показано, как EDRSilencer использует Windows Filtering Platform для фильтрации сетевого трафика и предотвращения отправки данных на сервер управления, ослабляя защитные функции EDR-систем

Схема работы EDRSilencer (источник: Trend Micro)

Trend Micro рекомендует классифицировать EDRSilencer как вредоносное ПО и блокировать его на ранних этапах атаки. Эксперты также советуют применять многоуровневые меры безопасности для изоляции критически важных систем, использовать решения с поведенческим анализом и обнаружением аномалий, а также следить за индикаторами компрометации в сети. Принцип минимальных привилегий также является ключевым элементом защиты от подобных атак.

https://www.securitylab.ru/news/553040.php