Группировка Belsen Group опубликовала в даркнете конфигурационные файлы, IP-адреса и учетные данные VPN для 15 000 устройств FortiGate, предоставив другим преступникам свободный доступ к этой конфиденциальной информации.

Belsen Group была замечена в социальных сетях и на хак-форумах совсем недавно. Ради саморекламы группа создала сайт в даркнете, где бесплатно опубликовала дамп с информацией устройств FortiGate, теперь свободно доступный другим преступникам.

«В начале года, в качестве позитивного старта для нас, а также чтобы вы запомнили название нашей группы, мы с гордостью объявляем о нашей первой операции: публикации конфиденциальных данных более 15 000 целей по всему миру — как правительственных, так и частных. Все эти устройства были взломаны, а их данные похищены», — пишут Belsen Group на хак-форуме.

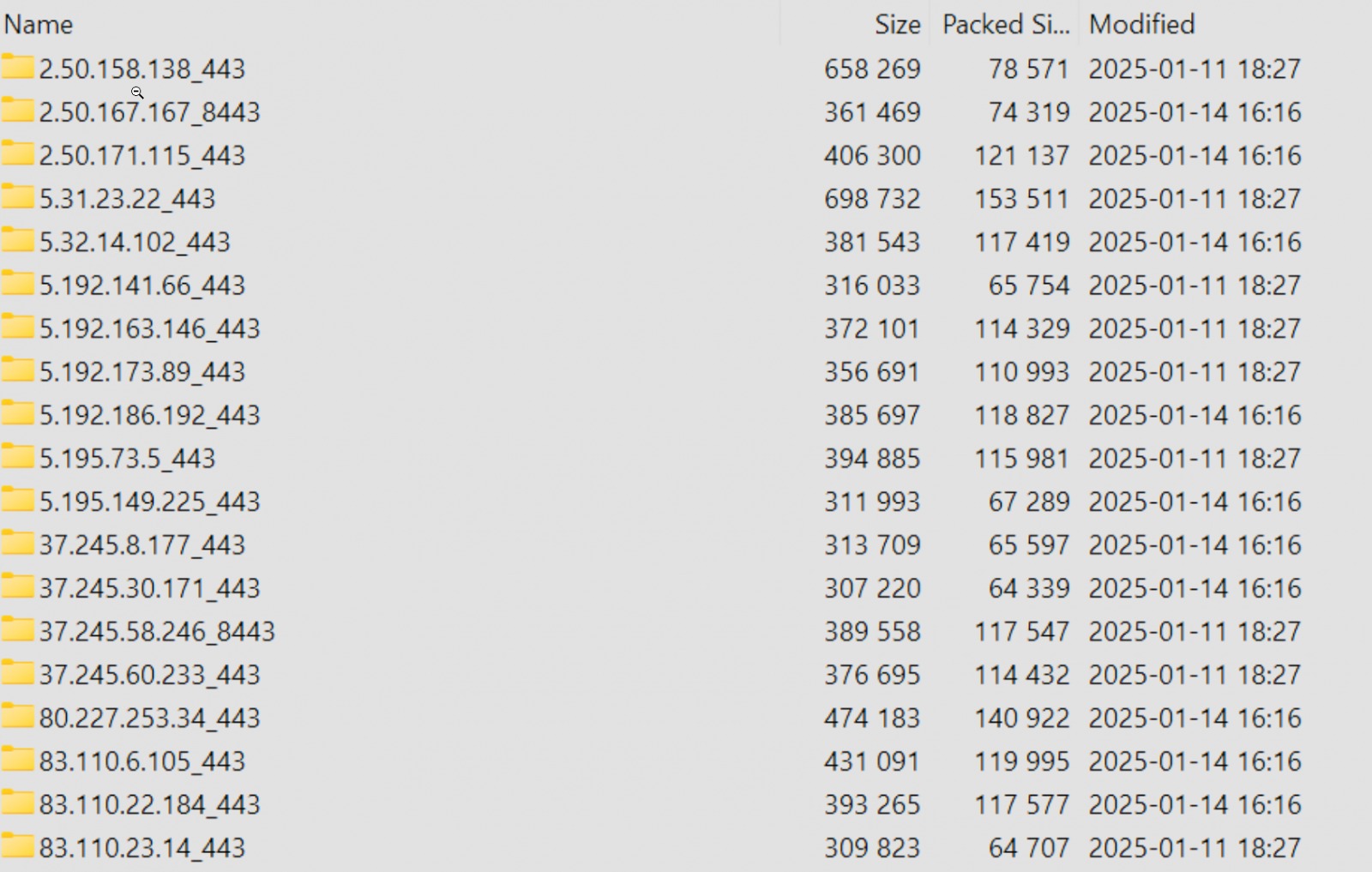

Обнародованный архив объемом 1,6 ГБ включает папки, отсортированные по странам. Внутри каждой из них находятся подпапки, содержащие данные для каждого IP-адреса FortiGate.

По

https://doublepulsar.com/2022-zero-d...m-a7a74e0b0c7fИБ-эксперта Кевина Бомонта (Kevin Beaumont), каждая папка с IP-адресом содержит файл configuration.conf (дамп конфигурации FortiGate), а также файл vpn-passwords.txt, в котором некоторые пароли записаны открытым текстом. Конфигурационные файлы также содержат конфиденциальные данные, включая приватные ключи и правила брандмауэра.

Бомонт полагает, что эта утечка связана с уязвимостью нулевого дня

https://xakep.ru/2022/10/14/cve-2022-40684-poc/, которая активно эксплуатировалась злоумышленниками еще до выхода патчей.

«Я изучил одно из устройств в пострадавшей организации, и артефакты на нем указывали на эксплуатацию CVE-2022-40684. Также я смог подтвердить, что имена пользователей и пароли из дампа совпадают с данными с устройства», — объясняет Бомонт.

Собранные данные, по словам исследователя, относятся к октябрю 2022 года, когда уязвимость активно подергалась атакам. Почему дамп оказался в открытом доступе только сейчас, спустя более двух лет после этих событий, остается неясным.

Напомним, что в 2022 году Fortinet

https://www.fortiguard.com/psirt/FG-IR-22-377, что злоумышленники используют CVE-2022-40684, чтобы скачивать конфигурационные файлы с устройств FortiGate и создавать новые учетные записи super_admin с именем fortigate-tech-support. Как тогда сообщали аналитики Heise, утечка затронула устройства с версиями FortiOS 7.0.0–7.0.6 и 7.2.0–7.2.2. При этом в FortiOS 7.2.2 проблема CVE-2022-40684 уже была исправлена, поэтому не совсем понятно, каким образом устройства на этой версии тоже оказались затронуты.

Хотя утечка произошла еще в 2022 году, Бомонт предупреждает, что опубликованные данные по-прежнему могут содержать критически важную информацию, включая правила брандмауэра и учетные данные. Эксперт сообщил, что планирует опубликовать список пострадавших IP-адресов, чтобы администраторы FortiGate могли проверить, нет ли в этом списке их девайсов.

https://xakep.ru/2025/01/16/belsen-group-fortigate/