В конце 2024 года исследователи «Лаборатории Касперского» обнаружили в Apple App Store, Google Play и на неофициальных площадках ранее неизвестный

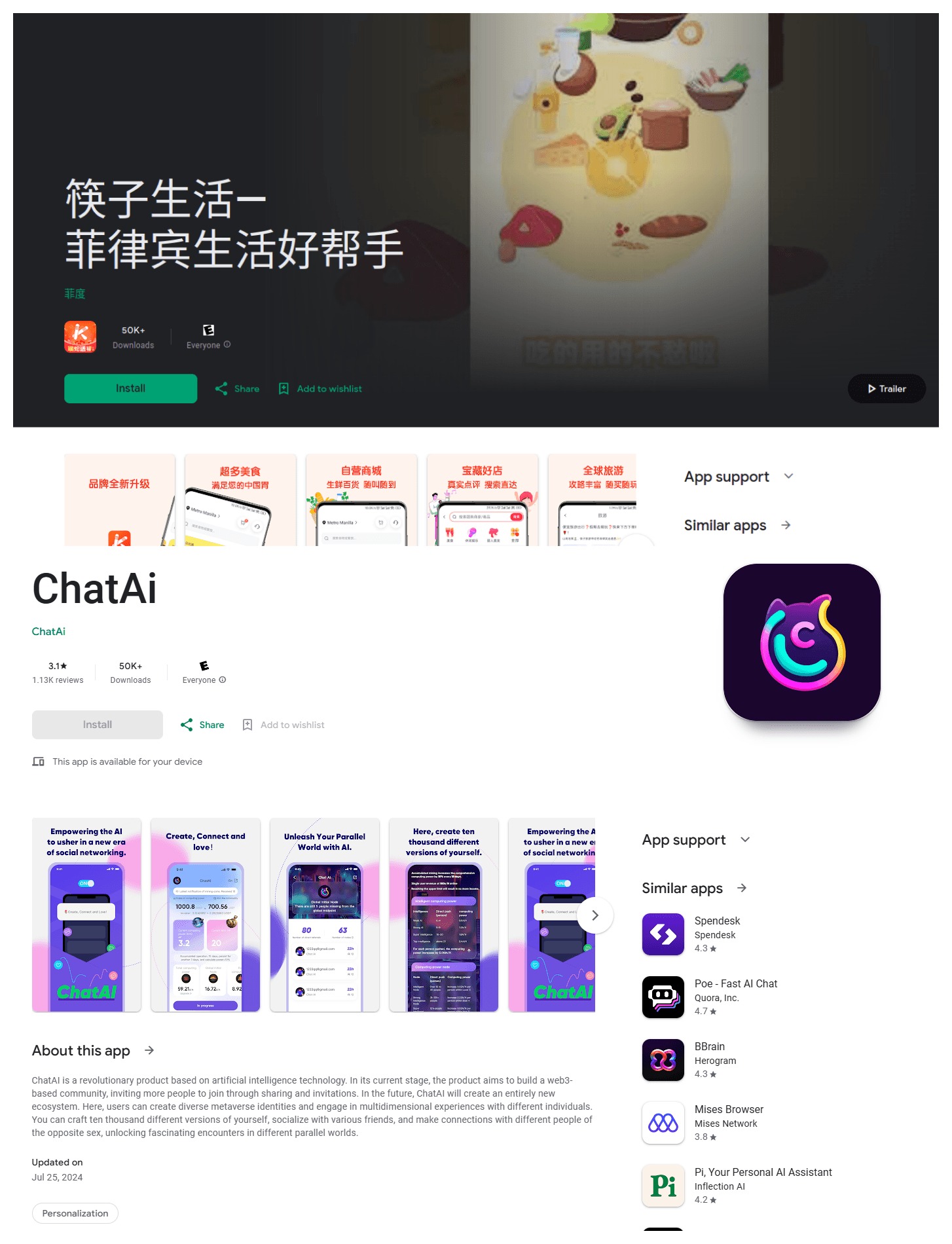

https://securelist.ru/sparkcat-steal...e-play/111638/, предназначенный для кражи данных. Малварь распространяется в составе зараженных мессенджеров, ИИ-ассистента, приложений для доставки еды и доступа к криптобирже.

Одно из вредоносных приложений

Приложения, в которые был встроен вредоносный модуль, скачали из Google Play более 242 000 раз. Кроме того, это первый известный случай проникновения стилера в App Store.

В компании сообщают, что пока атаки SparkCat нацелены на пользователей Android- и iOS-устройств в ОАЭ, странах Европы и Азии. Однако специалисты не исключают, что с подобной угрозой могут столкнуться люди и в других регионах, в том числе в России.

На зараженном устройстве SparkCat запрашивает доступ к просмотру фото. При этом малварь анализирует текст на найденных в галерее изображениях, используя модуль оптического распознавания символов (OCR) на основе библиотеки Google ML Kit.

Если стилер находит на картинке ключевые слова, он отправляет изображение своим операторам. Цель атакующих — найти фразы для восстановления доступа к криптокошелькам, чтобы похитить цифровые активы жертв. Кроме того, малварь может похищать и другие данные, включая содержание сообщений или пароли, если они обнаружены на скриншотах.

Поиск ключевых слов в результатах обработки изображений OCR-моделью

Согласно временным меткам в файлах малвари и датам создания файлов конфигураций в репозиториях на GitLab, SparkCat был активен с марта 2024 года.

Исследователи задались вопросом: какие именно картинки интересуют атакующих? Для этого эксперты запросили список ключевых слов для OCR-поиска с командных серверов. В каждом случае в ответ пришли слова на китайском, японском, корейском, английском, чешском, французском, итальянском, польском и португальском языках. Все эти слова указывали на финансовую мотивацию злоумышленников: их интересовали фразы для восстановления доступа к криптокошелькам, известные как мнемоники.

Во время анализа Android-приложений было обнаружено, что процессоры слов содержат в коде комментарии на китайском языке. Управляющий сервер в ответ на некорректные запросы тоже возвращает описание ошибок на китайском. Это, а также имя домашней папки разработчика фреймворка, полученное в ходе анализа iOS-версии, дало исследователям основания полагать, что разработчик вредоносного модуля свободно владеет китайским языком. При этом имеющихся данных недостаточно, чтобы с уверенностью приписать эту кампанию какой-либо известной хак-группе.

Стоит отметить, что в последние годы эксперты компаний

https://www.welivesecurity.com/2023/...rency-wallets/и

https://xakep.ru/2023/07/31/cherryblos-faketrade/ уже предупреждали о мобильной малвари, которая полагается на использование OCR и ищет конфиденциальные данные, хранящиеся на устройствах жертв в форме изображений.*

Специалисты «Лаборатории Касперского» уведомили Google и Apple о наличии вредоносных приложений, однако SparkCat продолжает распространяться через неофициальные площадки.

«В App Store регулярно проникали различные скам- и мошеннические приложения, однако это первый известный случай интеграции вредоносной программы, крадущей данные пользователя, в приложения в официальном магазине. У нас нет точных сведений о том, оказались они заражены в результате атаки на цепочку поставок или другим способом. Некоторые сервисы, например доставки еды, выглядят вполне легитимными, тогда как другие, очевидно, являются приманкой. Например, мы видели несколько схожих „мессенджеров“ с заявленными функциями ИИ от одного и того же разработчика», — комментирует Сергей Пузан, эксперт «Лаборатории Касперского» по кибербезопасности.

«Технологии машинного обучения в последнее время все чаще применяются для автоматизации рутинных задач. Описанный инцидент демонстрирует, что злоумышленники также проявляют активный интерес к таким решениям, в том числе для избирательной кражи изображений с использованием OCR-модели. Опасность обнаруженного троянца заключается в том, что он смог проникнуть в официальные маркеты. При этом разрешение на чтение галереи, к которой пытается получить доступ зловред, порой необходимо для корректной работы приложения и запрашивается в необходимых для этого местах, например при обращении в службу поддержки. Это может усыплять бдительность как модераторов на официальных площадках, так и пользователей. Эта кампания разрушает стереотипы о том, что вредоносных приложений под iOS не существует, а Android-угрозы неактуальны для владельцев устройств Apple», — добавляет Дмитрий Калинин, эксперт «Лаборатории Касперского» по кибербезопасности.

https://xakep.ru/2025/02/04/sparkcat/