Эксперты «Лаборатории Касперского»

https://securelist.ru/sidewinder-apt...sector/112064/, что с 2024 года APT-группа SideWinder (она же T-APT-04 и RattleSnake) стала совершать сложные целевые кибератаки на объекты атомной отрасли в Южной Азии, включая АЭС и агентства по атомной энергии. Основная цель злоумышленников — кибершпионаж.

При этом группа существенно расширила географию своей деятельности: атаки были зафиксированы в странах Африки, Юго-Восточной Азии, а также в некоторых частях Европы. Напомним, что впервые группировка SideWinder (она же T-APT-04 и RattleSnake) попала в поле зрения ИБ-экспертов еще в 2012 году и, как правило, целью злоумышленников были правительственные, военные и дипломатические учреждения.

В 2024 году в список целей группы вошли организации из других отраслей: помимо объектов атомной энергетики, SideWinder впервые атаковала морскую инфраструктуру и логистические компании.

Также исследователи отмечают, что существенно расширилась география атак. На данный момент активность SideWinder зафиксирована в 15 странах на трех континентах. В частности, были выявлены многочисленные инциденты в Джибути, после группа переключилась на организации в Египте, а также в Мозамбике, Австрии, Болгарии, Камбодже, Индонезии, на Филиппинах и во Вьетнаме. С действиями злоумышленников также столкнулись дипломатические учреждения в Афганистане, Алжире, Руанде, Саудовской Аравии, Турции и Уганде.

В основном для своих атак злоумышленники используют рассылки с вредоносными документами. Хакеры составляют убедительные письма на темы, связанные, например, с регулированием индустрии или работой конкретных предприятий, а также используют отраслевую терминологию.

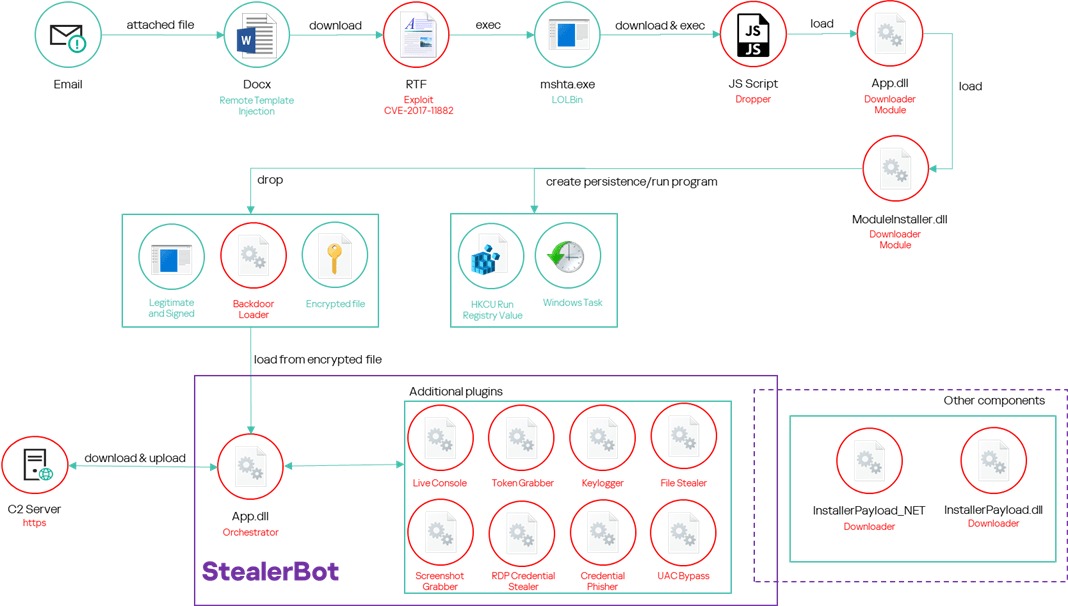

Если жертва откроет вредоносное вложение в формате DOCX, запустится цепочка эксплуатации. В этом документе применяется техника инъекции удаленного шаблона для загрузки RTF-файла с удаленного сервера, находящегося под контролем злоумышленников. В результате эксплуатации известной уязвимости в Microsoft Office (

https://msrc.microsoft.com/update-gu...CVE-2017-11882), происходит выполнение вредоносного шелл-кода и запуск многоэтапного процесса заражения.

В итоге в систему устанавливается малварь Backdoor Loader, которая служит загрузчиком для

https://xakep.ru/2024/10/17/stealerbot/— набора посткомпрометационных инструментов, который применяется исключительно SideWinder.

Схема атаки

В атаках SideWinder часто применяет сложную малварь, например, упомянутый StealerBot. Однако теперь, чтобы избежать обнаружения, обходить механизмы детектирования защитного ПО и лучше закрепляться в скомпрометированных сетях, атакующие быстро создают модификации своих инструментов — иногда на это хакерам требуется менее пяти часов.

«Мы наблюдаем не просто расширение географии атак, но и существенную эволюцию технических возможностей и амбиций группы SideWinder, — комментирует Василий Бердников, ведущий эксперт Kaspersky GReAT. — Злоумышленникам удается с поразительной скоростью развертывать обновленные варианты вредоносного ПО после обнаружения. Это меняет ландшафт киберугроз: от реагирования мы переходим практически к противостоянию с атакующими в режиме реального времени».

https://xakep.ru/2025/03/17/new-sidewinder-attacks/