Аналитики Sucuri

https://blog.sucuri.net/2025/03/hidd...er-attack.html, что хакеры используют директорию MU-plugins (Must-Use Plugins) в WordPress, чтобы скрывать вредоносный код и запускать его, избегая обнаружения.

Впервые эта техника была замечена в феврале 2025 года, но темпы ее внедрения растут, и в настоящее время злоумышленники злоупотребляют MU-plugins для запуска трех различных типов вредоносного кода.

Must-Use Plugins — это особый тип плагинов для WordPress, которые запускаются при каждой загрузке страницы и не требуют активации в панели администрирования. Они представляют собой PHP-файлы, хранящиеся в директории wp-content/mu-plugins/, которые автоматически выполняются при загрузке страницы и не отображаются в админке на странице «Плагины», если не выбран фильтр «Must-Use».

Такие плагины, к примеру, используются для принудительной работы кастомных правил безопасности в масштабах всего сайта, повышения производительности, динамической модификации переменных и так далее.

Так как MU-плагины запускаются при загрузке каждой страницы и не отображаются в стандартном списке плагинов, они могут использоваться для скрытого выполнения широкого спектра вредоносных действий, включая кражу учетных данных, инъекции вредоносного кода или модификацию HTML-вывода.

Специалисты Sucuri обнаружили три полезные нагрузки, которые злоумышленники размещают в каталоге MU-plugins:

- redirect.php: перенаправляет посетителей (за исключением ботов и вошедших в систему администраторов) на вредоносный сайт (updatesnow[.]net), который отображает фальшивый запрос на обновление браузера, чтобы обманом заставить жертву загрузить вредоносное ПО;

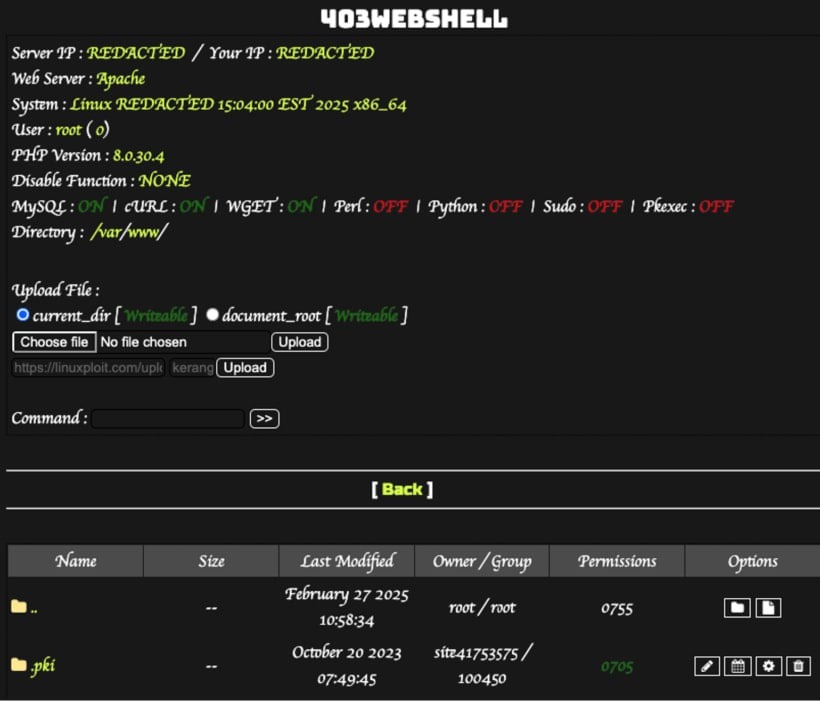

- index.php: веб-шелл, который действует как бэкдор, получая и выполняя PHP-код из репозитория на GitHub;

- custom-js-loader.php: загружает JavaScript, который заменяет все изображения на сайте на откровенный контент и перехватывает все внешние ссылки, открывая вместо них мошеннические всплывающие окна.

Наиболее опасным из этих образцов исследователи считают веб-шелл, поскольку он позволяет злоумышленникам удаленно выполнять команды на сервере, похищать данные и осуществлять последующие атаки на пользователей и посетителей ресурса.

Два других вредоноса скорее могут нанести ущерб репутации сайта и его SEO-показателям из-за подозрительных перенаправлений и попыток установить вредоносное ПО на компьютеры посетителей.

Пока исследователям Sucuri не удалось установить точный способ заражения пострадавших сайтов. Предполагается, что злоумышленники эксплуатируют уже известные уязвимости в плагинах и темах для WordPress или слабые учетные данные администраторов.

https://xakep.ru/2025/04/01/mu-plugins-malware/