Высококвалифицированные хакеры умело используют API и AWS для кражи конфиденциальных данных.

Продвинутая кампания под названием «SCARLETEEL» нацелена на общедоступные веб-приложения, работающие в контейнерах, для проникновения в облачные службы и кражи конфиденциальных данных.

SCARLETEEL была обнаружена компанией Sysdig (специализируется на анализе кибербезопасности) во время реагирования на инцидент в облачной среде одного из её клиентов.

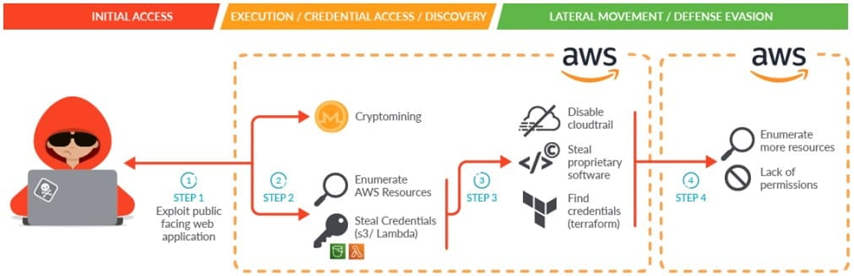

Кампания SCARLETEEL началась с того, что хакеры использовали уязвимую общедоступную службу в кластере Kubernetes, размещенном на Amazon Web Services (AWS). Как только злоумышленники получили доступ к контейнеру, они загрузили криптомайнер XMRig, который, как полагают эксперты, служит приманкой, и скрипт для извлечения учетных данных из модуля Kubernetes.

Затем украденные учетные данные использовались для выполнения API-вызовов AWS с целью обеспечения устойчивости – это достигалось путем кражи дополнительных учетных данных или создания бэкдор-пользователей и групп в облачной среде компании. Затем эти учетные записи использовались для дальнейшего распространения в облачной среде.

Цепочка атак SCARLETEEL

В зависимости от конфигурации роли кластера AWS злоумышленники также могут получить доступ к анонимной информации Lambda – функции, конфигурации и ключи доступа.

Затем злоумышленник использовал Lambda-функции для перечисления и извлечения всего проприетарного кода и программного обеспечения вместе с ключами выполнения и переменными среды Lambda-функций. Это позволило хакеру найти учетные данные IAM-пользователя (человек или приложение, которые могут взаимодействовать с ресурсами облачной платформы) и использовать их для последующих этапов перечисления и повышения привилегий.

На этом этапе также происходит перечисление корзин Amazon S3 (Simple Storage Service, S3). Файлы, хранящиеся в корзинах, могут содержать ценные данные для киберпреступников, например, учетные данные.

Во время атаки хакер украл более 1 ТБ информации, включая сценарии клиентов, инструменты для устранения неполадок и файлы журналов, связанные с Terraform, которые использовались в учетной записи для развертывания части инфраструктуры. Чтобы ликвидировать свои следы, злоумышленник попытался отключить журналы CloudTrail в скомпрометированной учетной записи AWS, что помешало расследованию инцидента.

Киберпреступник получил файлы состояния Terraform из корзин S3, содержащие ключи доступа IAM-пользователя и секретный ключ для второй учетной записи AWS. Эта учетная запись в конечном итоге использовалась для бокового перемещения (Lateral Movement) в облачной сети организации.

Поскольку предприятия все больше полагаются на облачные сервисы для размещения своей инфраструктуры и данных, хакеры направляют свои усилия в облако, чтобы продолжать свои атаки. SCARLETEEL доказывает, что одной уязвимой точки в облачной среде организации может быть достаточно, чтобы хакеры могли использовать ее для проникновения в сеть и кражи конфиденциальных данных.

Помимо предложенных мер безопасности Sysdig также порекомендовал внедрить комплексную систему обнаружения и оповещения, чтобы своевременно узнавать о вредоносной активности хакеров, даже если они уклоняются от средств защиты.