Ящик Пандоры открыт: теперь под угрозой находятся миллиарды устройств.

Исследователи кибербезопасности обнаружили фундаментальный недостаток безопасности в структуре стандарта протокола IEEE 802.11 Wi-Fi, представленного в далёком 1997 году. Уязвимость CVE-2022-47522 позволяет злоумышленникам обманом заставлять точки доступа передавать так называемые «сетевые фреймы» в незашифрованном виде, доступном для перехвата.

Wi-Fi фреймы представляют из себя контейнеры данных, состоящие из заголовка, полезной нагрузки данных и прочей информации, включающей MAC-адрес источника и получателя, а также данные управления. Эти фреймы упорядочиваются в очереди и передаются контролируемым образом, чтобы избежать коллизий и максимизировать производительность обмена данными.

Исследователи обнаружили , что буферизованные фреймы недостаточно защищены от злоумышленников. В результате чего последние могут манипулировать передачей данных, производить спуфинг клиентов, перенаправлять и захватывать фреймы данных.

Корень уязвимости лежит в том, что стандарт IEEE 802.11 включает механизмы энергосбережения, которые позволяют Wi-Fi устройствам экономить электроэнергию за счёт буферизации или постановки в очередь фреймов, предназначенных для устройств в режиме ожидания.

Когда принимающее устройство в сети Wi-Fi переходит в режим ожидания, оно отправляет на точку доступа (роутер) фрейм с заголовком, содержащим бит энергосбережения. Так как устройство временно недоступно, все фреймы, предназначенные для него, ставятся в очередь. Но как только устройство выходит из режима ожидания и передаёт бит пробуждения, точка доступа извлекает буферизованные фреймы из очереди, применяет шифрование и передает их адресату.

Злоумышленники же могут вмешиваться в этот процесс с помощью специальных программных инструментов. Свой инструмент, выполняющий эту функцию, исследователи назвали « MacStealer » (не путать с одноимённым вредоносом для MacOS). Так вот, потенциальные хакеры могут вручную «усыпить» подключенное к сети устройство, тем самым создать очередь из фреймов, которые позже роутер на него передаст. А затем изменить контекст безопасности фреймов и заставить точку доступа передавать накопленные фреймы в виде открытого текста (без шифрования) или шифровать их с помощью своего собственного ключа. Когда всё готово, злоумышленники отправляют на точку доступа бит пробуждения, и предназначенные для целевого устройства фреймы «улетают» на него в том виде, в котором хакеры без труда смогут эти фреймы считать.

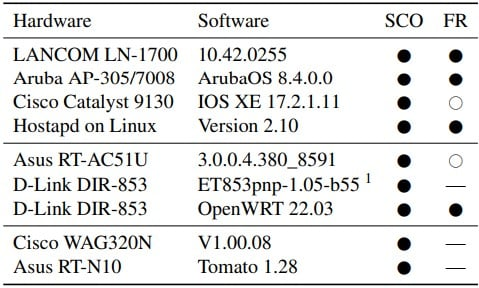

Исследователи сообщают, что такого рода атакам подвержены модели сетевых устройств Lancom, Aruba, Cisco, Asus и D-Link. Полный список приведен ниже.

Протестированные уязвимые устройства

Эти атаки могут также использоваться для внедрения в TCP-пакеты вредоносного контента. «Этим можно, например, злоупотреблять для отправки вредоносного кода JavaScript жертве в незашифрованных HTTP-соединениях с целью использования уязвимостей в браузере клиента», — заявляют исследователи.

Первым поставщиком сетевого оборудования, признавшим влияние данной уязвимости, стала компания Cisco. Она подтвердила , что атаки, описанные в исследовании, могут быть успешными против продуктов Cisco Wireless Access Point и продуктов Cisco Meraki с беспроводными возможностями. Тем не менее, Cisco считает, что полученные фреймы вряд ли поставят под угрозу общую безопасность должным образом защищенной сети.

Чтобы избежать даже малейших рисков безопасности, связанных с использованием данной уязвимости, Cisco рекомендует внедрять безопасность транспортного уровня для шифрования данных при их передаче. Потому что это сделает полученные данные непригодными для использования злоумышленником.

В настоящее время пока неизвестны случаи злонамеренного использования обнаруженной исследователями уязвимости. Но учитывая колоссальные масштабы распространения протокола IEEE 802.11, исследователи сами показали киберпреступникам новую тропинку для доступа к конфиденциальным данным пользователей.

В ближайшем будущем можно смело ожидать появление и распространение описанных в исследовании атак, ведь невозможно будет выпустить патч-фикс для всего существующего Wi-Fi оборудования. Те же Cisco, упомянутые выше, зачастую просто отказываются тратить время на обновление старых неподдерживаемых устройств, даже если выявленные уязвимости по-настоящему критичны.