Источником риска стала встроенная, но давно забытая функция браузера.

Исследователи безопасности из Guardio Labs обнаружили серьёзный недочёт в веб-браузере Opera для операционных систем Windows и macOS. С его помощью злоумышленники могут запускать в базовой операционной системе компьютера абсолютно любые файлы, включая вредоносные.

Специалисты присвоили уязвимости кодовое название «MyFlaw» (игра слов, дословно переводится «моя уязвимость»), так как она связана с функцией «My Flow» («мой поток»), позволяющей синхронизировать сообщения и файлы между мобильными и настольными устройствами.

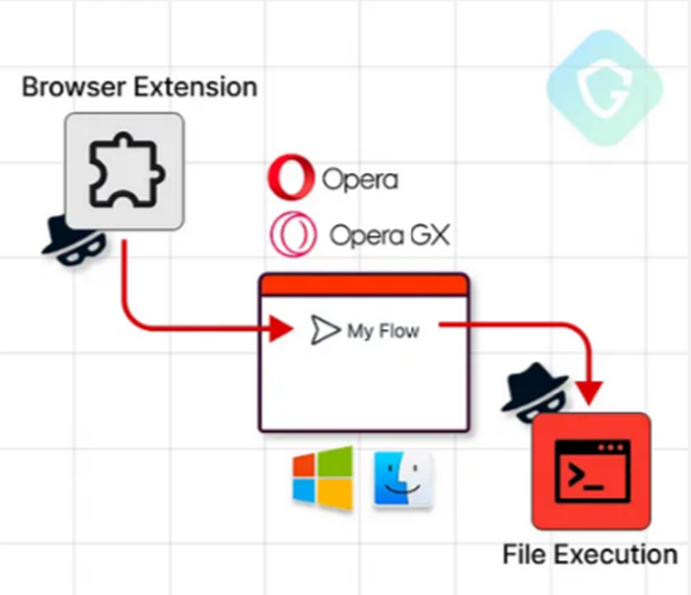

Для реализации уязвимости используется контролируемое злоумышленником расширение браузера, фактически обходящее его песочницу и весь процесс работы. Проблема затрагивает как обычную версию Opera, так и Opera GX.

My Flow имеет интерфейс, похожий на чат, и используется для обмена заметками и файлами между смартфоном и настольным компьютером. Как оказалось, файлы из данного чата можно запустить прямо через веб-интерфейс браузера, вне пределов безопасности браузера.

Работа My Flow обеспечивается встроенным расширением под названием «Opera Touch Background», которое и отвечает за связь с мобильным аналогом. Расширение содержит собственный файл манифеста, в котором указано его поведение, а также все необходимые разрешения, включая свойство «externally_connectable», объявляющее, какие другие веб-страницы и расширения могут к нему подключаться.

Домены, которые могут общаться с расширением, должны соответствовать шаблонам «*.flow.opera.com» и «.flow.op-test.net», контролируемым самим разработчиком браузера. Однако исследователи Guardio Labs обнаружили «забытую» версию стартовой страницы My Flow на домене «web.flow.opera.com».

Найденная страница визуально схожа с текущей версией, но отличается отсутствием тега политики безопасности контента и наличием тега скрипта, вызывающего JavaScript-файл без проверки целостности.

«Это именно то, что нужно злоумышленнику — небезопасный, забытый и уязвимый для инъекции кода ресурс, имеющий доступ к API браузера с очень высокими полномочиями», — говорится в отчёте Guardio Labs.

Итоговая цепочка атаки заключается в создании злоумышленником специального расширения, которое маскируется под мобильное устройство для связи с компьютером жертвы, и передачи зашифрованного вредоносного кода через изменённый JavaScript-файл для последующего выполнения, путём простого нажатия пользователя на экран.

Схема атаки «MyFlaw»

«Несмотря на работу в изолированных средах, расширения могут стать мощными инструментами для хакеров, позволяя им красть информацию и нарушать границы безопасности браузера», — сообщили исследователи.

Представители Opera устранили уязвимость 22 ноября 2023 года, всего через 5 дней после раскрытия. Разработчики также внедрили исправления на стороне сервера и предприняли ряд шагов для предотвращения подобных проблем в будущем. В целях безопасности публично раскрыть уязвимость было решено лишь сейчас, чтобы как можно большое число пользователей успели получить необходимое обновление в авторежиме.