Как хакеры маскируют вредоносную активность в сетевом трафике и точечно атакуют своих жертв.

Исследователи безопасности из компании Kroll предоставили подробный анализ работы C2-сервера известной вредоносной программы SystemBC. Согласно отчёту , опубликованному на прошлой неделе, SystemBC стал куда активнее использоваться злоумышленниками со второго по третий квартал 2023 года.

Эта вредоносная программа, впервые обнаруженная ещё в 2018 году, позволяет тёмным хакерам удалённо управлять заражённым хостом и доставлять дополнительные вредоносные программы, включая трояны, Cobalt Strike и вирусы-вымогатели.

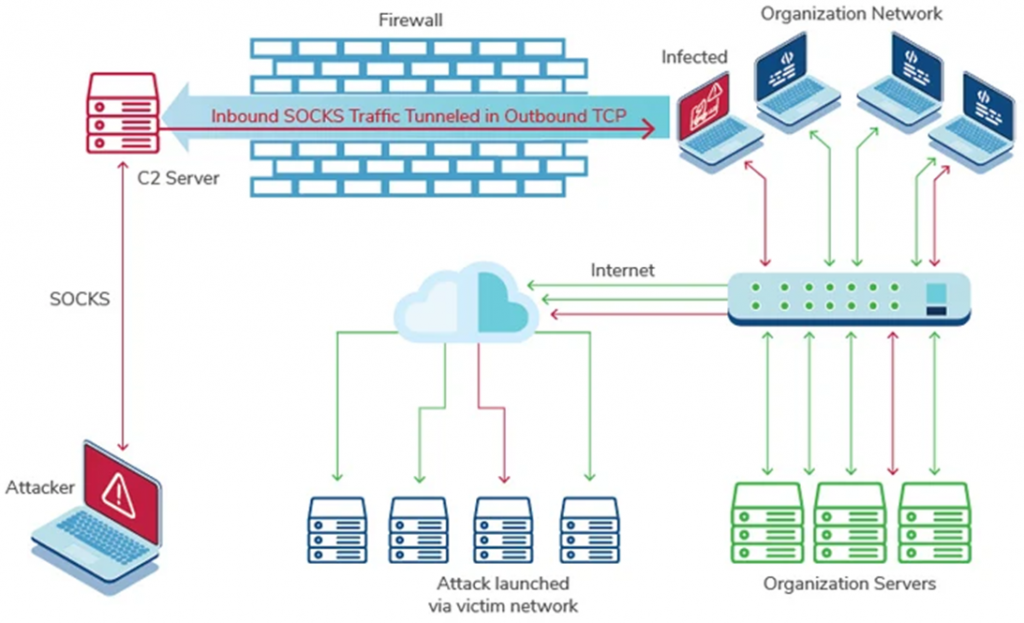

Особенностью SystemBC является использование прокси SOCKS5 для маскировки сетевого трафика, что обеспечивает постоянный скрытый доступ к системе после взлома. Вредоносная программа распространяется на киберпреступных форумах по платной модели.

Клиентам SystemBC предоставляется установочный пакет, включающий исполняемый файл имплантата, бинарные файлы C2-сервера для Windows и Linux, а также PHP-файл для отображения интерфейса C2-панели. В комплекте также идут инструкции на нескольких языках с подробным описанием шагов и команд для запуска.

Схема атаки с использованием SystemBC

Исполняемые файлы C2-сервера «server.exe» для Windows и «server.out» для Linux — предназначены для открытия не менее трёх TCP-портов для упрощения потока C2-трафика. Серверный компонент также использует три других файла для записи информации о взаимодействии имплантата в качестве прокси-сервера и загрузчика, а также деталей, относящихся к конкретным жертвам.

С2-панель, написанная на PHP, довольно минималистична и отображает список активных имплантатов. Она также служит для выполнения shellcode и произвольных файлов на заражённой машине. Исследователи Kroll отметили, что функционал shellcode обладает полными удалёнными возможностями, не ограничиваясь обратным соединением.

В дополнение к этому, Kroll провела анализ обновлённой версии DarkGate (5.2.3) — трояна удалённого доступа, позволяющего злоумышленникам полностью контролировать системы жертв, красть конфиденциальные данные и распространять больше вредоносного ПО. Исследователь безопасности Шон Строу указал на слабость в пользовательском алфавите Base64 вредоноса, что упрощает декодирование конфигурации и выводов кейлоггера.

Результаты обоих расследований подчёркивают важность постоянного мониторинга и обновления систем кибербезопасности для защиты от сложных и постоянно развивающихся угроз.