Группировка RedCurl, обычно специализирующаяся на скрытом корпоративном шпионаже, начала использовать шифровальщик QWCrypt, предназначенный для атак на виртуальные машины Hyper-V.

Впервые русскоязычная хак-группа RedCurl была обнаружена специалистами Group-IB

https://xakep.ru/2020/08/13/redcurl/. Исследователи писали, что группировка активна как минимум с 2018 года, и уже тогда злоумышленники совершили ряд целевых атак на коммерческие организации, среди которых были строительные, финансовые, консалтинговые компании, а также ритейлеры, банки, страховые, юридические и туристические организации.

Жертвы группировки находились в России, Украине, Великобритании, Германии, Канаде и Норвегии, но в прошлом году стало известно, что RedCurl

https://xakep.ru/2024/02/06/new-redsurl-attacks/ своих атак, атакуя цели в Юго-Восточной Азии и Австралии.

Как предупреждают теперь исследователи

https://www.bitdefender.com/en-us/bl...ical-deep-dive, группировка сменила тактику и начала развертывать вымогательское ПО в сетях своих жертв.

«В большинстве случаев мы наблюдали, что RedCurl придерживается своей обычной схемы действий и продолжает похищать данные на протяжении длительных периодов времени. Но один случай выделялся. Хакеры нарушили привычную схему и впервые применили вымогательское ПО», — говорят эксперты.

Поскольку предприятия все чаще используют виртуальные машины для размещения своих серверов, вымогательские группировки следуют за трендом и создают шифровальщики, нацеленные именно на платформы виртуализации. Но если большинство вымогательских операций нацелено на серверы VMware ESXi, новое вымогательское ПО QWCrypt, которое использует RedCurl, предназначено для виртуальных машин Hyper-V.

Обнаруженные Bitdefender атаки начинаются с фишинговых писем с вложениями в формате .IMG, которые замаскированы под резюме. Файлы IMG представляют собой образы дисков, которые автоматически монтируются Windows под новой буквой при двойном клике.

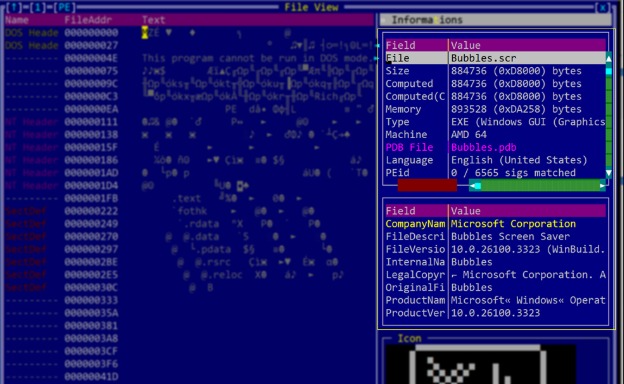

Такие файлы содержат скринсейвер, уязвимый перед DLL sideloading'ом при помощи легитимного исполняемого файла Adobe, который загружает полезную нагрузку и закрепляется в системе через запланированное задание.

RedCurl использует тактику living-off-the-land, чтобы спрятаться во взломанных Windows-системах, а также собственный вариант wmiexec для бокового перемещения по сети и инструмент Chisel для туннелирования/RDP-доступа.

Чтобы отключить защитные средства перед развертыванием вымогательской малвари, злоумышленники пользуются зашифрованными архивами 7z и многоэтапным процессом PowerShell.

В отличие от Windows-шифровальщиков, малварь QWCrypt поддерживает многочисленные аргументы командной строки, которые используются для кастомизации атак. К примеру, в атаках, изученных Bitdefender, RedCurl использовали аргумент --excludeVM, чтобы не шифровать виртуальные машины, которые выступали в качестве сетевых шлюзов, чтобы избежать сбоев.

При шифровании файлов QWCrypt (rbcw.exe) использует алгоритм шифрования XChaCha20-Poly1305 и добавляет к зашифрованным файлам расширение .locked$ или .randombits$.

Отмечается, что шифровальщик может использовать прерывистое или выборочное шифрование файлов в зависимости от их размера для повышения скорости работы.

Так как у RedCurl нет отдельного сайта для «слива» украденных данных и двойного вымогательства, не совсем понятно, используется ли вымогательское ПО в качестве ложного флага, или группировка действительно решила заняться вымогательством.

Исследователи полагают, что RedCurl — это группа наемников, которые предлагают свои услуги третьим сторонам, что может приводить к смешению шпионажа и финансово мотивированных атак. Также вымогательское ПО может быть отвлекающим маневром, прикрывающим кражу данных, или запасным способом монетизации доступа, если клиент не заплатил за основные услуги (сбор данных).

Другая теория исследователей гласит, что RedCurl действительно может заниматься вымогательством ради финансовой выгоды, но предпочитает действовать тихо, устраивая закрытые переговоры и не публикуя свои требования или украденные у жертв данные.

https://xakep.ru/2025/03/28/redcurl-qwcrypt/