Специалисты шведской ИБ-компании Outpost24 KrakenLabs

https://outpost24.com/blog/unmasking...partner-crime/, что известный хакер EncryptHub (он же LARVA-208 и Water Gamayun), связанный со взломами 618 организаций, является одновременно киберпреступником и багхантером. Дело в том, что EncryptHub уведомил Microsoft о двух уязвимостях нулевого дня в Windows.

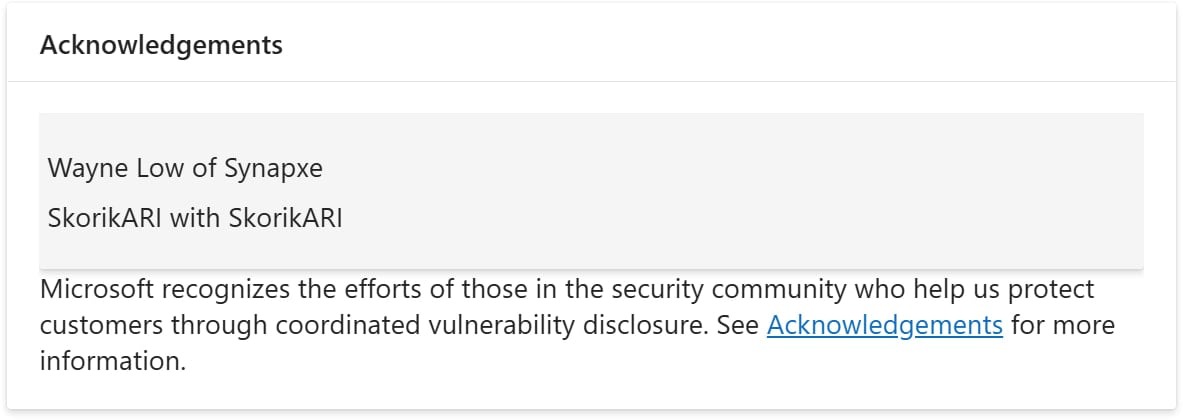

Уязвимости, о которых идет речь, это

https://msrc.microsoft.com/update-gu...CVE-2025-24061 (обход Mark of the Web) и

https://msrc.microsoft.com/update-gu...CVE-2025-24071 (спуфинг File Explorer). Специалисты Microsoft устранили их в текущем году в рамках мартовского вторника обновлений. Тогда в компании поблагодарили за обнаружение багов некоего исследователя под ником SkorikARI with SkorikARI.

Как пишут исследователи Outpost24, им удалось связать EncryptHub и SkorikARI, так как злоумышленник случайно заразил собственную систему малварью, в результате чего раскрыл свои учетные данные.

Предполагается, что около 10 лет назад EncryptHub уехал из родного города Харькова, после чего обосновался где-то на побережье Румынии. После переезда он не привлекал к себе внимания и самостоятельно разбирался в ИТ, записавшись на онлайн-курсы, и параллельно искал работу, связанную с компьютерами.

При этом деятельность EncryptHub резко прервалась в начале 2022 года, после начала специальной военной операции. Исследователи заявляют, что нашли доказательства, позволяющие предположить, что в это время EncryptHub был заключен в тюрьму.

«После освобождения он возобновил поиски работы, на этот раз предлагал услуги по разработке сайтов и приложений как фрилансер, что приносило определенные плоды, — говорится в отчете компании. — Но оплата, вероятно, оказалась слишком низкой. Мы полагаем, что после непродолжительных попыток участия в программах bug bounty, которые не увенчались успехом, в первой половине 2024 года он переключился на киберпреступную деятельность».

Упомянутая выше утечка помогла связать злоумышленника с различными онлайн-аккаунтами и составить профиль человека, который чередует работу ИБ-исследователя и киберпреступника. Одним из таких аккаунтов стал SkorikARI, с помощью которого хакер уведомил Microsoft о двух упомянутых выше уязвимостях нулевого дня.

По словам аналитика Outpost24 Гектора Гарсии (Hector Garcia), на связь между SkorikARI и EncryptHub указывает множество доказательств. Исследователи пишут, что хакер постоянно переключается со связанного с разработкой фриланса на киберпреступную деятельность.

«Самым весомым доказательством стал тот факт, что в файлах паролей, которые EncryptHub слил из собственной системы, фигурировали учетные записи, связанные как с EncryptHub (например, учетные данные для EncryptRAT, который еще находился в разработке, или его аккаунт на *******), так и с SkorikARI (например, доступы к фриланс-сайтам или его аккаунт Gmail), — поясняет Гарсия. — Также был найден логин для hxxps://github[.]com/SkorikJR, который упоминался в июльской статье специалистов Fortinet о Fickle Stealer, что позволило объединить все эти данные. Еще одним весомым подтверждением связи между ними стали чаты с ChatGPT, в которых можно наблюдать активность, связанную как с EncryptHub, так и со SkorikARI».

В компании отмечают, что несмотря на заметные познания в области ИТ, хакер стал жертвой небрежного отношения к операционной безопасности (OPSEC), что и раскрыло его личную информацию. К примеру, EncryptHub использовал ChatGPT как для разработки вредоносных и фишинговых сайтов, так и для интеграции стороннего кода и изучения уязвимостей. Например, в одном случае он просит помощи чат-бота в организации масштабной, но совершенно «безобидной» кампании, которая затронет десятки тысяч компьютеров.

Разговоры с чат-ботом

Порой он и вовсе вел с чат-ботом OpenAI глубоко личные диалоги: в одном из них он рассказал ИИ о своих достижениях и попросил чат-бота причислить себя к категории крутых хакеров или вредоносных исследователей. Тогда, основываясь на предоставленных данных, ChatGPT оценил EncryptHub как black hat'а на 40%, white hat'а на 30%, gray hat'а на 20% и оставил 10% на неопределенность, которая отражает моральный и жизненный конфликт хакера.

Как отмечает издание

https://www.bleepingcomputer.com/new...ty-researcher/, EncryptHub поверхностно связан с вымогательскими группировками, занимающимися разработкой такой малвари, как RansomHub и BlackSuit. Однако в последнее время он больше известен благодаря различным фишинговым атакам и созданию собственного PowerShell-инфостилера под названием

https://g0njxa.medium.com/approachin...r-518bde3b174f.

Также EncryptHub был замечен за проведением кампаний с использованием социальной инженерии, в ходе которых он создает профили в социальных сетях и сайты для фейковых приложений. К примеру, недавно было

https://x.com/malwrhunterteam/status...14603086651872, что он создал аккаунт в соцсети X и сайт для несуществующего приложения управления проектами GartoriSpace.

Сайт фальшивого ПО

Ссылка на сайт фальшивого приложения распространялась через личные сообщения в социальных сетях. При загрузке софта устройства в Windows жертвы получали

https://www.virustotal.com/gui/file/...db68/community, который устанавливал Fickle Stealer, а на устройства под управлением Mac загружался

https://www.virustotal.com/gui/file/...50f8caafe0cbd7, тоже ворующий информацию.

Кроме того, недавно EncryptHub

https://www.trendmicro.com/en_us/res...r-gamayun.html с атаками на пользователей Windows с применением уязвимости Microsoft Management Console (CVE-2025-26633). Эта уязвимость была устранена в марте текущего года и применялась для доставки инфостилеров и ранее не документированных бэкдоров (SilentPrism и DarkWisp).

По данным аналитиков компании

https://catalyst.prodaft.com/public/...a-208/overview, которые тоже недавно посвятили активности EncryptHub отдельный отчет, злоумышленник стоит за взломом более 600 организаций, распространяя стилеры и вымогательское ПО.

«Случай EncryptHub подчеркивает, что слабая операционная безопасность остается одной из самых опасных слабостей для киберпреступников. Несмотря на техническую искушенность, базовые ошибки (включая повторное использование паролей, незащищенную инфраструктуру и смешивание личной деятельности с преступной), в конечном итоге привели к его разоблачению», — резюмируют исследователи Outpost24.

https://xakep.ru/2025/04/11/skorikari-encrypthub/