RedAlert позволяет отключить все работающие VM перед шифрованием файлов.

Специалисты из MalwareHunterTeam обнаружили новую вымогательскую кампанию, направленную на корпоративные сети. Операторы вымогательского ПО шифруют серверы VMware ESXi на Windows и Linux. Специалисты назвали вредонос Red Alert, основываясь на строке, найденной в записке с требованием выкупа. Операция носит название “N13V” – так ее называют сами вымогатели.

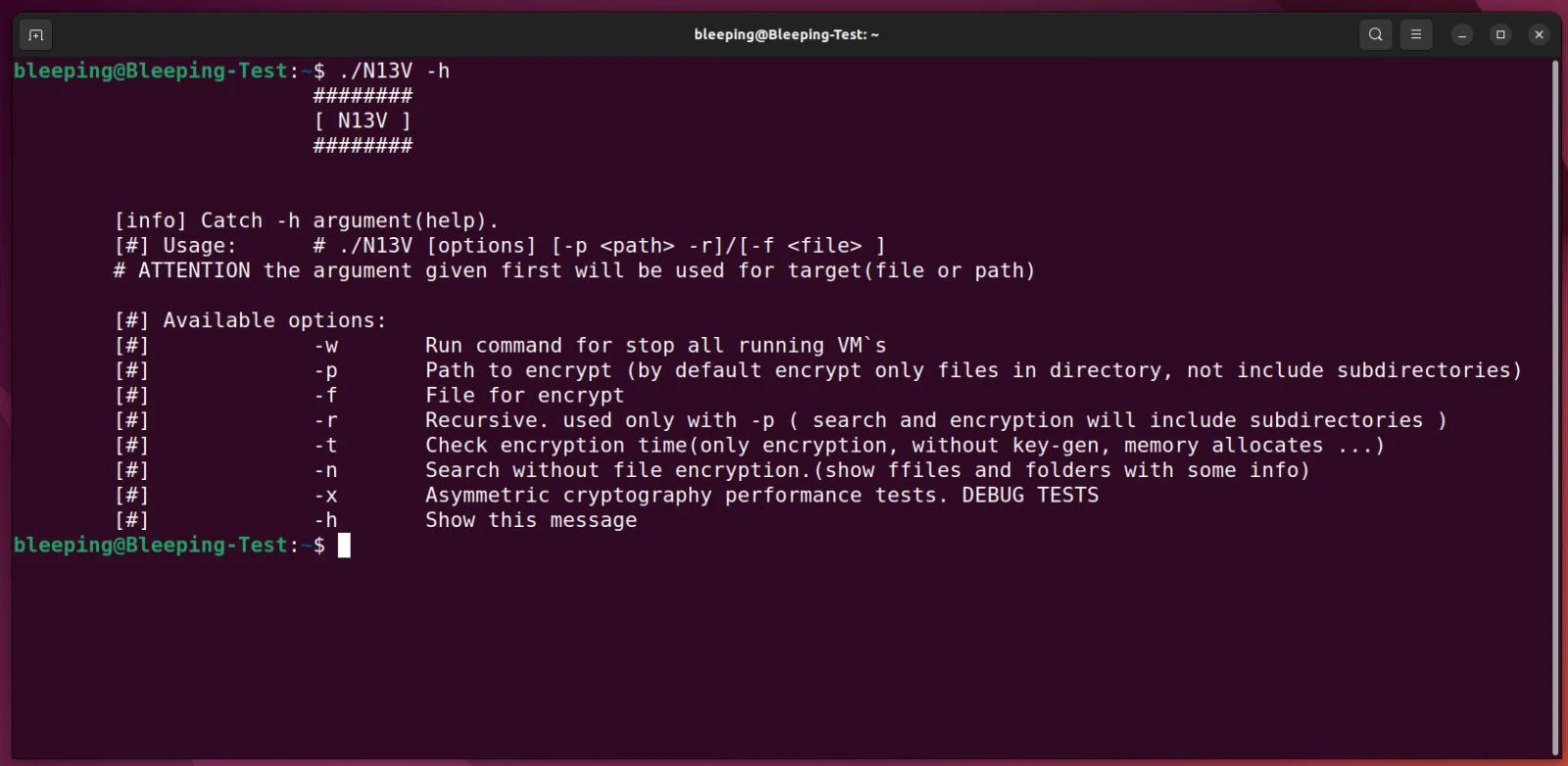

Параметры командной строки и название хакерской операции, найденные в шифровальщике.

RedAlert был создан для атак на серверы VMware ESXi. У вредоноса есть особенность - он позволяет взаимодействовать с командной строкой, благодаря чему хакеры могут отключать все работающие виртуальные машины перед шифрованием файлов. Полный список команд приведен ниже:

-w Run command for stop all running VM`s

-p Path to encrypt (by default encrypt only files in directory, not include subdirectories)

-f File for encrypt

-r Recursive. used only with -p ( search and encryption will include subdirectories )

-t Check encryption time(only encryption, without key-gen, memory allocates ...)

-n Search without file encryption.(show ffiles and folders with some info)

-x Asymmetric cryptography performance tests. DEBUG TESTS

-h Show this message

При запуске вредоноса с параметром “-w” шифратор завершает работу всех виртуальных машин VMware ESXi с помощью следующей команды:

esxcli --formatter=csv --format-param=fields=="WorldID,DisplayName" vm process list | tail -n +2 | awk -F $',' '{system("esxcli vm process kill --type=force --world-id=" $1)}'

При шифровании файлов RedAlert использует алгоритм шифрования NTRUEncrypt . Интересной особенностью вредоноса является функция, вызываемая параметром ‘'-x' в командной строке. Эта функция выполняет тестирование производительности асимметричной криптографии, используя разные наборы параметров NTRUEncrypt.

Тест скорости шифрования NTRUEncrypt.

При шифровании вредонос выбирает только логи, файлы подкачки, виртуальные диски и память:

К зашифрованным файлам добавляется расширение .crypt658. Кроме этого, RedAlert создает в каждой папке записку с именем HOW_TO_RESTORE, которая содержит описание украденных данных и ссылку на уникальный TOR-сайт для оплаты выкупа.

Так выглядит записка, которую оставляет RedAlert.

N13V принимает к оплате только криптовалюту Monero , которая обычно не продается на криптобиржах США, поскольку является монетой конфиденциальности.