Хакеры атакуют уязвимость обхода аутентификации в плагине OttoKit (ранее SureTriggers) для WordPress, который используется более чем на 100 000 сайтов. Первые атаки были зафиксированы всего несколько часов после обнародования информации о баге.

Уязвимость в OttoKit позволяет пользователям подключать дополнительные плагины и внешние инструменты, включая WooCommerce, Mailchimp и Google Sheets, автоматизировать такие задачи, как рассылка писем и добавление пользователей, а также обновлять CRM без кода.

Специалисты компании Wordfence

https://www.wordfence.com/blog/2025/...dpress-plugin/ об уязвимости обхода аутентификации в OttoKit в конце прошлой недели. Проблема получила идентификатор CVE-2025-3102 (8,1 балла по шкале CVSS) и затрагивает все версии SureTriggers/OttoKit вплоть до 1.0.78.

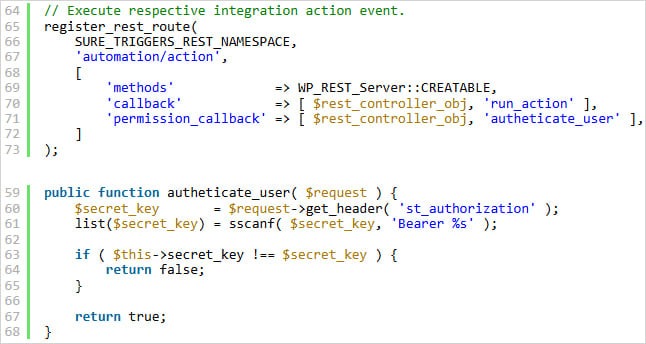

Исследователи сообщили, что баг связан с отсутствием проверки пустого значения в функции authenticate_user(), которая связана с аутентификацией REST API. Эксплуатация проблемы возможна в том случае, если в плагине не настроен ключ API, из-за чего хранимый secret_key остается пустым.

Злоумышленник может воспользоваться уязвимостью, отправив пустой заголовок st_authorization, и в результате получив доступ к защищенным эндпоинтам API. По сути, CVE-2025-3102 позволяет создавать новые учетные записи администраторов без аутентификации.

Эксперты настоятельно рекомендуют пользователям OttoKit как можно скорее обновиться до новейшей версии OttoKit/SureTriggers (1.0.79), вышедшей в начале апреля.

Дело в том, что аналитики

https://patchstack.com/articles/crit...ithin-4-hours/ уже обнаружили атаки на CVE-2025-3102, начавшиеся спустя несколько часов после обнародования данных об уязвимости. По данным специалистов, с помощью этого бага хакеры пытаются создавать новые учетные записи администраторов, используя случайные комбинации имени пользователя, пароля и адреса электронной почты (что указывает на автоматизацию атак).

https://xakep.ru/2025/04/14/ottokit-auth-bypass/