Всё больше хакерских объединений используют в своих атаках CVE-2023-46805 и CVE-2024-21887.

Ранее в этом месяце мы уже рассказывали об уязвимостях нулевого дня в продуктах Ivanti. Недавний анализ Mandiant показал, что злоумышленники использовали 5 различных семейств вредоносных программ в своих атаках, включая Zipline, Thinspool Dropper, Wirefire, Lightwire и Warpwire Harverster.

Согласно последним данным специалистов компании Volexity, 14 января этого года было зафиксировано более 1 700 скомпрометированных VPN-устройств Connect Secure веб-шеллом GIFFEDVISITOR.

Список жертв включает государственные и частные организации по всему миру, среди которых военные учреждения, национальные телекоммуникационные компании, оборонные подрядчики, технологические компании, банки, финансовые и бухгалтерские организации, мировые консалтинговые компании, а также фирмы в аэрокосмической, авиационной и инженерной отраслях.

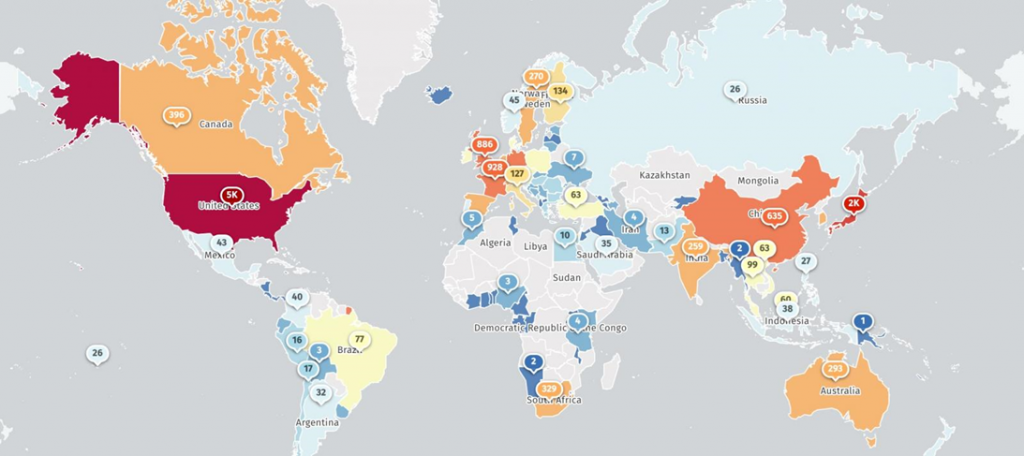

Служба мониторинга угроз Shadowserver отслеживает более 16 800 VPN-устройств Connect Secure по всему миру, доступных из Интернета. Большинство из них (около 5 000) находятся в США, однако угроза определённо носит глобальный характер.

Подтверждено, что злоумышленники могут выполнять произвольные команды на всех поддерживаемых версиях VPN Connect Secure и устройствах Policy Secure, успешно сочетая две ранее выявленные уязвимости CVE-2023-46805 и CVE-2024-21887 .

Тем временем, к активной эксплуатации этих уязвимостей помимо подозреваемых ранее китайских государственных хакеров (UTA0178 или UNC5221) присоединилось множество новых группировок.

Ivanti до сих пор не выпустила необходимые исправления, видимо проблема носит более глубинный характер, чем могло показаться ранее. Администраторам настоятельно рекомендуется применять меры смягчения последствий, предоставленные компанией для всех VPN-устройств в сети, а также использовать инструмент Ivanti Integrity Checker для выявления признаков взлома.

В июле прошлого года две другие уязвимости нулевого дня Ivanti ( CVE-2023-35078 и CVE-2023-35081 ) были задействованы для взлома нескольких норвежских государственных организаций, а через месяц хакеры начали использовать третью уязвимость ( CVE-2023-38035 ) в программном обеспечении Ivanti Sentry для обхода аутентификации API.

Code:

https://www.volexity.com/blog/2024/01/15/ivanti-connect-secure-vpn-exploitation-goes-global/