Эксперты раскрыли схему шпионской атаки на отечественный бизнес.

В июле 2024 года специалисты F.A.C.C.T. Threat Intelligence выявили новые атаки кибершпионской группировки XDSpy, нацеленные на российские компании.

XDSpy с помощью фишинговых писем отправляет ссылки на загрузку RAR-архивов, внутри которых скрываются легитимные исполняемые файлы (.exe) и вредоносные библиотеки (msi.dll). Для активации вредоносного ПО злоумышленники используют методику DLL SideLoading. Основная угроза исходит от библиотеки, которая загружает и запускает дополнительное вредоносное ПО XDSpy.DSDownloader.

Основной целью атак стала российская ИТ-компания, специализирующаяся на разработке ПО для контрольно-кассовых машин. Также вероятной жертвой могла стать организация из Тирасполя, Приднестровье, так как один из архивов был загружен на VirusTotal именно из данной локации.

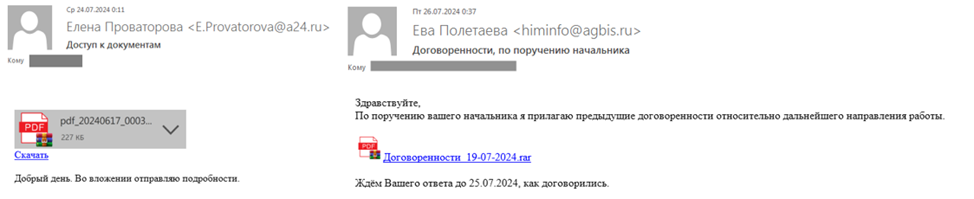

Злоумышленники подделывали адреса отправителей фишинговых писем. Так, одно из писем с темой «Доступ к документам» содержало ссылку на архив с вредоносным ПО. Вскоре последовало второе письмо с темой «Договоренности, по поручению начальника» на почту этой же целевой организации.

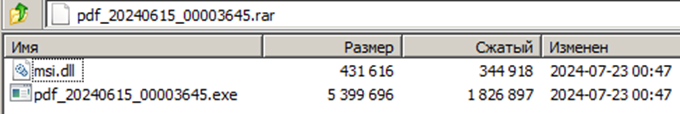

В RAR-архиве находились два исполняемых файла формата PE32+: легитимный исполняемый файл pdf_20240615_00003645.exe и вредоносная библиотека msi.dll, которая загружалась при запуске легитимного файла.

Вредоносная библиотека XDSpy.DSDownloader отвечает за загрузку и запуск файла полезной нагрузки, используя различные методы для закрепления в системе.

Основные функции XDSpy.DSDownloader включают:

- Извлечение документа-приманки и его сохранение в пользовательском каталоге с последующим открытием для отвлечения внимания жертвы.

- Копирование msi.dll и легитимного исполняемого файла в каталог «C:\Users\Public».

- Создание ключа реестра для автозагрузки вредоносного ПО при старте системы.

- Загрузка файла полезной нагрузки с сервера злоумышленников и его сохранение под случайным именем в «C:\Users\Public».

- Запуск загруженного файла полезной нагрузки.

К сожалению, на момент анализа файл полезной нагрузки был недоступен, что затрудняет полное понимание масштаба угрозы. Важные строки, такие как названия документов-приманок, ключей реестра и ссылки для загрузки, находятся в открытом виде в теле вредоносного ПО. Имена вызываемых функций WinAPI зашифрованы простым алгоритмом, что также было выявлено при анализе.

Целью XDSpy являются российские предприятия военного, финансового и правительственного секторов, а также горнодобывающие, исследовательские и энергетические организации. Несмотря на многолетние усилия специалистов из разных стран, все ещё неясно, в чьих интересах действует эта хакерская группировка.

https://habr.com/ru/companies/f_a_c_...news.risky.biz