Вчера, 29 июля, исследователи из «Лаборатории Касперского»

https://securelist.ru/mandrake-apps-...e-play/109944/о новой версии шпионского ПО Mandrake (Мандрагора), которая, используя улучшенные методы сокрытия и обхода защитных систем, проникла в Google Play через пять абсолютно разных приложений, загруженных ещё в 2022 году.

Впервые Mandrake был задокументирован компанией Bitdefender в 2020 году. Тогда вредонос тоже вызвал неподдельное удивление специалистов, так как на момент обнаружения успешно скрывался в Google Play целых четыре года.

Итак, ниже предоставлен список обнаруженных «Лабораторией Касперского» вредоносных приложений. Примечательно, что самое популярное из них представители Google удалили лишь в марте этого года.

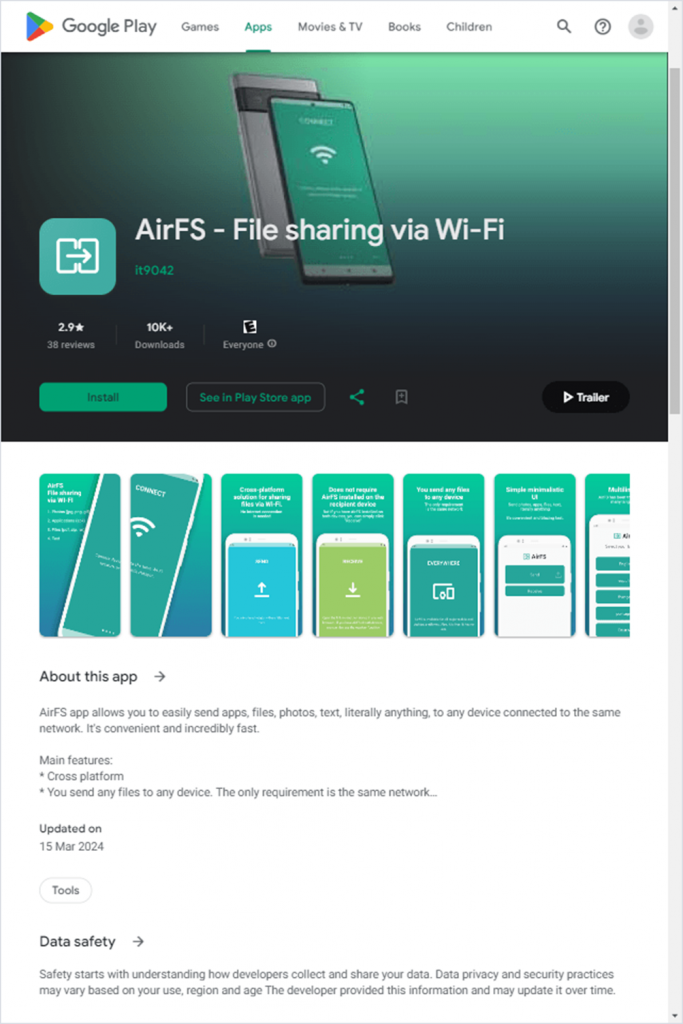

- AirFS — 30 305 загрузок (с апреля 2022 по март 2024);

- Astro Explorer — 718 загрузок (с мая 2022 по июнь 2023);

- Amber — 19 загрузок (с февраля 2022 по август 2023);

- CryptoPulsing — 790 загрузок (с ноября 2022 по июнь 2023);

- Brain Matrix — 259 загрузок (с апреля 2022 по июнь 2023).

Большинство загрузок заражённых приложений приходится на Канаду, Германию, Италию, Мексику, Испанию, Перу и Великобританию.

AirFS — самое популярное заражённое приложение из выявленных

В отличие от большинства вредоносных программ для Android, которые размещают вредоносную логику в DEX-файле приложения, Mandrake скрывает свою начальную стадию в нативной библиотеке «libopencv_dnn.so», которая сильно обфусцирована с использованием OLLVM.

После установки приложения эта библиотека экспортирует функции для расшифровки и загрузки второго этапа из DEX-файла. На втором этапе приложение запрашивает разрешения для отображения наложений и загружает вторую нативную библиотеку «libopencv_java3.so», которая расшифровывает сертификат для безопасного общения с командным сервером.

После установления связи с сервером, приложение отправляет профиль устройства и получает основной компонент Mandrake, если устройство подходит. После его активации, шпионское ПО может выполнять широкий спектр вредоносных действий, включая сбор данных, запись экрана, выполнение команд, имитацию жестов пользователя, управление файлами и установку приложений.

Новая версия Mandrake включает усовершенствованные методы обхода защиты, такие как проверка наличия инструментария Frida, популярного среди аналитиков безопасности, проверку статуса root на устройстве, а также проверку монтирования системного раздела в режиме только для чтения.

Пользователям Android рекомендуется устанавливать приложения только от надёжных издателей, проверять отзывы перед установкой, избегать предоставления подозрительных разрешений, а также в обязательном порядке активировать на своём устройстве Google Play Protect. Последний постоянно совершенствуется и автоматически защищает пользователей от известных версий самого разного шпионского ПО, предупреждая или блокируя приложения с подозрительным поведением.