Группа киберпреступников, связанная с Китаем и известная под псевдонимом Evasive Panda, провела серию кибератак на пользователей, связанных с тибетским сообществом. Первые атаки данной серии были зафиксированы исследователями в сентябре прошлого года, а само по себе китайско-тибетское противостояние в киберпространстве длится уже очень-очень долго .

В ходе проведения атак на цепочки поставок программного обеспечения, а также атак типа Watering Hole, злоумышленники использовали уже известный бэкдор под названием MgBot, а также ранее незадокументированный имплантат Nightdoor.

О кибератаках

https://www.welivesecurity.com/en/es...rget-tibetans/специалисты компании ESET. По их данным, хакеры скомпрометировали вышеозвученными методами по меньшей мере три веб-сайта, а также программное обеспечение конкретной компании, специализирующейся на разработке словарей для перевода с тибетского.

Атаки нацелены на пользователей из Индии, Тайваня, Гонконга, Австралии и США. Предполагается, что Evasive Panda использовала ежегодный фестиваль Кагью Монлам как удобный предлог для атаки на тибетское сообщество.

Сама группа Evasive Panda активна с 2012 года и также известна под именами Bronze Highland и Daggerfly. Ранее, в апреле 2023 года, эту группу уже обвиняли в атаке на международную частную организацию в Китае с использованием MgBot.

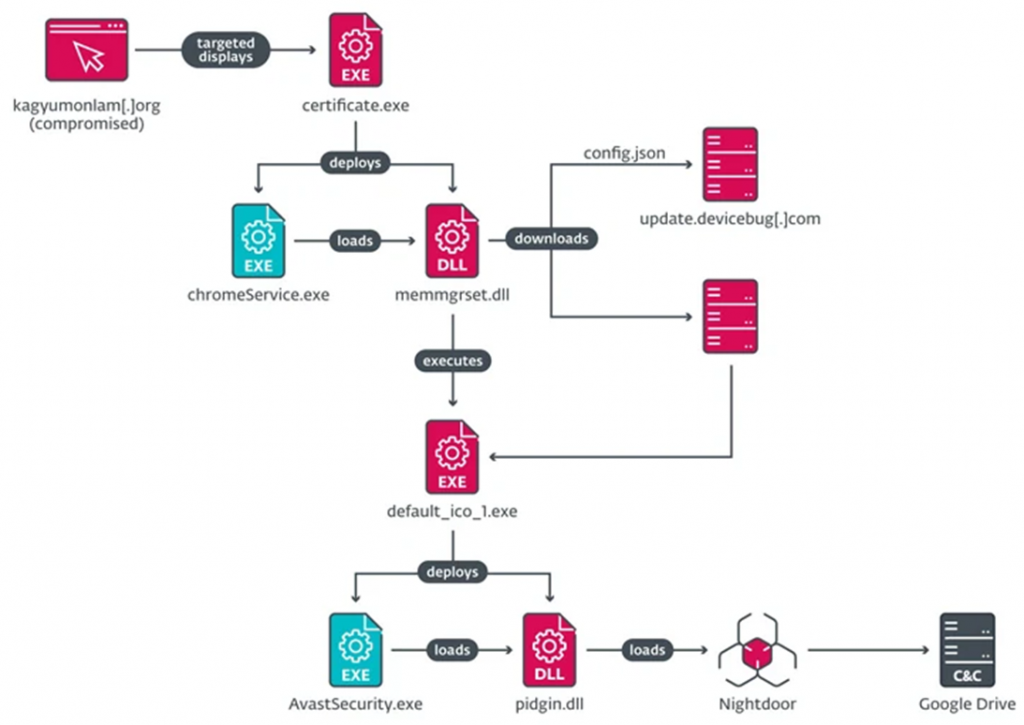

В последней серии атак хакеры скомпрометировали веб-сайт Кагью Монлам («kagyumonlam[.]org»), установив скрипт, который проверяет IP-адрес потенциальной жертвы. Если IP соответствует одному из целевых диапазонов, пользователю показывается поддельная страница с ошибкой и предложением скачать «исправление» под названием «certificate.exe».

Запуск этого файла активирует длинную цепочку заражения, финальным этапом которой становится развёртывание вредоносного ПО, обладающего способностью собирать информацию о системе, списке установленных приложений и запущенных процессах, создавать обратную оболочку, выполнять файловые операции и даже удалять себя с заражённой системы.

Исполняемые файлы для Windows и macOS запускают имплантат Nightdoor, который впоследствии использует API Google Drive для C2-взаимодействия.

Вредоносная операция также включала в себя взлом веб-сайта индийской компании Monlam IT («monlamit[.]com») и распространение заражённых установщиков программного обеспечения для перевода с тибетского языка.

Кроме того, хакеры использовали этот же веб-сайт и веб-сайт тибетских новостей («tibetpost[.]net») для размещения загружаемых вредоносных файлов, включая два полнофункциональных бэкдора для Windows и неизвестное количество вредоносных программ для macOS.

ESET отметила, что атакующие использовали несколько загрузчиков, дропперов и бэкдоров, включая MgBot, используемый исключительно Evasive Panda, отсюда и соответствующая атрибуция.

Хакерские группировки, подобные Evasive Panda, не имеют моральных ограничений и готовы нанести сокрушительный удар под любым удобным предлогом. Молитвенный фестиваль Кагью Монлам, имеющий большое значение для тибетского буддийского сообщества не стал исключением и был использован злоумышленниками для распространения вредоносного ПО и кражи конфиденциальных данных.